Le « juice jacking » est une technique de piratage informatique qui consiste à installer un malware sur un appareil électronique en se connectant à une station de recharge USB publique.

Les autorités américaines, dont la FCC et le FBI, ont récemment mis en garde contre les risques de cette pratique pour les utilisateurs d’appareils électroniques, notamment les smartphones.

Le « juice jacking » peut en effet permettre à des hackers d’accéder aux données personnelles stockées sur le mobile connecté.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les autorités recommande donc aux utilisateurs de ne pas utiliser de stations de recharge USB publiques et de privilégier les chargeurs secteur ou les batteries portables.

Malgré cette mise en garde, certains experts en sécurité informatique ont souligné que les risques de « juice jacking » étaient relativement faibles et qu’il y avait peu de cas avérés de cette pratique.

Pour se protéger contre ces risques de piratage, il convient donc d’utiliser des câbles prévu pour la recharge de l’appareil exclusivement.

Pour en savoir plus

Qu’est-ce que le « Juice Jacking » et conseils pour l’éviter

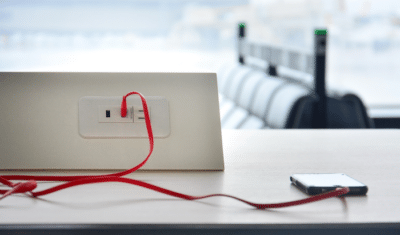

Si votre batterie est faible, sachez que recharger votre appareil électronique sur des stations de charge USB gratuites, comme celles que l’on trouve près des portes d’aéroport, dans les hôtels et autres lieux propices aux voyages, pourrait avoir des conséquences fâcheuses.

Le FBI et la FCC mettent en garde contre le « Juice Jacking » sur les bornes de recharge publiques, mais quel est le risque ?

Les pirates informatiques peuvent compromettre les bornes de recharge publiques pour voler des données, installer des logiciels malveillants sur les téléphones et bien plus encore, menaçant ainsi les particuliers comme les entreprises.

Pourquoi le « Juice Jacking » revient-il soudainement à la une des journaux ? – Krebs on Security

KrebsOnSecurity a reçu une belle augmentation de trafic cette semaine grâce aux tweets du Federal Bureau of Investigation (FBI) et de la Federal Communications Commission (FCC) à propos du « juice jacking », un terme inventé ici pour la première fois en 2011 pour décrire une menace potentielle…

Le FBI met en garde contre les bornes de recharge publiques qui volent vos données. Comment rester protégé

Selon le FBI, les prises électriques publiques sont illégalement modifiées pour voler les données de votre téléphone. Voici comment protéger vos informations.

(Re)découvrez également:

Pourquoi il est déconseillé d’utiliser des stations de charge USB publiques

En voyage ou simplement en balade, il est préférable d’éviter d’utiliser des stations de charge USB publiques car elles peuvent injecter des logiciels malveillants directement dans votre smartphone

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.