Voici le rapport de veille avec des liens directs vers les actus les plus intéressantes de la semaine passée. Certaines d’entre elles seront développées dans les prochains articles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Pour information, cette veille est préparée avec un vrai cerveau non artificiel, alors bonne lecture et merci de soutenir le Décodeur !

Les actus sélectionnées cette semaine

Un hacker affirme détenir 30 millions d’enregistrements de clients du géant australien de la vente de billets TEG | TechCrunch.

Un pirate informatique tente de vendre des données présumément volées à Ticketek, propriété du géant australien des billets TEG, sur un forum de piratage bien connu.

Exercice paneuropéen visant à renforcer la préparation en cas d’attaques cybernétiques à grande échelle dans le secteur de l’énergie.

La Commission a participé à un exercice appelé « Cyber Europe », conçu pour tester la préparation en cas d’une cyberattaque à grande échelle contre le secteur de l’énergie en Europe.

Poland accuses Russian hackers of disrupting the broadcast of a football match at Euro 2024.

A cyberattack disrupted the broadcast of a Poland match during the 2024 European Football Championship. A member of the Polish government stated that this operation involves Russia. Are Russian hackers bad sports? On June 19, Pawel Olszewski, Poland’s Deputy Minister for Digital Affairs,

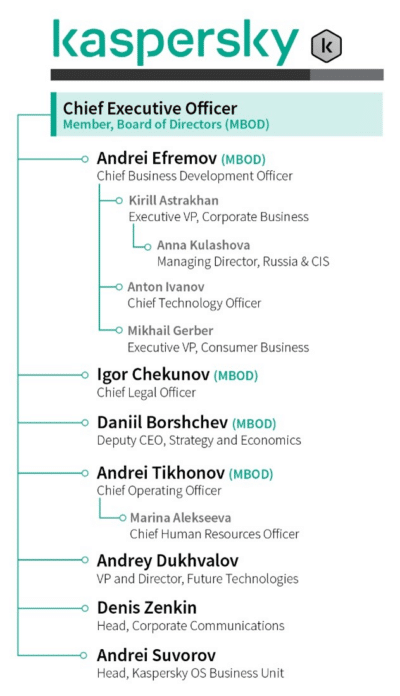

Le gouvernement américain sanctionne douze dirigeants de Kaspersky Lab.

Le Bureau du contrôle des avoirs étrangers du Département du Trésor a sanctionné douze cadres de Kaspersky Lab pour leur rôle au sein de l’entreprise russe.

Les premiers millions d’enregistrements compromis de Ticketmaster ont été publiés gratuitement.

Un cybercriminel offre gratuitement 1 million d’enregistrements de données provenant de la violation de Ticketmaster, affirmant que Ticketmaster a refusé de payer.

Un groupe de pirates informatiques aligné sur la Chine a ciblé plus d’une douzaine d’agences gouvernementales, ont découvert des chercheurs.

L’activité met en lumière une opération de cyberespionnage agressive et en constante évolution qui s’est déroulée en Afrique, en Europe, au Moyen-Orient et en Asie, selon un rapport de Talos.

La Suisse participe à une simulation de cyberattaques contre les infrastructures énergétiques européennes.

La Suisse a co-organisé cette semaine Cyber Europe, un vaste exercice simulant des cyberattaques de grande ampleur.

Les concessionnaires automobiles américains font face à une panne continue après les cyberattaques contre CDK | TechCrunch

CDK a déclaré qu’il « n’a pas de délai estimé » pour la reprise, alors que les concessionnaires automobiles et les garages font face à des pannes continues.

Le gouvernement américain interdit la vente des produits de Kaspersky basés en Russie en raison de leurs liens avec le Kremlin.

Le Département du Commerce affirme que les liens de l’entreprise avec le gouvernement russe posent un risque pour la sécurité nationale, exposant les systèmes utilisant son logiciel à des cyberattaques…

Nouvelles vulnérabilités ALPR prouvent que la surveillance de masse est une menace pour la sécurité publique.

Les fonctionnaires gouvernementaux à travers les États-Unis font souvent la promotion des prétendus avantages en termes de sécurité publique des lecteurs automatiques de plaques d’immatriculation (ALPR), souvent basés sur des anecdotes, mais rarement examinent-ils comment cette même technologie présente des risques pour la sécurité publique qui pourraient l’emporter sur les crimes qu’ils tentent de…

Arrêtez de jouer avec la sécurité en ligne, prévient le président de Signal devant les législateurs de l’UE | TechCrunch

Il s’agit d’une proposition législative controversée de l’Union européenne visant à analyser les messages privés des citoyens afin de détecter du matériel d’abus sexuel sur les enfants (CSAM).

Un bug de sécurité permet à n’importe qui de falsifier des e-mails d’employés de Microsoft | TechCrunch

Un chercheur a découvert un moyen d’usurper des comptes e-mail d’entreprise Microsoft, ce qui pourrait rendre les attaques de phishing plus difficiles à repérer.

Opération coordonnée par Europol pour lutter contre la menace des sites web exploités par des terroristes | Europol

Dix pays ont uni leurs forces avec Europol pour perturber les activités de propagande en ligne des organisations terroristes religieuses et politiquement motivées à travers le spectre idéologique. Cet effort conjoint, connu sous le nom d’Opération HOPPER II, a ciblé des actifs clés dans la diffusion en ligne de la propagande terroriste, notamment ceux de l’État islamique autoproclamé, d’Al-Qaïda et de ses affiliés, ainsi que de Hay’at Tahrir al-Sham. L’opération a spécifiquement visé les activités opérationnelles des terroristes…

Les hackers peuvent craquer 59% des mots de passe en une heure.

Les attaquants peuvent craquer 45 % des mots de passe en une minute et 59 % en une heure, que ce soit en utilisant une carte graphique moderne ou en louant un service cloud pour un ou deux dollars.

ZATAZ – Le salaire d’un développeur de TrickBot révélé : Un aperçu de la vie d’Oleg Kucherov.

Oleg Kucherov, alias Wizard Spider, âgé de 51 ans, a rejoint TrickBot en septembre 2021 en tant que programmeur. Kucherov s’est rapidement intégré à l’équipe, jouant un rôle clé dans l’amélioration des logiciels malveillants utilisés pour diverses attaques de ransomware à travers le monde.

Des pirates informatiques détaillent comment ils auraient volé des données de Ticketmaster depuis Snowflake.

Un hacker de ShinyHunters a déclaré à WIRED qu’ils ont réussi à accéder au compte cloud Snowflake de Ticketmaster, ainsi qu’à d’autres, en piratant d’abord un sous-traitant tiers.

Serveurs, API, temps de veille...

DCOD est indépendant et sans revenus. Soutenez le site pour l'aider à couvrir ses frais techniques.