Le rapport 2024 du Ponemon Institute souligne les cybermenaces dans le secteur de la santé, révélant des impacts importants sur la sécurité des patients et des coûts financiers croissants.

Le rapport 2024 sur l’insécurité cybernétique dans le secteur de la santé, produit par le Ponemon Institute en partenariat avec Proofpoint, révèle les défis majeurs auxquels les organisations de santé doivent faire face.

Ce document s’appuie sur une enquête menée auprès de 648 praticiens IT et experts en cybersécurité, offrant une vision précise des impacts des cyberattaques sur la sécurité des patients et la qualité des soins.

Des vraies cybermenaces pour la santé

Les établissements de santé continuent de faire face à une multitude de cybermenaces. Parmi les plus fréquentes, l’attaque contre les comptes cloud se démarque pour la troisième année consécutive. En 2024, toujours selon ce rapport, 69 % des organisations ont signalé au moins un incident de compromission de compte cloud, avec une moyenne de 20 attaques par organisation au cours des deux dernières années.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les attaques de la chaîne d’approvisionnement et les ransomwares représentent également des menaces critiques. Environ 68 % des répondants ont été victimes d’au moins une attaque sur la chaîne d’approvisionnement, entraînant des perturbations directes dans les soins aux patients.

Par ailleurs, 59 % des organisations ont subi des attaques par ransomware, dont 36 % ont choisi de payer la rançon. En moyenne, la somme déboursée pour les rançons a augmenté de 10 %, atteignant 1,1 million de dollars en 2024.

L’impact des cyberattaques sur les soins aux patients

Les cyberattaques dans le secteur de la santé ont des répercussions directes sur la qualité des soins et la sécurité des patients.

Parmi les établissements ayant subi une attaque, 70 % ont rapporté une interruption des soins aux patients. En effet, ces attaques causent souvent des retards dans les procédures médicales, entraînant des complications et, dans certains cas, une augmentation du taux de mortalité.

Les attaques de la chaîne d’approvisionnement, par exemple, ont conduit à des retards dans les tests et les procédures, ce qui a eu un impact négatif sur les résultats des patients dans 56 % des cas.

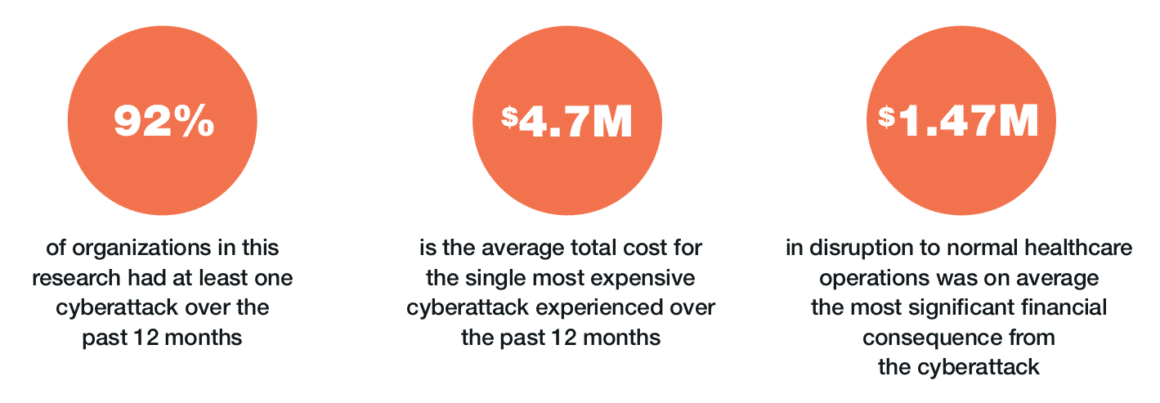

Le coût financier de l’insécurité cybernétique

L’aspect financier des cyberattaques est un autre facteur préoccupant. Le coût moyen d’une cyberattaque dans le secteur de la santé est estimé à 4,7 millions de dollars. L’une des principales sources de dépenses reste la perturbation des opérations en raison des problèmes de disponibilité des systèmes, qui représente en moyenne 1,47 million de dollars par attaque, soit une augmentation de 13 % par rapport à l’année précédente.

Les interruptions des systèmes, telles que les temps d’arrêt ou les lenteurs de performance, ainsi que les coûts liés à la correction des impacts sur les soins aux patients, constituent des postes de dépense importants.

Les risques internes et la négligence humaine

Le rapport met également en lumière l’importance croissante des risques internes, notamment la négligence des utilisateurs. Environ 31 % des incidents de perte ou d’exfiltration de données sensibles sont attribués à des erreurs humaines, comme le non-respect des politiques internes ou l’envoi de données sensibles à des destinataires non autorisés.

De plus, 26 % des incidents résultent d’une perte accidentelle de données, soulignant la nécessité d’améliorer la formation et la sensibilisation des employés aux pratiques de sécurité.

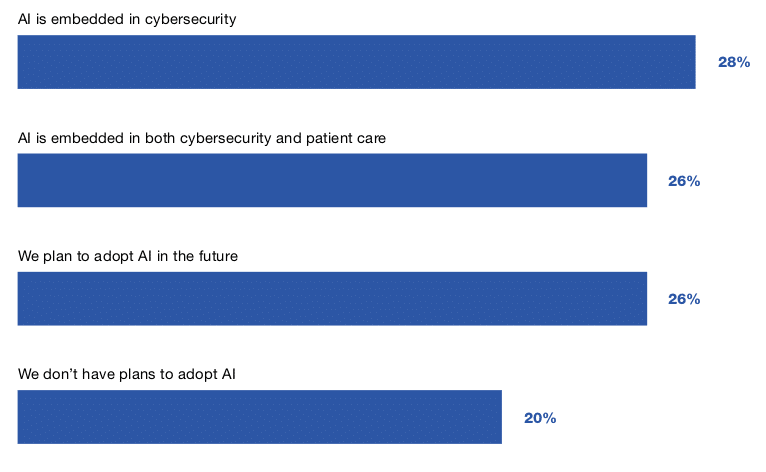

L’intelligence artificielle et la cybersécurité

L’adoption de l’intelligence artificielle (IA) dans le domaine de la santé continue de progresser. Environ 54 % des organisations ont intégré l’IA dans leur stratégie de cybersécurité et de soins aux patients, tandis que 57 % des répondants estiment que l’IA améliore efficacement la posture de sécurité de leur organisation. Toutefois, la protection des données sensibles utilisées par l’IA demeure un défi important, avec 63 % des organisations exprimant des préoccupations quant à la sécurisation de ces informations.

Pour en savoir plus

Rapport Ponemon 2024 sur la cybersécurité dans le secteur de la santé | Proofpoint US

Téléchargez le rapport 2024 sur la cybersécurité des soins de santé du Ponemon Institute pour une analyse approfondie des risques de cybersécurité auxquels le secteur est confronté et de leur impact sur les soins aux patients.

(Re)découvrez également:

La fermeture comme conséquences d’une cyberattaque sur l’hôpital St. Margaret’s Health

L’impact dévastateur d’une cyberattaque sur St. Margaret’s Health : Les leçons à retenir pour renforcer la résilience des établissements de santé

Cyberattaque : Un hôpital américain contraint de détourner ses ambulances

Une attaque informatique récente a forcé un hôpital américain à rediriger ses ambulances, démontrant l’impact des cyberattaques sur les infrastructures vitales

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).