Le 5 novembre 2024, l’OFCS a alerté sur les tactiques de Black Basta, un groupe malveillant qui utilise l’email bombing et les ransomwares pour attaquer des entreprises suisses.

Le 5 novembre 2024, l’Office fédéral de la cybersécurité (OFCS) a publié une analyse détaillée des méthodes employées par le groupe de ransomware Black Basta pour cibler les entreprises suisses. Cette analyse met en lumière une approche sophistiquée combinant des attaques de spam massives et des usurpations d’identité via des plateformes de communication internes.

Tactiques d’attaque de Black Basta

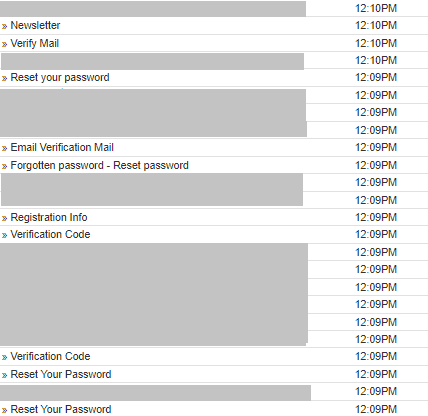

Black Basta initie ses attaques par une campagne intensive de spam, inondant les boîtes de réception des victimes avec des centaines d’e-mails par minute. Ces messages incluent des inscriptions à des newsletters, des demandes de réinitialisation de mots de passe et d’autres communications non sollicitées. Cette technique, connue sous le nom de « e-mail bombing », vise à submerger les victimes et à les inciter à rechercher de l’aide auprès du support technique.

Profitant de cette confusion, les attaquants se font passer pour des membres du service d’assistance de l’entreprise, contactant les victimes via Microsoft Teams ou par téléphone. Ils utilisent des noms familiers tels que « Help Desk » pour gagner la confiance des utilisateurs. Au cours de ces interactions, ils envoient des codes QR prétendument légitimes, mais qui, une fois scannés, téléchargent et installent des logiciels malveillants, compromettant ainsi les réseaux internes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

En plus des communications via Microsoft Teams, les cybercriminels utilisent des appels VoIP pour persuader les utilisateurs de télécharger des logiciels de maintenance à distance. Ces outils leur permettent d’accéder directement aux systèmes des victimes, facilitant l’installation de ransomwares et le vol de données sensibles.

Modèle Ransomware-as-a-Service (RaaS)

Black Basta opère selon un modèle de Ransomware-as-a-Service (RaaS), offrant ses outils malveillants à d’autres cybercriminels moins expérimentés. Le modèle RaaS est basé sur un concept de service par abonnement, où les développeurs de ransomware fournissent des logiciels malveillants prêts à l’emploi, des infrastructures de distribution et parfois même des services de support technique aux affiliés, qui peuvent être des cybercriminels avec peu ou pas de compétences techniques. En échange, les créateurs du ransomware perçoivent une part des bénéfices générés par les attaques réussies, généralement sous forme d’une commission sur les rançons payées.

Ce modèle fonctionne de manière similaire à celui des entreprises légitimes de logiciels en tant que service (SaaS), facilitant l’accès aux technologies malveillantes sans nécessiter de compétences en programmation. Les affiliés, souvent responsables de la distribution du ransomware et de la compromission des cibles, peuvent se concentrer sur l’infiltration des réseaux et la négociation des paiements, tandis que les développeurs du ransomware s’occupent de l’amélioration continue du logiciel et de l’infrastructure. En utilisant cette approche, les gangs de ransomware peuvent augmenter l’efficacité de leurs opérations et réduire le risque d’être identifiés.

Le modèle RaaS est particulièrement inquiétant car il démocratise l’accès aux cyberattaques sophistiquées. Des groupes de cybercriminels, même peu expérimentés, peuvent accéder à des outils puissants et mener des campagnes d’extorsion de grande envergure. Cette facilité d’accès a entraîné une multiplication des attaques, rendant les entreprises, grandes ou petites, de plus en plus vulnérables. De plus, le modèle RaaS crée une économie parallèle, dans laquelle les développeurs de ransomware ne prennent pas directement part aux attaques, mais tirent profit des succès de leurs affiliés, ce qui complique encore plus les efforts pour remonter jusqu’aux têtes pensantes des opérations.

Les 3 recommandations de l’OFCS pour les entreprises

Pour se protéger de ce type de cybermenaces, l’OFCS a identifié trois recommandations principales à destination des entreprises. Ces recommandations visent à renforcer la sécurité interne en sensibilisant le personnel, en limitant les applications autorisées, et en contrôlant strictement les accès à distance.

- Sensibilisez votre personnel aux techniques d’ingénierie sociale : Pour se protéger contre ces menaces, l’OFCS recommande aux entreprises de sensibiliser leurs employés aux techniques d’ingénierie sociale utilisées par des groupes comme Black Basta. Sensibiliser le personnel est essentiel pour détecter les tentatives d’usurpation d’identité et d’autres stratagèmes déployés par les attaquants. Les employés doivent être formés à repérer les signes de ces attaques, à éviter de cliquer sur des liens suspects, et à signaler toute activité inhabituelle sans délai.

- Utilisez une liste blanche d’applications : L’utilisation de logiciels de liste blanche, tels qu’AppLocker, peut empêcher l’exécution de programmes non autorisés. La mise en place d’une liste blanche garantit que seules les applications pré-approuvées peuvent être lancées, réduisant considérablement les risques de programmes malveillants. De nombreuses attaques, incluant les ransomwares, peuvent ainsi être contrôlées avant même de se manifester. Il est également recommandé d’adopter des mécanismes de contrôle des privilèges afin de minimiser les droits d’accès des utilisateurs.

- Restreignez les accès à distance : Il est crucial de ne jamais autoriser l’accès à distance à des personnes non vérifiées et de faire examiner les systèmes par des professionnels en cas de suspicion de compromission. Les attaquants exploitent souvent la confusion créée par des problèmes techniques pour inciter les utilisateurs à leur donner accès. Par conséquent, aucun accès à distance ne devrait être autorisé sans vérifications préalables strictes. Si un accès a été accordé et que l’on soupçonne une compromission, il est impératif de faire examiner les systèmes par un spécialiste en cybersécurité pour détecter et éliminer toute menace potentielle.

En restant vigilantes et en adoptant des mesures de sécurité proactives, les entreprises peuvent ainsi réduire significativement le risque d’être victimes de telles attaques sophistiquées.

Pour en savoir plus

Semaine 44 : Black Basta – chiffrement par le biais du spam Une forme d’attaque sophistiquée contre les entreprises

05.11.2024 – Un cas annoncé la semaine dernière à l’OFCS montre de manière exemplaire la manière dont le groupe de ransomware Black Basta procède pour infecter les entreprises. Dans un premier temps, les victimes reçoivent des spams en masse. Ensuite, de pseudo-membres du service d’assistance se présentent par le biais de Microsoft Teams et par téléphone pour soi-disant corriger le problème, alors que ces pirates souhaitent accéder à l’ordinateur pour y installer des logiciels malveillants.

(Re)découvrez également:

Serveurs, API, temps de veille...

DCOD est indépendant et sans revenus. Soutenez le site pour l'aider à couvrir ses frais techniques.