Des cybercriminels ciblent les utilisateurs de Binance via vishing afin de voler des informations sensibles par des appels téléphoniques.

Une recrudescence des attaques ciblant les utilisateurs de cryptomonnaies

Dans une note d’alerte publiée la semaine passée, l’Office fédéral de la cybersécurité (OFCS) a signalé une recrudescence des tentatives d’hameçonnage ciblant les utilisateurs de Binance, une des principales plateformes d’échange de cryptomonnaies. Contrairement aux formes classiques de phishing qui exploitent des liens malveillants, ces attaques reposent sur des appels téléphoniques (également appelés « vishing ») incités par des SMS frauduleux. Cette stratégie permet aux cybercriminels de personnaliser leur approche et de manipuler plus efficacement leurs victimes en temps réel.

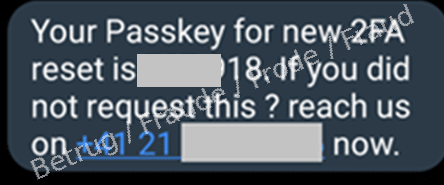

Les messages frauduleux utilisent des scénarios précis pour créer un sentiment d’urgence. Par exemple, certains SMS affirment qu’une nouvelle « passkey » a été générée sur le compte Binance de la victime.

D’autres prétendent qu’un nouveau « Smart Contract » ou appareil a été ajouté. Dans tous les cas, les destinataires sont encouragés à appeler un numéro de téléphone suisse. Ces appels permettent aux escrocs de recueillir des informations sensibles, comme le solde des comptes ou l’existence d’autres portefeuilles crypto, et d’inciter les victimes à transférer leurs fonds vers un portefeuille contrôlé par les pirates.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Comment les cybercriminels accèdent à vos données sensibles

Selon les analyses de l’OFCS, les SMS frauduleux semblent cibler des utilisateurs réels de Binance, ce qui soulève des questions sur l’origine des informations exploitées par les attaquants. Plusieurs hypothèses ont été avancées :

- Fuite de données : Bien que Binance ait nié toute fuite de données dans le passé, des rumeurs persistent. Aucune preuve concrète n’a été trouvée sur des plateformes comme « Have I Been Pwned ».

- Exploitation de la fonction de connexion : Les attaquants pourraient utiliser la fonction de connexion de Binance pour vérifier si un numéro de téléphone est associé à un compte. En cas de confirmation, le deuxième facteur d’authentification est envoyé par SMS, révélant ainsi la présence d’un compte actif.

- Promotions frauduleuses : Dans certains cas, des SMS antérieurs promettaient des gains ou des récompenses, incitant les victimes à fournir leurs coordonnées.

Ces méthodes montrent à quel point les cybercriminels innovent pour contourner les mesures de sécurité et cibler leurs victimes de manière précise.

Se prémunir face aux nouvelles techniques des cybercriminels

Pour se protéger contre ce type d’attaque, les professionnels et les particuliers doivent adopter des pratiques rigoureuses :

- Ne jamais appeler les numéros fournis dans des SMS ou e-mails suspects : Vérifiez toujours les informations via les canaux officiels de l’entreprise.

- Sensibiliser les équipes : Informez vos collaborateurs sur les techniques de vishing et encouragez-les à signaler toute tentative suspecte.

- Renforcer la sécurité des comptes : Activez des mesures comme l’authentification à deux facteurs et limitez l’exposition des données sensibles en ligne.

- Adopter une vigilance numérique accrue : Si vous recevez un SMS ou un appel inhabituel, conservez votre calme et vérifiez la véracité du message avant d’agir.

Le vishing et les modes opératoires des cybercriminels

Le vishing, contraction de « voice phishing », est une forme d’hameçonnage qui utilise des appels téléphoniques pour tromper les victimes et leur soutirer des informations sensibles. Contrairement au phishing traditionnel qui exploite des liens malveillants dans des e-mails ou des SMS, le vishing repose sur une interaction directe, permettant aux cybercriminels de manipuler leur cible en temps réel.

Les escrocs commencent souvent par envoyer un SMS alarmant pour inciter la victime à appeler un numéro de téléphone précis. Une fois en ligne, ils se font passer pour des représentants d’une organisation fiable, comme une banque ou une plateforme de cryptomonnaies, et utilisent des techniques de persuasion sophistiquées pour convaincre leur interlocuteur de divulguer des données personnelles. Ces informations incluent, entre autres, des identifiants de connexion, des codes d’authentification à deux facteurs, ou même des instructions pour transférer des fonds vers un compte « sécurisé ». L’objectif final est toujours le même : compromettre les comptes financiers ou accéder à des ressources numériques.

Qu’est-ce que Binance, la plateforme au cœur de l’écosystème crypto ?

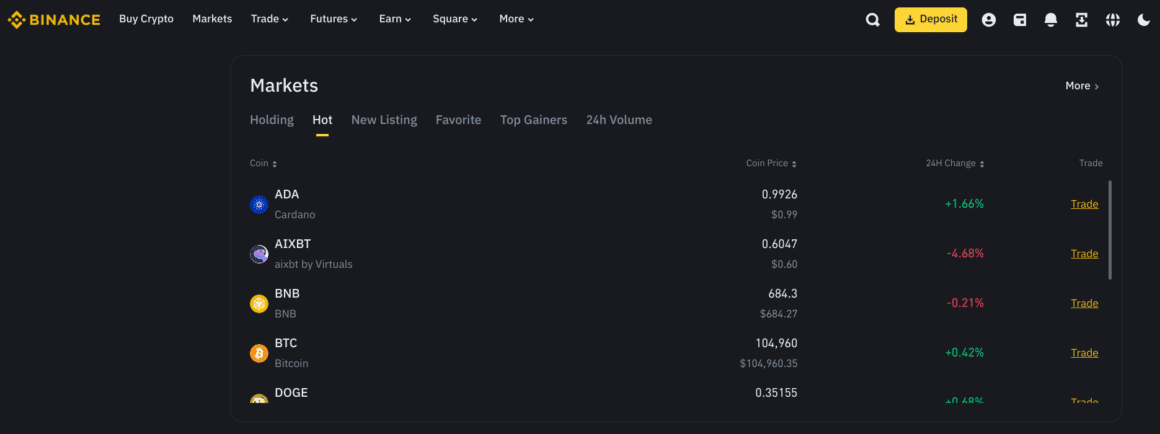

Binance est une plateforme d’échange de cryptomonnaies fondée en 2017, qui s’est rapidement imposée comme l’un des leaders mondiaux du secteur. Elle propose une vaste gamme de services, allant de l’achat et de la vente de cryptomonnaies à des solutions avancées comme le trading de produits dérivés, le staking, ou encore des outils pour les institutions. Binance offre également un portefeuille de stockage crypto sécurisé, des options d’investissement passif et une académie en ligne pour former les utilisateurs sur l’écosystème blockchain.

Reconnu pour ses frais compétitifs et son large choix de cryptomonnaies disponibles, Binance s’adresse à une communauté mondiale de traders, d’investisseurs et de développeurs. La plateforme met un point d’honneur à renforcer la sécurité de ses services en proposant des mesures avancées de protection des comptes et en collaborant avec des organismes de régulation.

Pour en savoir plus

Semaine 3 : SMS frauduleux au nom de la plateforme d’échange de cryptomonnaies « Binance »

21.01.2025 – Ces derniers temps, l’OFCS observe une augmentation des demandes émanant de prétendues banques et faisant état de prétendus problèmes de sécurité ou de fausses factures de divers prestataires de services. La particularité de ces cas est que les victimes ne sont pas incitées à cliquer sur un lien, mais à appeler un numéro.

(Re)découvrez également:

Les saisies de cryptomonnaies : défis et opportunités pour les forces de l’ordre

Les cryptomonnaies révolutionnent la finance mais posent des défis pour les forces de l’ordre face à leur usage illicite. L’utilisation de technologies avancées est cruciale pour lutter contre ces crimes.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.