Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Le résumé de la semaine

La semaine dernière, plusieurs incidents et tendances ont marqué le paysage de la cybersécurité, illustrant la diversité et la sophistication des attaques.

Un nouveau malware dénommé SuperCard X cible les smartphones Android en utilisant la technologie NFC pour dérober les données de cartes bancaires. Cette menace, diffusée via un modèle malware-as-a-service, s’appuie sur des campagnes de smishing pour convaincre les victimes d’installer une fausse application de sécurité. Une fois le malware installé, il suffit de tapoter sa carte contre le téléphone pour que les informations soient capturées et transmises à un cybercriminel. Le malware se distingue par son extrême discrétion, échappant ainsi à la plupart des antivirus Android.

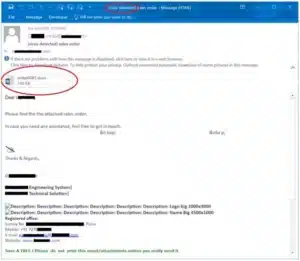

Dans un autre registre, des chercheurs ont mis en évidence une campagne de phishing sophistiquée exploitant une vulnérabilité vieille de 17 ans (CVE-2017-11882) au sein de l’éditeur d’équations de Microsoft Office. Les documents Word piégés déploient le malware FormBook, capable de voler des informations sensibles telles que les identifiants de connexion, les frappes clavier et les captures d’écran. Cette méthode met en lumière la persistance des cybercriminels à exploiter des failles anciennes pour contourner les défenses modernes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

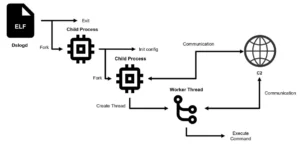

La sécurité des infrastructures critiques a également été mise à mal avec l’exploitation d’une vulnérabilité zero-day (CVE-2025-0282) sur les appliances Ivanti Connect Secure. Les attaquants ont alors réussi à déployer un web shell Perl ainsi que des malwares personnalisés conçus notamment pour fonctionner uniquement durant les heures de bureau afin de passer inaperçu. Cette attaque, attribuée à un acteur lié à la Chine, démontre une planification minutieuse et des capacités techniques avancées pour pénétrer et persister au sein des réseaux d’entreprise.

SAP a dû publier en urgence des correctifs pour son système NetWeaver afin de corriger une vulnérabilité suspectée d’être exploitée en pleine attaque. Cette faille permettait potentiellement l’exécution de code à distance, exposant de nombreux serveurs à des risques critiques.

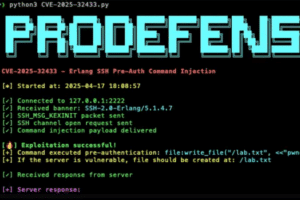

L’utilisation de l’intelligence artificielle dans le développement d’exploitations de failles a franchi un cap. Des chercheurs de l’université Ruhr de Bochum ont démontré comment GPT-4 peut être utilisé pour créer des exploits fonctionnels contre des vulnérabilités critiques, ouvrant la voie à de nouvelles menaces automatisées.

En Corée du Sud, SK Telecom a signalé une compromission de données concernant les modules USIM de ses clients. Suite à une infection malveillante de ses systèmes, des informations sensibles comme l’IMSI et les clés cryptographiques pourraient avoir été exposées. Bien que l’entreprise n’ait pas confirmé d’abus des données, elle a renforcé ses mesures de sécurité et proposé un service de protection SIM gratuit pour les clients affectés.

Sur le front de l’espionnage cybernétique, des acteurs russes exploitent les jetons OAuth de Microsoft pour cibler des alliés de l’Ukraine, via des applications de messagerie telles que Signal et WhatsApp. Cette campagne montre une évolution vers des méthodes d’authentification détournées pour accéder aux comptes Microsoft 365 des victimes.

Les statistiques pour le premier trimestre 2025 révèlent que 159 vulnérabilités (CVE) ont été activement exploitées, avec près de 28,3 % des failles exploitable dans les 24 heures suivant leur divulgation. Ce rythme soutenu souligne l’urgence pour les organisations de maintenir des processus de correction rapides et efficaces.

Enfin, ASUS a corrigé une faille critique (CVE-2024-54085) qui pouvait permettre à des attaquants de prendre le contrôle de serveurs et de les rendre inopérants. De son côté, Microsoft a résolu un problème de machine learning dans Exchange Online, qui provoquait le classement erroné des emails Adobe en spam, améliorant ainsi la fiabilité de son service de messagerie.

Les vulnérabilités de la semaine

Un logiciel malveillant Android transforme les téléphones en machines de paiement sans contact malveillantes

Vous possédez un téléphone Android ? Une carte de paiement sans contact ? Alors, comme des millions d’autres utilisateurs, vous êtes désormais menacé par une nouvelle forme de cybercriminalité : un logiciel malveillant capable de lire votre carte de crédit ou de débit et de transmettre ses données à…

Des pirates informatiques ont exploité une vulnérabilité vieille de 17 ans pour attaquer des documents Word

Les chercheurs en sécurité du laboratoire FortiGuard de Fortinet ont découvert une campagne de phishing sophistiquée utilisant des documents Microsoft Word piratés pour diffuser des logiciels malveillants dérobant des informations à des utilisateurs Windows peu méfiants. L’attaque exploite une vulnérabilité bien connue pour déployer FormBook, un…

Des pirates ont exploité la faille Zero-Day d’Ivanti Connect Secure pour installer DslogdRAT et Web Shell.

Des attaques récentes contre des organisations japonaises ont révélé des pirates informatiques sophistiqués exploitant une vulnérabilité zero-day dans les appliances Ivanti Connect Secure VPN. Les attaques, qui se sont produites vers décembre 2024, ont exploité CVE-2025-0282 pour déployer plusieurs outils malveillants, notamment un malware personnalisé appelé DslogdRAT et un…

SAP corrige une faille zero-day suspectée de Netweaver exploitée dans des attaques

SAP a publié des mises à jour d’urgence NetWeaver hors bande pour corriger une faille zero-day d’exécution de code à distance (RCE) suspectée activement exploitée pour détourner des serveurs. […]

GPT-4 utilisé pour créer un exploit fonctionnel de faille critique

Le 16 avril, des chercheurs de l’université Ruhr de Bochum en Allemagne, Fabian Bäumer, Marcus Brinkmann, Marcel Maehren et Jörg Schwenk, (…)

Des millions de clients de SK Telecom sont potentiellement en danger suite à la compromission des données USIM

SK Telecom a averti que des acteurs malveillants avaient accédé aux informations du module d’identité d’abonné universel (USIM) de ses clients via une attaque de logiciel malveillant. SK Telecom est le plus grand opérateur de télécommunications sans fil de Corée du Sud, un acteur majeur…

Des pirates informatiques russes exploitent Microsoft OAuth pour cibler les alliés de l’Ukraine via Signal et WhatsApp

Depuis début mars 2025, plusieurs acteurs de la menace présumés liés à la Russie ciblent « agressivement » des individus et des organisations ayant des liens avec l’Ukraine et les droits de l’homme dans le but d’obtenir un accès non autorisé aux comptes Microsoft 365. Les opérations d’ingénierie sociale très ciblées,…

159 CVE exploités au premier trimestre 2025 — 28,3 % dans les 24 heures suivant la divulgation

Au premier trimestre 2025, pas moins de 159 identifiants CVE ont été signalés comme exploités, contre 151 au quatrième trimestre 2024. « Nous continuons de constater que les vulnérabilités sont exploitées à un rythme rapide, avec 28,3 %…

ASUS publie un correctif pour le bug AMI qui permet aux pirates de bloquer les serveurs

ASUS a publié des mises à jour de sécurité pour corriger CVE-2024-54085, une faille de gravité maximale qui pourrait permettre aux attaquants de détourner et potentiellement de bloquer des serveurs. […]

Microsoft corrige un bug d’apprentissage automatique qui signale les e-mails Adobe comme spam

Microsoft affirme avoir atténué un problème connu dans l’un de ses modèles d’apprentissage automatique (ML) qui signalait par erreur les e-mails Adobe dans Exchange Online comme spam. […]

(Re)découvrez la semaine passée:

Les vulnérabilités à suivre (21 avr 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 21 avril 2025

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.