Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Le résumé de la semaine

Cette semaine, deux failles de sécurité ont été découvertes dans certains systèmes Linux, notamment Ubuntu, Fedora et Red Hat. Ces failles permettent à une personne ayant accès à l’ordinateur de lire des fichiers sensibles stockés lors d’un plantage logiciel. Cela peut inclure des mots de passe ou d’autres informations confidentielles. En attendant un correctif, il est conseillé de désactiver certaines fonctions pour limiter les risques.

Canon alerte sur un problème de sécurité dans plusieurs de ses imprimantes. Cette faille pourrait permettre à un pirate de s’introduire dans les réseaux d’entreprises où ces imprimantes sont installées.

Deux extensions très populaires pour les sites WordPress sont concernées par des failles critiques. L’une permet à des pirates d’installer des fichiers malveillants à distance. L’autre permet de prendre le contrôle d’un site en changeant les mots de passe sans autorisation. Ces extensions sont utilisées par des dizaines de milliers de sites web.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les forums en ligne qui utilisent le logiciel vBulletin sont aussi vulnérables à des attaques. L’une des failles est déjà exploitée par des pirates pour prendre le contrôle de ces plateformes.

Une attaque plus complexe a visé un fournisseur de services informatiques. Les pirates ont utilisé un logiciel de contrôle à distance pour se propager chez plusieurs clients de cette entreprise. Par ailleurs, un nouveau réseau de pirates informatiques a pris le contrôle de plus de 9 000 routeurs internet domestiques, y insérant une porte d’accès cachée.

Un appareil météo connecté a aussi montré des signes de faiblesse. Sa faille permettrait à des personnes extérieures d’envoyer des commandes à distance et de perturber les données ou le réseau auquel il est connecté.

Bonne nouvelle côté navigation : le navigateur Google Chrome peut maintenant modifier automatiquement vos mots de passe s’ils sont compromis, grâce à une nouvelle fonctionnalité intégrée.

Une faille dans le service téléphonique 4G (VoLTE) de l’opérateur O2 au Royaume-Uni permettait de localiser n’importe quel client par un simple appel. Un chercheur a pu retrouver précisément la position de personnes, y compris à l’étranger, ce qui soulève de sérieuses questions de vie privée.

Une intelligence artificielle d’OpenAI a identifié toute seule une faille sérieuse dans le noyau de Linux, une première historique pour une IA. Cette découverte montre que les outils d’IA peuvent aussi aider à mieux protéger les systèmes informatiques.

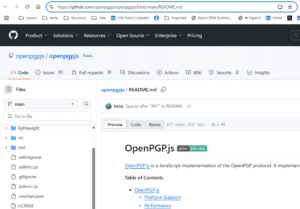

Une autre alerte concerne OpenPGP.js, un outil utilisé pour chiffrer les e-mails. Une faille permettait de faire croire qu’un message était bien signé par une personne de confiance, alors que son contenu avait été modifié.

Un outil de connexion utilisé pour l’accès sécurisé (SSO) appelé Samlify présentait aussi une faille : elle permettait à un pirate de se faire passer pour un administrateur sans autorisation.

Enfin, des groupes de pirates liés à la Chine ont utilisé des failles dans deux logiciels, Cityworks et Ivanti EPMM, pour accéder aux réseaux de plusieurs administrations locales américaines.

Les vulnérabilités de la semaine

Des pirates informatiques chinois s’introduisent dans les gouvernements locaux américains en utilisant la faille zero-day de Cityworks

Des pirates informatiques parlant chinois ont exploité une faille zero-day de Trimble Cityworks, désormais corrigée, pour violer plusieurs organismes gouvernementaux locaux à travers les États-Unis. […]

Deux failles de Linux peuvent conduire à la divulgation de données sensibles

Qualys met en garde contre deux failles de divulgation d’informations dans Apport et systemd-coredump, les gestionnaires de vidage de mémoire des distributions Ubuntu, Red Hat Enterprise Linux et Fedora. Les chercheurs ont découvert une vulnérabilité dans Apport (le gestionnaire de vidage de mémoire d’Ubuntu) et une autre…

Faille critique chez Canon : plusieurs imprimantes exposent les réseaux à des cyberattaques

Canon met en garde contre une faille critique touchant plusieurs modèles d’imprimantes, pouvant permettre à des pirates de compromettre l’ensemble des réseaux connectés.

Des pirates informatiques exploitent une faille critique dans le logiciel de forum vBulletin

Deux vulnérabilités critiques affectant le logiciel de forum open source vBulletin ont été découvertes, l’une d’elles étant confirmée comme étant activement exploitée dans la nature. […]

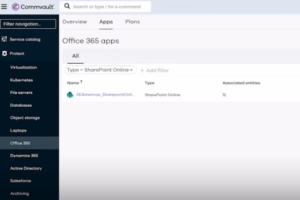

La faille zero day Commvault ouvre la voie à une cascade d’exploits

Régulièrement, la CISA lance des avertissement sur des failles exploitées. Selon un avis de l’agence de cybersécurité (…)

Le ransomware DragonForce abuse de SimpleHelp dans une attaque de la chaîne d’approvisionnement MSP

L’opération de ransomware DragonForce a réussi à pénétrer un fournisseur de services gérés et a utilisé sa plate-forme de surveillance et de gestion à distance (RMM) SimpleHelp pour voler des données et déployer des crypteurs sur les systèmes des clients en aval. […]

Un botnet pirate plus de 9 000 routeurs ASUS pour ajouter une porte dérobée SSH persistante

Plus de 9 000 routeurs ASUS sont compromis par un nouveau botnet baptisé « AyySSHush » qui a également été observé ciblant les routeurs SOHO de Cisco, D-Link et Linksys. […]

Une vulnérabilité de l’interface Web de Meteobridge permet aux attaquants d’injecter des commandes à distance

Le laboratoire de recherche ONEKEY a découvert une grave vulnérabilité d’injection de commandes dans le micrologiciel MeteoBridge, un appareil compact conçu pour connecter des stations météorologiques personnelles à des réseaux météorologiques publics comme Weather Underground. Cette faille, identifiée grâce au code statique bash récemment introduit par ONEKEY…

Google Chrome peut désormais modifier automatiquement les mots de passe compromis grâce à son gestionnaire intégré

Google a annoncé une nouvelle fonctionnalité pour son navigateur Chrome. Son gestionnaire de mots de passe intégré permet de modifier automatiquement le mot de passe d’un utilisateur lorsqu’il détecte une compromission de ses identifiants. « Lorsque Chrome détecte un mot de passe compromis lors de la connexion, Google… »

Une faille dans les appels 4G (VoLTE) permet de localiser n’importe quel client O2 grâce à un appel téléphonique

Une faille dans le service d’appel 4G (VoLTE) d’O2 a entraîné une fuite de données de localisation des utilisateurs via les réponses réseau, en raison d’une mauvaise implémentation de la norme IMS. Une faille dans le service d’appel 4G (VoLTE) de l’opérateur de télécommunications britannique…

o3 d’OpenAI découvre une vulnérabilité zero-day dans Linux (et c’est une première mondiale)

Aaaah si seulement on avait des stagiaires en cybersécurité capable de lire 100 000 lignes de code en quelques secondes et de repérer des indices que même les experts ratent. Et bien c’est exactement ce que o3 d’OpenAI vient…

Une faille de sécurité dans un plugin WordPress expose 22 000 sites Web à des cyberattaques

Une vulnérabilité de sécurité critique a été découverte dans Motors, un thème WordPress populaire comptant plus de 22 000 ventes, exposant potentiellement des milliers de sites web à une prise de contrôle totale. Les chercheurs en sécurité de Wordfence ont identifié une vulnérabilité d’élévation de privilèges non authentifiée permettant aux attaquants de modifier les mots de passe.

Plus de 100 000 sites WordPress menacés par une vulnérabilité critique CVSS 10.0 dans le plugin Wishlist

Des chercheurs en cybersécurité ont révélé une faille de sécurité critique non corrigée affectant le plugin TI WooCommerce Wishlist pour WordPress. Cette faille pourrait être exploitée par des attaquants non authentifiés pour télécharger des fichiers arbitraires. TI WooCommerce Wishlist, qui compte plus de 100 000 installations actives, est un outil…

Une vulnérabilité de GitLab Duo exploitée pour injecter des liens malveillants et voler du code source

Une vulnérabilité de sécurité a récemment été découverte dans GitLab Duo, l’assistant de codage basé sur l’IA, intégré à GitLab et basé sur les modèles Claude d’Anthropic. Des chercheurs en sécurité de Legit Security ont révélé que des attaquants pourraient exploiter une faille d’injection indirecte pour exfiltrer des données privées.

Une faille critique dans OpenPGP.js permet aux attaquants d’usurper les signatures des messages

Une faille critique dans OpenPGP.js, identifiée comme CVE-2025-47934, permet aux attaquants d’usurper les signatures de messages ; des mises à jour ont été publiées pour corriger cette faille. Une vulnérabilité critique, identifiée comme CVE-2025-47934, dans OpenPGP.js permettait d’usurper la vérification des signatures de messages.

Une faille critique de Samlify SSO permet aux attaquants de se connecter en tant qu’administrateur

Une vulnérabilité critique de contournement d’authentification Samlify a été découverte qui permet aux attaquants d’usurper l’identité des utilisateurs administrateurs en injectant des assertions malveillantes non signées dans des réponses SAML légitimement signées. […]

La faille EPMM d’Ivanti exploitée par des pirates chinois pour pirater des agences gouvernementales

Des pirates informatiques chinois ont exploité une faille d’exécution de code à distance dans Ivanti Endpoint Manager Mobile (EPMM) pour pénétrer dans des organisations de premier plan dans le monde entier. […]

(Re)découvrez la semaine passée:

Les vulnérabilités à suivre (26 mai 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 26 mai 2025

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.