Besoin d’enquêter efficacement ? Voici les 17 meilleurs outils OSINT de 2026 pour tout trouver : recherche par email, pseudo, photo et réseaux sociaux. Une liste complète et mise à jour.

TL;DR : L’essentiel

- Levier stratégique : L’OSINT permet de transformer les 90 % de données disponibles en source ouverte en renseignement exploitable pour anticiper les cyberattaques et détecter les fuites d’information.

- Démocratisation : Jadis réservée aux services de renseignement, cette discipline est devenue une compétence fondamentale pour les responsables sécurité, les enquêteurs et les analystes qui doivent trier le vrai du faux.

- Outillage 2026 : L’article détaille une sélection de 17 outils techniques incontournables (comme Shodan, Maltego ou SpiderFoot) pour couvrir tous les besoins : reconnaissance, automatisation, visualisation et documentation.

- Limites éthiques : L’efficacité de l’OSINT ne dispense pas du respect des lois ; une donnée accessible publiquement n’est pas forcément exploitable légalement (RGPD, LPD), imposant une rigueur stricte dans la collecte.

Dans un monde où 90 % des données utiles aux enquêtes sont disponibles en ligne, l’exploitation des sources ouvertes devient un levier majeur pour les professionnels de la cybersécurité. Que ce soit pour traquer une faille, surveiller un adversaire ou comprendre un incident, l’OSINT (Open Source Intelligence) offre une réponse rapide et précise à des besoins critiques.

Longtemps réservé à des experts ou aux services de renseignement, l’OSINT s’est démocratisé grâce à la multiplication des outils disponibles en ligne. Aujourd’hui, analystes sécurité, responsables IT, journalistes d’investigation et chercheurs s’appuient sur cette discipline pour donner du sens à la masse de données accessibles publiquement. Le défi ne réside plus dans l’accès à l’information, mais dans sa pertinence et sa fiabilité.

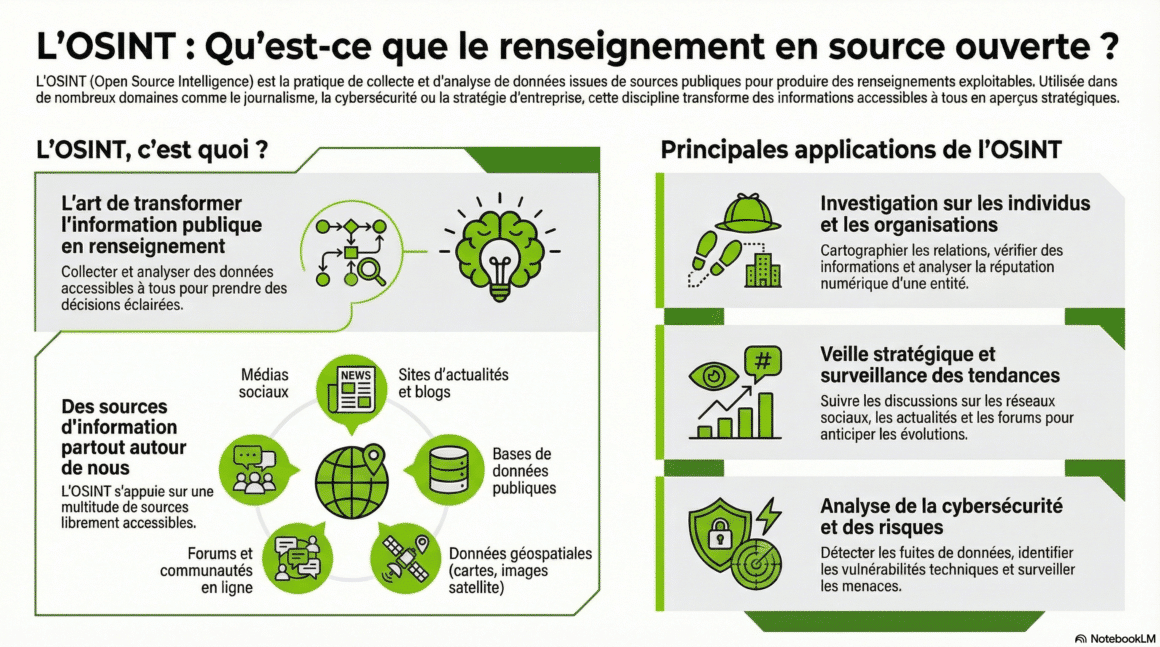

Comprendre l’OSINT : une approche structurée de la donnée ouverte

L’OSINT, ou renseignement en sources ouvertes, repose sur une méthode rigoureuse qui consiste à identifier, collecter, valider et analyser des informations disponibles librement sur Internet. Cela peut sembler complexe, mais l’idée est simple : utiliser des données accessibles à tous pour en tirer des connaissances utiles. Ces données peuvent venir de sites web classiques, de profils publics sur les réseaux sociaux, de forums, de bases de données ouvertes (par exemple, des registres de domaines), de documents en ligne (PDF, rapports, publications), d’archives accessibles ou encore de zones plus confidentielles comme le dark web.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Pour une personne non technique, cela revient à faire une recherche très poussée sur Internet en s’appuyant sur des outils qui facilitent l’exploration et la compréhension des informations. Par exemple, vérifier si un nom de domaine expose des fichiers sensibles, retrouver l’origine d’une image diffusée sans contexte, ou encore repérer la présence d’une adresse email dans une fuite de données.

🎧 Voici un podcast pour comprendre simplement l’OSINT. L’épisode passe en revue les grands usages et familles d’outils OSINT et présente aussi les outils clés les plus utilisés et les tendances 2026, marquées par l’IA qui accélère le tri, le résumé et le recoupement, mais impose plus de prudence face aux faux signaux, à la désinformation et aux contenus générés.

ℹ️ Ce podcast repose sur une recherche et une analyse menées à partir de sources ouvertes et spécialisées. Il a ensuite été réalisé avec l’aide de NotebookLM, l’outil d’intelligence artificielle développé par Google.

Dans le contexte de la cybersécurité, cette démarche permet d’anticiper des cyberattaques potentielles, de détecter si des informations d’une entreprise sont exposées publiquement, ou encore de mieux comprendre les techniques utilisées par un groupe de pirates informatiques. Cela combine des outils technologiques, une logique d’enquête et surtout une approche humaine basée sur le sens critique et la mise en perspective des données recueillies.

OSINT Le renseignement de source ouverte: Accédez au visible et à l’invisible

Découvrez l’OSINT décrypté dans ce guide incontournable qui vous ouvre les portes de l’univers fascinant de l’enquête numérique ! Plongez dans un ouvrage magistral, pensé aussi bien pour les professionnels de la cybersécurité, journalistes d’investigation et enquêteurs privés que pour les curieux avides de comprendre le monde numérique qui nous entoure.

🛒 Le lien ci-dessus est affilié : en commandant via ce lien, vous soutenez la veille DCOD sans frais supplémentaires 🙏

Des cas d’usage multiples et concrets

L’OSINT ne se limite pas à la théorie ni à des experts en cybersécurité. Il trouve des applications concrètes dans des situations accessibles à tous. Par exemple, imaginons une personne curieuse qui découvre qu’une interface d’administration est accessible publiquement en ligne : cette simple observation peut révéler une faille dans la sécurité d’un site. Ou un employé qui, en cherchant sur un moteur de recherche, tombe sur des documents internes de son entreprise, stockés sans protection. Ce sont des cas d’usage réels et fréquents.

Pour des utilisateurs moins techniques, l’OSINT peut aussi servir à vérifier la véracité d’une image qui circule sur les réseaux sociaux grâce à la recherche inversée, ou à retrouver l’origine d’un nom de domaine utilisé dans un mail suspect.

Ces informations alimentent les outils de veille, soutiennent les décisions de sécurité, appuient les enquêtes internes ou servent en cas d’incident à reconstruire les faits.

La boîte à outils : 17 services OSINT à connaître en 2026

Maîtriser les bons outils OSINT reste le levier central pour transformer une recherche dispersée en découverte exploitable. En 2026, cette maîtrise devient encore plus déterminante : le volume de données ouvertes explose, les signaux se fragmentent et l’IA accélère autant la recherche que la désinformation.

Qu’il s’agisse d’analyse de menaces, de journalisme d’investigation ou de simple exploration méthodique, ces outils constituent une boîte à outils pragmatique, mêlant moteurs de recherche spécialisés, automatisation, corrélation et documentation. Gratuits ou commerciaux, ils partagent un objectif commun : réduire le bruit et révéler des faits vérifiables.

🔍 Moteurs de recherche et reconnaissance

| Google Dorks | Technique de recherche avancée reposant sur les opérateurs du moteur Google (site:, filetype:, inurl:). Elle permet de révéler des documents sensibles, des répertoires exposés ou des pages mal configurées. Fondamentale, gratuite et toujours redoutablement efficace. |

| Shodan | Moteur de recherche dédié aux équipements exposés sur Internet. Il indexe objets connectés, serveurs, caméras, routeurs et services industriels, en révélant ports ouverts, versions logicielles et surfaces d’attaque. Version gratuite limitée, usages avancés payants. |

| Censys | Alternative complémentaire à Shodan, orientée environnements professionnels. Spécialisé dans l’analyse des certificats TLS, des configurations SSL et des services exposés, il est largement utilisé pour la cartographie d’infrastructures et la détection d’expositions critiques. |

| BuiltWith | Outil d’analyse technologique des sites web. Il identifie CMS, frameworks, bibliothèques JavaScript et services tiers, offrant une lecture rapide de l’architecture numérique d’une cible. Couramment utilisé en veille concurrentielle et en reconnaissance technique. |

| Web-Check | Service d’analyse rapide d’un domaine fournissant une vue synthétique : ports ouverts, certificats TLS, DNS, en-têtes HTTP. Utile pour obtenir un premier aperçu technique sans configuration complexe. |

⚙️ Collecte automatisée et reconnaissance passive

| SpiderFoot | Plateforme d’automatisation OSINT capable d’interroger plus de 200 sources publiques pour cartographier une cible : domaines, adresses IP, e-mails, identifiants et fuites de données. Disponible en version open source auto-hébergée et en version commerciale. |

| theHarvester | Outil open source, souvent intégré à Kali Linux, dédié à la collecte d’e-mails, de sous-domaines, d’adresses IP et d’hôtes à partir de moteurs de recherche, bases DNS et serveurs de clés PGP. |

| Recon-ng | Framework modulaire en ligne de commande, écrit en Python, conçu pour structurer des workflows OSINT automatisés. Il permet de stocker et de corréler les résultats dans une base exploitable pour des analyses ultérieures. |

🧠 Analyse, corrélation et visualisation

| Maltego | Outil de référence pour la visualisation des relations entre entités : personnes, domaines, adresses IP, e-mails. Les données sont représentées sous forme de graphes interactifs facilitant l’identification de liens directs et indirects. Version communautaire gratuite disponible. |

| Intelligence X | Moteur de recherche OSINT spécialisé dans l’exploration du web public, du dark web, des fuites de données et des archives historiques. Les recherches s’effectuent via des sélecteurs précis : e-mails, domaines, adresses IP ou cryptomonnaies. |

| Metagoofil | Outil d’extraction de métadonnées à partir de documents publics (PDF, Word, Excel). Il permet d’identifier noms d’utilisateur, chemins systèmes, versions logicielles et indices techniques souvent négligés. |

| TinEye | Moteur de recherche inversée d’images utilisé pour retrouver l’origine d’un visuel, détecter des réutilisations ou identifier des détournements. Utile dans les enquêtes de désinformation et la vérification de contenus. |

🧰 Plateformes et frameworks spécialisés

| OSINT Framework | Répertoire interactif structurant des centaines d’outils OSINT par type de donnée et par cas d’usage. Il sert de point d’entrée et de boussole méthodologique pour structurer une recherche. |

| Paliscope | Plateforme professionnelle combinant collecte, analyse et documentation OSINT. Conçue pour les forces de l’ordre et les analystes, elle assure une traçabilité rigoureuse des preuves numériques. Solution commerciale. |

| SEON | Outil orienté prévention de la fraude et analyse d’identité. Il évalue l’empreinte numérique associée à des e-mails ou numéros de téléphone en recoupant données publiques, signaux comportementaux et réseaux sociaux. Disponible via API et extensions. |

| Hunchly | Solution de documentation automatisée des recherches web. Elle archive, horodate et organise chaque page visitée afin de garantir la traçabilité et la reproductibilité des investigations. |

| Nuclei | Scanner de vulnérabilités personnalisable basé sur des modèles YAML. Développé par ProjectDiscovery, il s’intègre facilement aux workflows DevSecOps et permet d’automatiser la détection de failles connues. |

OSINT: Techniques, outils et stratégies de renseignement à sources ouvertes

Vous passez votre vie connectée. Des milliards d’informations circulent sous vos yeux chaque jour … Bienvenue dans le monde de l’OSINT (Open Source Intelligence) : le renseignement à partir de sources ouvertes. Une pratique discrète mais puissante, utilisée par les journalistes d’investigation, les experts en cybersécurité, les analystes, les chercheurs et les citoyens engagés.

🛒 Le lien ci-dessus est affilié : en commandant via ce lien, vous soutenez la veille DCOD sans frais supplémentaires 🙏

Une approche technique mais éthique

L’efficacité de l’OSINT ne réside pas uniquement dans la puissance des outils, mais dans la manière dont ils sont utilisés.

Toutes les informations disponibles sur Internet ne peuvent pas être utilisées librement. Certains contenus, bien qu’en apparence publics, relèvent de la vie privée ou sont soumis à des droits spécifiques. Utiliser des données sensibles sans autorisation peut entraîner des conséquences juridiques, notamment au regard de la LPD en Suisse ou du RGPD en Europe. C’est pourquoi il est indispensable de toujours vérifier la légalité d’une source avant de l’exploiter.

L’OSINT demande également une vigilance particulière sur la véracité des données. Les informations trouvées doivent être recoupées, analysées et interprétées avec rigueur. Certaines données peuvent être obsolètes, manipulées ou trompeuses, notamment lorsqu’elles proviennent de forums, réseaux sociaux ou plateformes anonymes. L’œil humain reste irremplaçable pour distinguer les signaux fiables des bruits parasites.

Enfin, les utilisateurs d’outils OSINT doivent conserver une trace de leurs recherches, tant pour garantir une certaine transparence que pour pouvoir expliquer les résultats obtenus. Cela est particulièrement crucial dans un cadre professionnel ou juridique.

Bien utilisé, l’OSINT devient un atout stratégique pour comprendre une menace, éclairer une situation ou prendre une décision. Mais il doit toujours s’exercer dans le respect de la loi et avec une conscience éthique solide. Toutes les données accessibles ne sont pas exploitables sans risques : vie privée, conformité RGPD, responsabilité juridique sont autant de balises à respecter.

OSINT : L’Art de Collecter l’Information Ouverte

Découvrez l’univers fascinant de l’Open Source Intelligence (OSINT) à travers ce premier livre francophone complet sur le sujet, écrit par un collectif d’experts en sécurité et en renseignement.

🛒 Le lien ci-dessus est affilié : en commandant via ce lien, vous soutenez la veille DCOD sans frais supplémentaires 🙏

Dans un monde où l’information circule vite, parfois trop, l’OSINT bien pratiqué devient un avantage décisif pour anticiper, comprendre et agir.

A lire aussi

OSINT : un outil essentiel pour renforcer la cybersécurité à l’ère de l’IA

L’OSINT transforme des données publiques en renseignement stratégique, bouleversant cybersécurité, économie et géopolitique, tandis que l’intelligence artificielle accélère analyses, décisions et rapports de force informationnels.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).