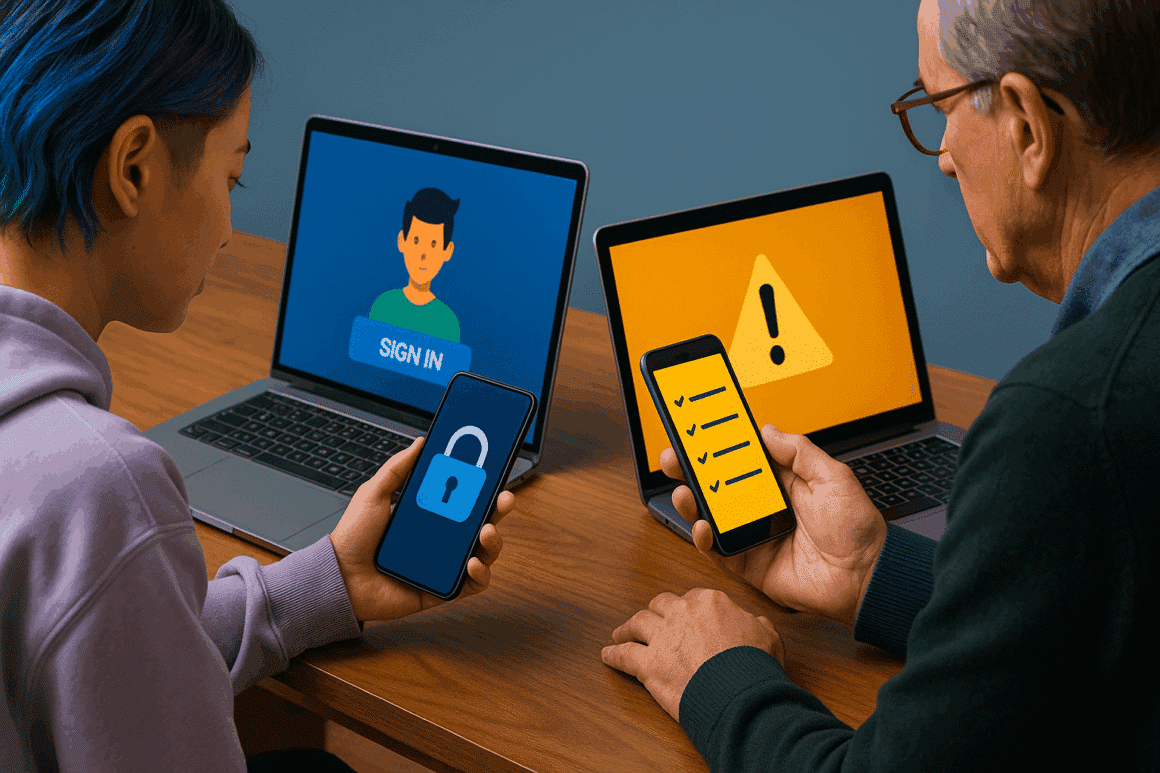

En 2025, la génération Z adopte de meilleures pratiques, tandis que les baby-boomers peinent à suivre face aux arnaques numériques toujours plus nombreuses.

En 2025, les escroqueries en ligne ont coûté un record de 16,6 milliards de dollars, soit une hausse de 33 % en un an selon le FBI. Une enquête menée par Google et Morning Consult montre que cette menace grandissante est de plus en plus perçue par les internautes. Plus de 60 % des consommateurs américains constatent une augmentation des arnaques, et un tiers déclarent avoir été directement victimes d’une violation de données.

Une prise de conscience globale, mais des pratiques inégales

La majorité des répondants affirment avoir repéré des tentatives d’escroquerie via SMS, mais 61 % mentionnent également des attaques par email. Cette exposition accrue a renforcé leur vigilance : plus de 80 % disent savoir identifier des signes suspects comme les demandes de données personnelles, les liens douteux ou les messages pressants.

Malgré cette lucidité, le passage à l’action reste insuffisant. Nombreux sont ceux qui continuent de s’appuyer sur des méthodes classiques comme les mots de passe ou la double authentification. Chez les générations X et les baby-boomers, plus de 60 % utilisent encore un mot de passe comme principale méthode de connexion, malgré la disponibilité de solutions plus modernes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des écarts générationnels et des pratiques contrastées

Les différences générationnelles sont notables. Alors que les générations plus âgées restent attachées aux pratiques traditionnelles, les utilisateurs les plus jeunes – en particulier la génération Z – adoptent plus volontiers les passkeys ou l’authentification biométrique. Ces méthodes, résistantes au phishing, permettent une connexion simplifiée sans mot de passe, via empreinte digitale ou reconnaissance faciale.

La génération Z passe aussi plus de temps en ligne : plus de 60 % y consacrent au moins cinq heures par jour. Pourtant, la majorité des utilisateurs ne gèrent qu’une dizaine de comptes en ligne. L’usage croissant des identifiants uniques (comme « Se connecter avec Google ») limite le besoin de créer de nouveaux comptes, tout en simplifiant l’accès sécurisé.

Google souligne l’importance d’une protection proactive intégrée dans les outils du quotidien. Plus de la moitié des utilisateurs américains déclarent avoir reçu des alertes concernant des mots de passe compromis. Celui-ci peut générer, remplir automatiquement et sécuriser les mots de passe, en évitant notamment de les saisir sur des sites douteux.

Encourager un changement d’habitudes durable

Dans son article, Google milite activement pour une transition vers des méthodes de connexion plus sûres et plus simples. L’objectif est de dépasser l’usage du mot de passe, au profit des passkeys et des connexions synchronisées via Google Password Manager. Pour celles et ceux qui conservent encore des mots de passe, des outils comme la validation en deux étapes.

Cette évolution des pratiques de sécurité montre que la cybersécurité ne se limite plus à l’expertise technique. Elle devient une responsabilité partagée, facilitée par des outils intégrés et soutenue par une pédagogie continue. Pour les professionnels comme pour les utilisateurs, c’est un tournant majeur vers une sécurité numérique plus fluide, plus accessible et mieux ancrée dans les usages quotidiens.

Pour en savoir plus

Notre dernière enquête sur les escroqueries montre une évolution des habitudes de sécurité en ligne

Un aperçu des résultats de notre enquête sur les escroqueries avec Morning Consult qui montre l’évolution des habitudes de sécurité numérique.

(Re)découvrez également:

Cyberattaques 2025 : l’humain impliqué dans 60 % des brèches

Le rapport Verizon DBIR 2025 révèle que l’humain ou des tiers sont en cause dans 60 % des brèches, avec des attaques en forte hausse.

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.