Les cybercriminels exploitent désormais les enregistrements DNS pour dissimuler des malwares, posant un défi inédit aux défenses habituelles.

Les experts en cybersécurité découvrent une nouvelle technique d’attaque qui utilise le système DNS pour dissimuler des logiciels malveillants. Cette méthode ingénieuse pourrait bien devenir un casse-tête pour les professionnels du secteur.

DNS : un vecteur d’attaque sous-estimé

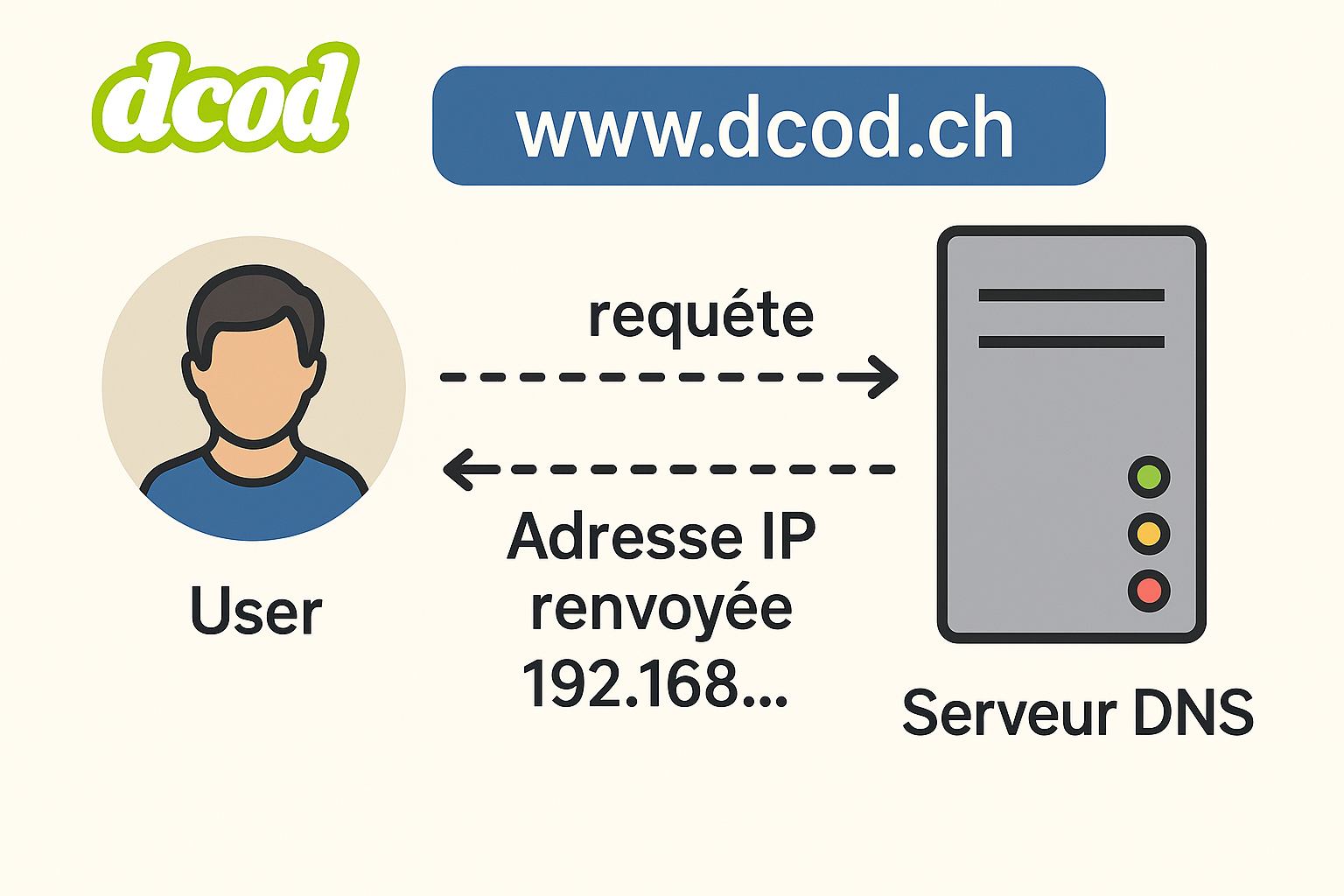

Le DNS, ou Domain Name System, agit comme l’annuaire d’Internet. Il traduit les noms de domaines lisibles (comme dcod.ch) en adresses IP compréhensibles par les machines. Parmi les types d’enregistrements DNS, les champs TXT permettent de stocker du texte libre – souvent utilisés pour vérifier la propriété d’un domaine ou pour configurer des services de messagerie.

C’est précisément cette flexibilité qui est aujourd’hui détournée par des cybercriminels. Grâce à une méthode bien rodée, des fragments de code malveillant sont injectés dans des enregistrements TXT, répartis sur plusieurs sous-domaines. Pris isolément, ces morceaux semblent inoffensifs. Mais une fois récupérés et reconstitués via des scripts, ils donnent naissance à un fichier malveillant pleinement opérationnel.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Selon techradar, des chercheurs ont en effet récemment identifié le malware Joke Screenmate caché dans des serveurs DNS. Bien que ce logiciel soit principalement une nuisance, ce qui inquiète davantage, c’est la découverte d’un script PowerShell capable de télécharger et d’exécuter des malwares plus destructeurs.

Les enregistrements DNS, notamment les enregistrements TXT, sont donc détournés pour fragmenter et stocker des morceaux de code malveillant. Chaque fragment, inoffensif en soi, est reconstitué grâce à des outils de script pour former un fichier malveillant complet. Cette stratégie échappe souvent à la détection car le trafic DNS est généralement considéré comme sûr et passe sous le radar de nombreux outils de sécurité.

Une technique de dissimulation ingénieuse

Les cybercriminels profitent ainsi d’un angle mort dans la sécurité informatique : le trafic DNS. Contrairement au trafic web ou aux emails, souvent surveillés de près, les requêtes DNS passent inaperçues. Comme l’explique Ars Technica, cette invisibilité permet aux hackers de récupérer des fichiers binaires sans éveiller les soupçons.

Le fichier binaire de Joke Screenmate, par exemple, a été converti en code hexadécimal et divisé en centaines de morceaux, chacun caché dans un sous-domaine différent du domaine ciblé. Cette méthode permet de récupérer le malware via des requêtes DNS apparemment innocentes, rendant la surveillance difficile, surtout avec l’adoption croissante du DNS encrypté (DOH et DOT).

Une attaque rendue invisible par le chiffrement DNS

La technique repose sur la discrétion. Les requêtes DNS sont si fréquentes et banales qu’elles passent souvent sous le radar. Et avec l’adoption croissante du DNS chiffré – notamment via DOH (DNS over HTTPS) et DOT (DNS over TLS) –, il devient encore plus difficile de scruter ce type de trafic. Une fois que la requête quitte le poste de l’utilisateur, le contenu est chiffré jusqu’au résolveur DNS, rendant l’analyse quasiment impossible sans contrôle direct sur l’infrastructure réseau.

Dans un cas documenté par Ars Technica et référencé ci-dessus, les fragments hexadécimaux du fichier malveillant ont été répartis dans des centaines de sous-domaines liés au domaine whitetreecollective[.]com. Un script peut alors interroger chacun de ces enregistrements, réassembler le tout en un fichier binaire, et l’exécuter localement.

Protéger ses systèmes : une nécessité urgente

Face à ces menaces, il est impératif pour les équipes de cybersécurité de renforcer la surveillance du trafic DNS. La mise en place de systèmes de monitoring pour détecter des schémas inhabituels et des requêtes répétées sur les enregistrements TXT est essentielle. techradar préconise également de maintenir des flux de renseignements sur les menaces, incluant des domaines et sous-domaines malveillants.

Bien que cette technique soit encore peu répandue, sa simplicité d’exécution laisse présager une adoption plus large à l’avenir. Les professionnels de la cybersécurité doivent rester vigilants face à cette nouvelle ruse qui exploite un élément aussi familier que le DNS.

La menace que représente l’utilisation des DNS pour propager des malwares rappelle que même les systèmes les plus fondamentaux peuvent être détournés par des cybercriminels ingénieux. Cette capacité à exploiter des failles invisibles souligne l’importance d’une vigilance constante et d’une adaptation rapide des stratégies de défense.

Mais au fait… c’est quoi un DNS ?

🔎 Le DNS, clé de voûte d’Internet – et pourquoi son chiffrement change la donne

Quand vous tapez une adresse comme www.dcod.ch dans votre navigateur, ce dernier ne comprend pas ce nom, mais a besoin de l’adresse IP du serveur (comme un numéro de téléphone) pour se connecter. Le DNS (Domain Name System) joue alors le rôle d’un annuaire automatique : il traduit les noms de domaine que nous utilisons au quotidien en adresses IP que les machines comprennent.

➡️ Sans DNS, impossible de naviguer facilement sur Internet : vous devriez retenir des séries de chiffres au lieu de noms lisibles.

🕵️♂️ Problème : par défaut, ces requêtes DNS sont envoyées en clair, c’est-à-dire sans chiffrement. Toute personne ou entité située entre vous et le serveur DNS (fournisseur d’accès, administrateur réseau, pirate…) peut voir les sites que vous visitez, même si le contenu du site est chiffré en HTTPS.

🔐 La solution : chiffrer les requêtes DNS

Pour renforcer la confidentialité et contrer la surveillance, deux technologies récentes permettent de chiffrer le trafic DNS :

- DoT (DNS over TLS) : cette méthode chiffre les requêtes DNS via le protocole TLS, utilisé aussi pour sécuriser les connexions HTTPS. Elle nécessite un support au niveau du système d’exploitation ou du routeur.

- DoH (DNS over HTTPS) : cette méthode envoie les requêtes DNS via le protocole HTTPS, comme un site web classique. Cela permet de camoufler le trafic DNS dans la navigation Internet, rendant le suivi plus difficile. DoH est intégré dans plusieurs navigateurs comme Firefox ou Chrome.

📌 En résumé :

Leur adoption croissante contribue à renforcer la protection de la vie privée en ligne.

Le DNS est un service indispensable mais historiquement peu sécurisé.

DoH et DoT ajoutent une couche de confidentialité bienvenue.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.