La protection des mineurs en ligne pousse de nombreux pays à adopter des lois de vérification d’âge strictes. Cette tendance suscite une réaction massive : l’essor fulgurant de l’utilisation des VPN.

En bref

- Aujourd’hui, les enfants contournent facilement les limites d’âge imposées par les plateformes sociales.

- Des lois au Royaume-Uni, en France et aux États-Unis imposent désormais une vérification d’âge stricte.

- L’usage des VPN explose, avec des hausses de plus de 1 000 % dans certains pays.

- Les débats portent sur l’équilibre entre protection des mineurs et libertés numériques.

Près de cinq milliards de personnes utilisent les plateformes en ligne, dont un nombre croissant de mineurs. Cette présence soulève des inquiétudes sur l’exposition à des contenus inadaptés et leurs impacts sur la santé mentale. Au Royaume-Uni, 90 % des 11-12 ans sont sur les réseaux sociaux ; en Angleterre, 65 % des 8-12 ans possèdent un compte, et en Irlande, ce chiffre monte à 84 %.

Les risques sont regroupés dans le modèle international des « 4C » : contenu (exposition à des informations ou images inappropriées), contact (interactions avec des individus potentiellement dangereux), conduite (comportements préjudiciables comme le cyberharcèlement) et contrat (risques d’exploitation commerciale, par exemple incitations à des achats ou arnaques).

Nouvelles lois et obligations renforcées

Pour contrer ces risques, plusieurs pays adoptent des règles strictes. L’Online Safety Act britannique, entré en vigueur en juillet 2025, impose une vérification d’âge « très efficace » pour les contenus sensibles comme la pornographie, l’automutilation ou les troubles alimentaires. Aux États-Unis, des États comme le Texas, l’Utah ou la Floride suivent cette voie. En France, depuis janvier 2025, les sites pornographiques doivent vérifier l’âge sous peine de sanctions ou blocages. L’Arcom est chargée de l’application, et le Conseil d’État a validé cette obligation en juillet 2025.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Le RGPD impose un consentement parental pour les moins de 16 ans, que les États membres peuvent abaisser à 13 ans. Certaines plateformes exploitent toutefois d’autres bases légales, comme les obligations contractuelles, pour contourner cette exigence, créant des vides juridiques. La Loi sur les Services Numériques (DSA) et les régulateurs nationaux, comme l’Arcom ou l’Ofcom, imposent désormais des systèmes plus fiables.

🎙️ Dans cet épisode, nous explorons comment les nouvelles lois sur la vérification d’âge transforment le paysage numérique et alimentent l’essor des VPN, entre protection des mineurs et libertés en ligne.

📚 Ce podcast repose sur une recherche et une analyse menées par mes soins à partir de sources ouvertes et spécialisées. Il a ensuite été réalisé avec l’aide de NotebookLM, l’outil d’intelligence artificielle développé par Google.

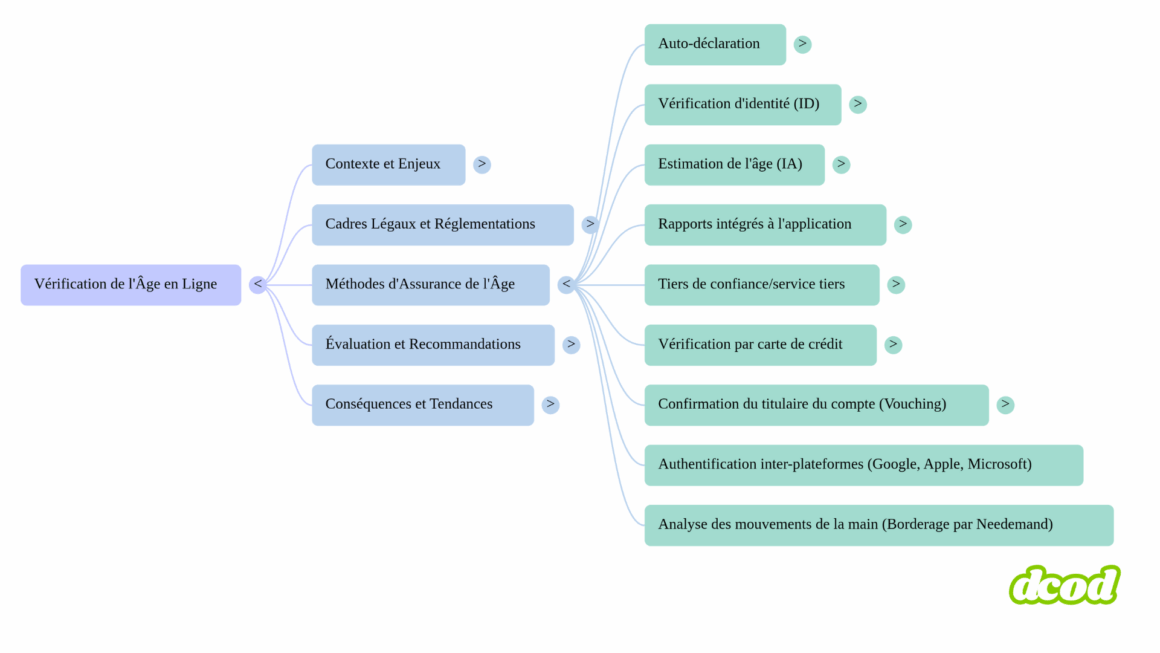

Méthodes de vérification d’âge : efficacité contrastée

Aujourd’hui, l’assurance de l’âge repose sur trois principales méthodes :

- Auto-déclaration : saisie de la date de naissance ou confirmation sur l’honneur. C’est la plus répandue sur Facebook, YouTube, Instagram, TikTok, Snapchat ou X, mais elle est jugée inefficace et classée « Asserted » par la norme IEEE.

- Estimation de l’âge : technologies comme l’analyse faciale ou le suivi comportemental basé sur l’IA. Même associée à une détection de vivacité, cette méthode reste probabiliste et contournable.

- Vérification d’identité : envoi de documents officiels (passeport, carte d’identité) souvent accompagné d’un « liveness check » (selfie ou photo avec le document). C’est la méthode la plus robuste juridiquement.

D’autres secteurs appliquent ces méthodes strictes dès l’inscription : paris (PaddyPower), finance (Revolut), hébergement (Airbnb) ou transport (cartes irlandaises). Le contraste avec les réseaux sociaux crée un vide numérique exposant les mineurs aux risques des 4C.

L’essor fulgurant des VPN

L’entrée en vigueur de ces lois a entraîné une hausse spectaculaire de l’usage des VPN. Au Royaume-Uni, Proton VPN a enregistré +1 400 % d’inscriptions, NordVPN +1 000 % d’achats, AdGuard VPN +150 %, et Decodo +65 % d’utilisateurs.

Les VPN masquent l’adresse IP et chiffrent les données, simulant une connexion depuis un autre pays et rendant plus difficile l’interception légale du trafic. D’autres outils existent (proxies, DNS intelligents, Tor), mais offrent moins de sécurité.

Face à cette hausse, l’Ofcom a déconseillé l’usage des VPN pour contourner les règles. Le gouvernement britannique étudie leur utilisation mais une interdiction totale reste improbable, jugée techniquement difficile et néfaste pour la cybersécurité et la démocratie.

Proton VPN

Naviguez en toute sécurité avec le VPN suisse haute vitesse. Confidentialité absolue, zéro logs et accès à vos contenus préférés partout.

Vers des solutions plus respectueuses

La France a introduit le « double anonymat » : un tiers de confiance certifie l’âge sans que le site ou le vérificateur ne connaissent l’identité ou la destination. Jusqu’au 11 avril 2025, une vérification par carte bancaire est encore possible, mais jugée contournable. La CNIL recommande ce modèle avec un tiers indépendant.

La Commission européenne teste une application de vérification d’âge dans cinq pays (France, Danemark, Grèce, Italie, Espagne), compatible avec le futur portefeuille d’identité numérique européen (EUDIW) prévu pour 2026. Cette technologie pourrait intégrer des preuves à divulgation nulle de connaissance (zero-knowledge proof) pour minimiser la collecte et supprimer les données après validation. Cependant, le prototype repose sur l’API Google Play Integrity, limitant son usage aux appareils sous licence Google et soulevant des critiques sur la souveraineté numérique.

À l’international, l’Australie prévoit de filtrer par défaut la pornographie dans les moteurs de recherche, et l’Irlande impose des systèmes fiables aux plateformes diffusant du contenu violent ou pornographique, avec amendes substantielles en cas de manquement.

Les experts prévoient l’essor de VPN plus furtifs et de VPN décentralisés (dVPN), rendant la censure encore plus difficile. La vérification d’âge en ligne reste un équilibre fragile entre protection des mineurs et libertés numériques. La course entre contrôle et contournement devrait se poursuivre, stimulant l’innovation en cybersécurité.

Questions et réponses (FAQ) à propos de la vérification d’âge

Pourquoi la vérification de l’âge en ligne est-elle devenue un sujet de préoccupation majeur ?

La vérification de l’âge en ligne est devenue une préoccupation majeure en raison de la présence croissante d’utilisateurs mineurs sur les plateformes numériques et des risques significatifs auxquels ils sont exposés. Plus de 5 milliards de personnes utilisent les plateformes de médias sociaux (SMP) en 2024, et il est projeté que ce nombre dépassera les 6 milliards d’ici 2028. Malgré que la plupart des plateformes exigent un âge minimum de 13 ans, de nombreux enfants plus jeunes contournent ces restrictions. Des enquêtes montrent qu’un pourcentage élevé d’enfants âgés de 8 à 12 ans utilisent déjà les réseaux sociaux, notamment 90% des enfants de 11 à 12 ans au Royaume-Uni.

L’exposition des mineurs à des contenus et contacts nuisibles est une préoccupation centrale, classée selon le modèle des « 4C de risque en ligne » : Contenu (matériel nocif), Contact (individus dangereux), Conduite (comportements nuisibles), et Contrat (exploitation commerciale). Des statistiques alarmantes révèlent que 45% des enfants de 8 à 17 ans au Royaume-Uni ont rencontré du contenu nuisible en ligne, et près de la moitié des enfants de 12 à 15 ans en Indonésie ont été exposés à la pornographie, souvent via les réseaux sociaux. L’utilisation des SMP est également associée à une augmentation de l’anxiété, de la dépression et de la détresse psychologique chez les jeunes, avec 70% des 12-21 ans au Royaume-Uni déclarant de tels problèmes liés à leur utilisation des réseaux sociaux. Ces préoccupations soulignent un besoin urgent de mesures plus robustes pour empêcher les enfants d’accéder à des plateformes et contenus inappropriés.

2. Quelles sont les principales méthodes d’assurance de l’âge utilisées aujourd’hui et quelles sont leurs limites ?

L’assurance de l’âge est un terme générique qui englobe diverses méthodes pour déterminer l’âge ou la tranche d’âge d’un individu avec différents niveaux de confiance. Les trois catégories principales sont l’auto-déclaration, la vérification d’identité (ID Verification) et l’estimation de l’âge.

Auto-déclaration : C’est la méthode la plus courante sur les plateformes comme Facebook, Instagram, TikTok, Snapchat, X et YouTube. Les utilisateurs saisissent simplement leur âge lors de la création du compte. Sa limite majeure est son manque de robustesse, car les mineurs peuvent facilement falsifier leur âge sans aucune vérification supplémentaire, permettant un accès généralisé.

Vérification d’identité (ID Verification) : Cette méthode implique le téléchargement d’une pièce d’identité vérifiable (certificat de naissance, passeport), parfois accompagnée d’un selfie pour confirmer l’authenticité. Bien qu’elle soit plus sécurisée et utilisée dans des secteurs réglementés (finance, jeux d’argent, transports), les plateformes de médias sociaux ne l’utilisent généralement qu’a posteriori, en cas de suspicion d’âge falsifié, et non lors de la création du compte. Cela signifie qu’elle ne prévient pas l’accès initial des mineurs.

Estimation de l’âge : Elle repose sur des algorithmes (souvent basés sur l’IA, comme l’analyse faciale) ou l’analyse de données de profil (historique de navigation, contenu généré par l’utilisateur) pour estimer l’âge. Des méthodes comme l’analyse des mouvements de la main sont également en développement. Cependant, ces méthodes sont souvent appliquées rétrospectivement par les plateforme de médias sociaux (SMP) et ne bloquent pas l’accès initial des mineurs. L’estimation faciale, bien que perçue comme « facile et moins invasive », soulève des préoccupations en matière de confidentialité (traitement de données biométriques) et peut être sujette à des biais algorithmiques ou des manipulations (deepfakes).

Signalements in-app et vérification par tiers : Les utilisateurs peuvent signaler des préoccupations concernant l’âge d’un autre utilisateur, et des plateformes comme X ou Facebook enquêtent alors. De plus, des services tiers peuvent être utilisés pour confirmer l’âge, parfois via des selfies vidéo ou des vérifications d’identité. Ces méthodes sont réactives et ne préviennent pas l’accès initial des mineurs.

Une étude a révélé que les six principales plateformes de médias sociaux (Facebook, YouTube, Instagram, TikTok, Snapchat, X) s’appuient principalement sur l’auto-déclaration, classée au niveau le plus faible (« Asserted ») selon la norme IEEE. En revanche, des services comme Revolut (finance), PaddyPower (jeux d’argent, paris sportifs) ou Airbnb utilisent des méthodes plus strictes, incluant la vérification d’identité et les contrôles biométriques.

3. Comment les régulations internationales tentent-elles de résoudre le problème de la vérification de l’âge en ligne ?

Les régulations internationales tentent de résoudre le problème de la vérification de l’âge en ligne à travers plusieurs cadres législatifs et initiatives, bien qu’avec des approches et des niveaux de succès variables.

En Europe, le Règlement Général sur la Protection des Données (RGPD) établit l' »âge du consentement numérique », exigeant le consentement parental pour la collecte et le traitement des données personnelles des mineurs en dessous d’un certain âge (qui varie de 13 à 16 ans selon les États membres de l’UE). Le Digital Services Act (DSA) de l’UE introduit également des exigences plus strictes en matière de vérification de l’âge pour protéger les mineurs contre les contenus nuisibles. La Commission européenne a même dévoilé un prototype d’application de vérification de l’âge axée sur la confidentialité, testée dans cinq pays (France, Danemark, Grèce, Italie, Espagne), qui vise à permettre aux utilisateurs de prouver leur âge sans révéler d’autres données personnelles, en s’appuyant sur des « tiers de confiance » et compatible avec les futurs portefeuilles d’identité numérique européens (EUDI Wallet). La France, par exemple, a renforcé sa législation pour exiger une vérification d’âge « double anonymat » pour l’accès aux sites pornographiques.

Au Royaume-Uni, la Online Safety Act (OSA) impose aux plateformes des « contrôles d’âge robustes » pour les contenus considérés comme nuisibles aux enfants, incluant la pornographie, l’auto-mutilation et les troubles alimentaires. Le non-respect peut entraîner des amendes significatives. Cette loi a déjà conduit des plateformes comme Reddit, X (anciennement Twitter) et Bluesky à introduire des vérifications d’âge. Cependant, cette législation a également suscité une forte opposition en raison de préoccupations concernant la vie privée et la liberté d’expression.

Aux États-Unis, le Children’s Online Privacy Protection Act (COPPA) protège la vie privée des enfants de moins de 13 ans en exigeant le consentement parental avant la collecte de leurs données. Des États comme le Texas, l’Utah et la Floride ont également mis en œuvre des lois de vérification d’âge, souvent pour l’accès au contenu pour adultes. L’Australie a aussi commencé à formaliser ses codes de sécurité en ligne, incluant des mesures d’assurance de l’âge pour les moteurs de recherche et envisage une interdiction d’accès aux médias sociaux pour les moins de 16 ans.

Malgré ces efforts législatifs, les études montrent des « lacunes numériques » où les SMP s’appuient toujours sur l’auto-déclaration, moins efficace, plutôt que sur des méthodes robustes comme la vérification d’identité.

4. Quels sont les défis liés à la mise en œuvre de méthodes de vérification de l’âge robustes ?

La mise en œuvre de méthodes de vérification de l’âge robustes présente plusieurs défis majeurs, touchant à la fois la technologie, la vie privée et l’acceptation par les utilisateurs :

Fiabilité et précision des technologies : Les méthodes d’estimation de l’âge, basées sur l’IA (comme l’analyse faciale ou le profilage comportemental), ne sont pas toujours précises et peuvent générer des erreurs (faux positifs ou faux négatifs). Elles sont également vulnérables aux contournements via des images manipulées ou des deepfakes. Bien que la vérification d’identité (ID Verification) soit plus fiable, elle n’est pas infaillible et peut être contournée par l’utilisation de fausses pièces d’identité ou celles d’adultes. Le NIST (National Institute of Standards and Technology) a souligné des problèmes de précision, d’inconvénients et de partialité dans les solutions d’estimation de l’âge.

Préoccupations en matière de vie privée : Des méthodes comme l’analyse faciale ou la vérification d’identité nécessitent la collecte et le traitement de données personnelles, y compris des données biométriques, ce qui soulève d’importantes questions de confidentialité. La crainte d’une divulgation non autorisée des données (en cas de fuite) ou de leur utilisation à d’autres fins (publicité ciblée, surveillance) est une préoccupation majeure. Des organisations comme l’Electronic Frontier Foundation (EFF) s’opposent fermement aux mandats de vérification d’âge, craignant une surveillance en ligne généralisée et une atteinte à l’anonymat et à la liberté d’expression.

Exclusion et discrimination : Les méthodes exigeant des pièces d’identité ou des cartes de crédit peuvent exclure des groupes vulnérables (enfants migrants, personnes défavorisées) qui n’ont pas accès à ces documents. Les algorithmes d’IA peuvent également introduire des biais discriminatoires basés sur l’âge, le genre ou l’origine ethnique.

Facilité d’utilisation et fardeau pour l’utilisateur : Des méthodes robustes, bien que sécurisées, peuvent être complexes et chronophages pour les utilisateurs. Les utilisateurs peuvent être découragés s’ils doivent effectuer de multiples vérifications fastidieuses sur différentes plateformes. Trouver un équilibre entre la sécurité et l’expérience utilisateur est un défi.

Déficit de responsabilité juridique : En cas d’échec d’un système d’estimation de l’âge qui permet à un mineur d’accéder à du contenu nuisible, la responsabilité juridique est souvent incertaine. Les régulateurs cherchent à clarifier cette responsabilité, favorisant les méthodes de vérification d’identité pour leur certitude légale.

Dépendance vis-à-vis de tiers et centralisation : L’utilisation de services de vérification tiers peut réduire la collecte de données par la plateforme elle-même, mais transfère le problème de la confidentialité à ces tiers. De plus, une trop grande dépendance à quelques grands fournisseurs (comme Google ou Apple pour les vérifications basées sur l’appareil) pourrait renforcer leur domination du marché et poser des questions de souveraineté numérique.

Contournement des mesures : L’expérience du Royaume-Uni avec l’Online Safety Act a montré une augmentation massive des téléchargements de VPN et de l’utilisation de proxys, car les utilisateurs cherchent activement à contourner les exigences de vérification d’âge, ce qui rend l’efficacité de ces lois discutable.

En somme, l’implémentation de solutions de vérification d’âge efficaces et respectueuses de la vie privée reste un « casse-tête » complexe, nécessitant un équilibre délicat entre protection, fonctionnalité, inclusion et droits fondamentaux.

5. Quels sont les risques pour la vie privée et la liberté d’expression liés à l’implémentation de la vérification de l’âge ?

L’implémentation de la vérification de l’âge en ligne, en particulier les méthodes robustes, soulève des préoccupations importantes pour la vie privée et la liberté d’expression.

Risques pour la vie privée :

Collecte excessive de données personnelles : Les méthodes de vérification d’identité (comme les scans de passeports ou de cartes d’identité) et d’estimation de l’âge (analyse faciale, profilage comportemental) nécessitent la collecte de données sensibles. Les plateformes pourraient être tentées d’aller au-delà des informations strictement nécessaires, ou les fournisseurs de vérification tiers pourraient collecter des données sans transparence suffisante.

Risque de fuites de données et d’abus : La centralisation de grandes quantités de données personnelles et biométriques augmente le risque de cyberattaques et de fuites de données. Une fois collectées, ces données pourraient être utilisées à des fins non prévues, telles que le ciblage publicitaire ou la vente à des courtiers en données, même par des parties tierces peu scrupuleuses.

Surveillance en ligne et perte d’anonymat : La vérification d’âge mène inévitablement à une diminution de l’anonymat en ligne. Des organisations comme l’Electronic Frontier Foundation (EFF) craignent que cela n’ouvre la voie à une surveillance généralisée des activités en ligne, transformant l’internet en un espace moins libre et plus traçable.

Risques pour la liberté d’expression :

Arbitrage du discours en ligne : Les lois de vérification d’âge, comme la Online Safety Act du Royaume-Uni, confient aux plateformes le pouvoir de juger si un contenu est « nocif » et nécessite une restriction d’accès. Cela donne aux entreprises un rôle d’arbitre sur la légitimité du discours en ligne, ce qui peut mener à une censure excessive ou à des discriminations algorithmiques.

Exclusion d’utilisateurs légitimes : Des systèmes mal implémentés peuvent empêcher des adultes légitimes d’accéder à des contenus ou services en ligne, soit par erreur de vérification, soit parce qu’ils ne possèdent pas les documents d’identité requis (par exemple, des personnes sans-abri ou migrantes).

Effet dissuasif sur la parole : La crainte d’être identifié ou surveillé via les systèmes de vérification d’âge pourrait dissuader les utilisateurs de rechercher ou d’exprimer des opinions sur des sujets sensibles, par peur de représailles ou de stigmatisation, ce qui entraverait la liberté d’expression.

Pression sur le chiffrement : Au Royaume-Uni, l’Online Safety Act exige que les plateformes détectent les contenus illégaux même dans les espaces privés chiffrés. Bien que cela ne mandate pas explicitement des « portes dérobées », cela pousse indirectement les fournisseurs de services chiffrés (comme WhatsApp ou Signal) à affaiblir leurs systèmes de chiffrement de bout en bout pour se conformer aux obligations de surveillance, remettant en question la sécurité fondamentale des communications privées.

En résumé, si l’objectif affiché de la vérification d’âge est la protection des mineurs, les méthodes actuelles peuvent avoir des « conséquences indésirables » en compromettant gravement la vie privée, l’anonymat et la liberté d’expression de tous les utilisateurs en ligne.

6. Comment les utilisateurs contournent-ils les mesures de vérification de l’âge et quelles sont les implications de ces contournements ?

Les motivations des utilisateurs qui cherchent activement à contourner les mesures de vérification de l’âge, et les implications de ces contournements sont multiples.

Méthodes de contournement utilisées par les utilisateurs :

Falsification de l’âge déclaré : La méthode la plus simple et la plus courante, surtout avec les systèmes d’auto-déclaration, est de mentir sur sa date de naissance. Les mineurs peuvent le faire facilement, parfois avec l’aide d’adultes.

Utilisation d’e-mails jetables et de rafraîchissements de navigateur : Des études ont montré que les plateformes de médias sociaux échouent souvent à bloquer les e-mails jetables, et que des rafraîchissements de navigateur peuvent permettre de contourner les vérifications d’âge initiales en ressaisissant des dates de naissance invalides jusqu’à ce qu’une date acceptable soit trouvée.

Utilisation de VPN (Virtual Private Networks) : C’est la méthode la plus populaire et la plus efficace pour contourner les restrictions basées sur la localisation géographique. Un VPN masque l’adresse IP réelle de l’utilisateur et la remplace par une IP située dans un autre pays, donnant l’impression que l’utilisateur accède au contenu depuis une juridiction où les restrictions de vérification d’âge sont moins strictes ou inexistantes. Le Royaume-Uni a connu une « augmentation explosive » des téléchargements de VPN (jusqu’à 1400%-1800% de pics de souscription) depuis l’entrée en vigueur de sa loi sur la sécurité en ligne.

Utilisation de proxys : Similaires aux VPN, les proxys agissent comme des intermédiaires pour masquer l’adresse IP. Une entreprise de proxy a rapporté une augmentation de 65% des utilisateurs et 88% du trafic provenant du Royaume-Uni suite aux nouvelles lois. Cependant, les proxys n’offrent pas le même niveau de chiffrement que les VPN, ce qui peut exposer les données de l’utilisateur.

Méthodes créatives et inattendues : Certains utilisateurs ont trouvé des moyens ingénieux, comme l’utilisation du mode photo d’un jeu vidéo (« Death Stranding ») pour générer un selfie et le soumettre pour accéder à du contenu restreint par l’âge sur des forums.

Implications des contournements :

Inefficacité des régulations : L’augmentation des contournements par VPN et proxy met en question l’efficacité réelle des lois de vérification d’âge à protéger les mineurs. Si les utilisateurs peuvent facilement accéder au contenu restreint via des outils de contournement, l’objectif principal de la loi n’est pas atteint.

Risques pour la sécurité des données : L’utilisation de proxys non sécurisés ou de VPN gratuits peut exposer les données des utilisateurs à des risques de confidentialité, car ces services pourraient ne pas chiffrer le trafic ou même vendre les informations personnelles à des tiers.

« Course aux armements » technologique : Les gouvernements et les plateformes sont contraints de développer des technologies de vérification de plus en plus sophistiquées, tandis que les utilisateurs cherchent constamment de nouvelles façons de les contourner. Cette « course aux armements » peut conduire à des mesures plus intrusives de la part des régulateurs.

Pression sur la liberté en ligne : La popularité des outils de contournement peut inciter les gouvernements à envisager des mesures plus restrictives contre ces outils (comme une « interdiction » potentielle des VPN), menaçant ainsi la liberté numérique et l’accès à une information non censurée, un droit fondamental pour de nombreux défenseurs de l’internet ouvert.

Mise au défi de la souveraineté numérique : L’existence de contournements rend difficile pour un pays d’appliquer unilatéralement ses lois d’âge, car les plateformes basées à l’étranger peuvent ignorer ces réglementations si leurs utilisateurs peuvent y accéder par des moyens détournés.

En conclusion, la capacité des utilisateurs à contourner les mesures de vérification d’âge complique grandement la tâche des régulateurs et des plateformes, tout en soulevant de nouvelles questions sur la vie privée et la liberté en ligne.

7. Comment l’Europe, notamment la France, tente-t-elle de concilier protection des mineurs et respect de la vie privée à travers le concept de « double anonymat » ?

L’Europe, et plus particulièrement la France, s’efforce de concilier la protection des mineurs et le respect de la vie privée en promouvant le concept de « double anonymat » dans les systèmes de vérification de l’âge. Cette approche vise à garantir que les informations personnelles de l’utilisateur ne sont pas divulguées inutilement lors de la vérification.

Le principe du « double anonymat » se décline en plusieurs points clés :

Anonymat vis-à-vis de la plateforme destinataire : La plateforme (par exemple, un site pornographique ou un réseau social) qui nécessite la vérification de l’âge doit obtenir une confirmation que l’utilisateur a l’âge requis (un simple « oui » ou « non »), sans pour autant connaître l’identité exacte de cette personne, son âge précis ou toute autre donnée personnelle.

Anonymat vis-à-vis du fournisseur de vérification d’âge : Le prestataire tiers qui effectue la vérification de l’âge ne doit pas savoir pour quel service ou site web la vérification est demandée. Cela permet de séparer la finalité de la vérification de l’accès au contenu.

Impossibilité d’identifier le même utilisateur sur plusieurs vérifications : Le système doit être conçu de manière à ce qu’il soit impossible de relier deux preuves d’âge distinctes au même utilisateur, même si elles proviennent du même système de vérification. Cela empêche la traçabilité des habitudes de navigation de l’utilisateur.

Minimisation des données : Seules les informations strictement nécessaires pour prouver l’âge doivent être traitées. Le prestataire tiers ne doit pas conserver les données de l’utilisateur au-delà de ce qui est requis pour générer la preuve d’âge.

Mise en œuvre concrète :

La France est pionnière dans cette approche. La loi du 21 mai 2024 exige que les plateformes diffusant du contenu pornographique mettent en place des systèmes de vérification d’âge conformes à un référentiel de l’ARCOM (Autorité de régulation de la communication audiovisuelle et numérique). Après une période de transition où la vérification par carte bancaire est acceptée, les plateformes devront fournir au moins une méthode de vérification basée sur les principes du « double anonymat ». La CNIL (Commission Nationale de l’Informatique et des Libertés) a validé cette approche, notamment l’utilisation d’un tiers indépendant et l’exploration de méthodes de « preuve à divulgation nulle de connaissance » (Zero-Knowledge Proofs) où l’utilisateur prouve qu’il possède une information (son âge) sans la révéler directement.

La Commission européenne a également développé un prototype d’application de vérification de l’âge qui s’appuie sur ces principes de confidentialité, ne révélant que l’information « majeur/mineur » sans autres données d’identification. Ce prototype est en cours de test dans plusieurs pays européens (Danemark, Grèce, Espagne, France, Italie) et est conçu pour être compatible avec les futurs portefeuilles d’identité numérique européens (EUDI Wallet).

Des organisations comme euCONSENT ASBL promeuvent des écosystèmes basés sur des « jetons d’âge » (« age tokens »). Un jeton, stocké sur l’appareil de l’utilisateur après une vérification initiale par un fournisseur certifié, peut être lu par d’autres services participants sans nécessiter une nouvelle vérification complète. Cela permet une vérification « double-blind » où la plateforme reçoit un simple oui/non, et le fournisseur de vérification ne sait pas où le jeton est utilisé.

L’objectif est de trouver un équilibre entre la protection des enfants et les droits fondamentaux des adultes, en évitant une surveillance généralisée et la collecte inutile de données, tout en assurant l’efficacité des mesures de protection.

8. Au-delà des vérifications techniques, quelles sont les autres mesures envisagées pour protéger les mineurs en ligne et promouvoir leur bien-être numérique ?

Au-delà des vérifications techniques, plusieurs mesures sont envisagées pour offrir une protection plus holistique aux mineurs en ligne et promouvoir leur bien-être numérique. Ces approches se concentrent sur la conception des services, l’éducation, et l’implication des différents acteurs.

Conception axée sur l’âge (Age-Appropriate Design) : Plutôt que de simplement bloquer l’accès, l’idée est de concevoir les services numériques de manière à ce qu’ils soient adaptés aux capacités évolutives des enfants et à leurs droits. Cela inclut des termes et conditions compréhensibles, des politiques de confidentialité claires, et des fonctionnalités conçues pour protéger les enfants. Le UK Information Commissioner’s Office (ICO) a publié un « Children’s Code » (AADC) qui propose 15 normes neutres sur la technologie pour les fournisseurs de services en ligne, promouvant une approche basée sur les risques pour déterminer l’âge et adapter l’expérience.

Paramètres de confidentialité par défaut et limites de temps d’écran : Les plateformes sont encouragées à appliquer des paramètres de confidentialité stricts par défaut pour les utilisateurs de moins de 18 ans, comme des profils privés pour limiter l’exposition à des inconnus. Certaines discussions portent également sur la mise en place de limites de temps d’écran par défaut pour les mineurs, afin de les protéger d’une utilisation excessive et de contenus potentiellement nuisibles (violence, promotion de troubles alimentaires, cyberintimidation, etc.).

Notification parentale : Des systèmes où les parents sont notifiés lorsqu’un enfant de moins de 18 ans s’inscrit sur une plateforme peuvent ajouter une couche de supervision, permettant aux parents de surveiller l’activité en ligne de leurs enfants.

Éducation et développement de l’esprit critique : Des experts suggèrent qu’il est crucial de développer la « maturité numérique » des jeunes, indépendamment de leur âge, en promouvant l’esprit critique, l’éducation sexuelle et le débat politique, non seulement en ligne mais aussi par des « instances de débat, de représentation, de dialogue et d’éducation » en dehors des algorithmes commerciaux.

Lutte contre les contenus nuisibles spécifiques : Au-delà de la vérification d’âge généralisée, des efforts sont déployés pour cibler des contenus particulièrement dangereux comme les images d’abus sexuels sur enfants (CSAM), le harcèlement en ligne et la promotion de l’auto-mutilation ou des troubles alimentaires. Les plateformes sont tenues de mettre en place des systèmes de modération efficaces pour agir rapidement contre ces contenus.

Implication des parties prenantes : Le dialogue continu entre les régulateurs, les entreprises technologiques, les universitaires, les parents et les enfants est essentiel pour comprendre les risques évolutifs et développer des solutions adaptées. L’UE, par exemple, a mis en place un groupe de travail sur la vérification d’âge pour promouvoir la coopération et identifier les meilleures pratiques.

Soutien à la participation des enfants : Les mesures de protection ne doivent pas seulement viser à limiter les risques, mais aussi à favoriser les droits de participation des enfants en ligne. La vérification d’âge, lorsqu’elle est mise en œuvre, devrait aider à créer des espaces sûrs où les enfants peuvent s’exprimer et interagir de manière appropriée à leur âge, sans être « bloqués » de manière injustifiée.

En somme, l’approche idéale pour la protection des mineurs en ligne est multidisciplinaire, combinant des mesures techniques, des législations adaptées, une conception éthique des services, et un fort engagement en matière d’éducation et de dialogue social.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.

1 commentaire

La vérification d’âge provoque des remous sur de nombreux sites qui préfèrent fermer leur accès plutôt que s’exposer aux conséquences potentielles judiciaires >>

Bluesky Goes Dark in Mississippi Over Age Verification Law >> https://www.wired.com/story/bluesky-goes-dark-in-mississippi-age-verification/

Commentaires désactivés.