brève actu

Des anciens bunkers nucléaires renaissent en centres de données ultra-sécurisés, protégeant notre patrimoine numérique face à la menace croissante de perte et de cyberattaques.

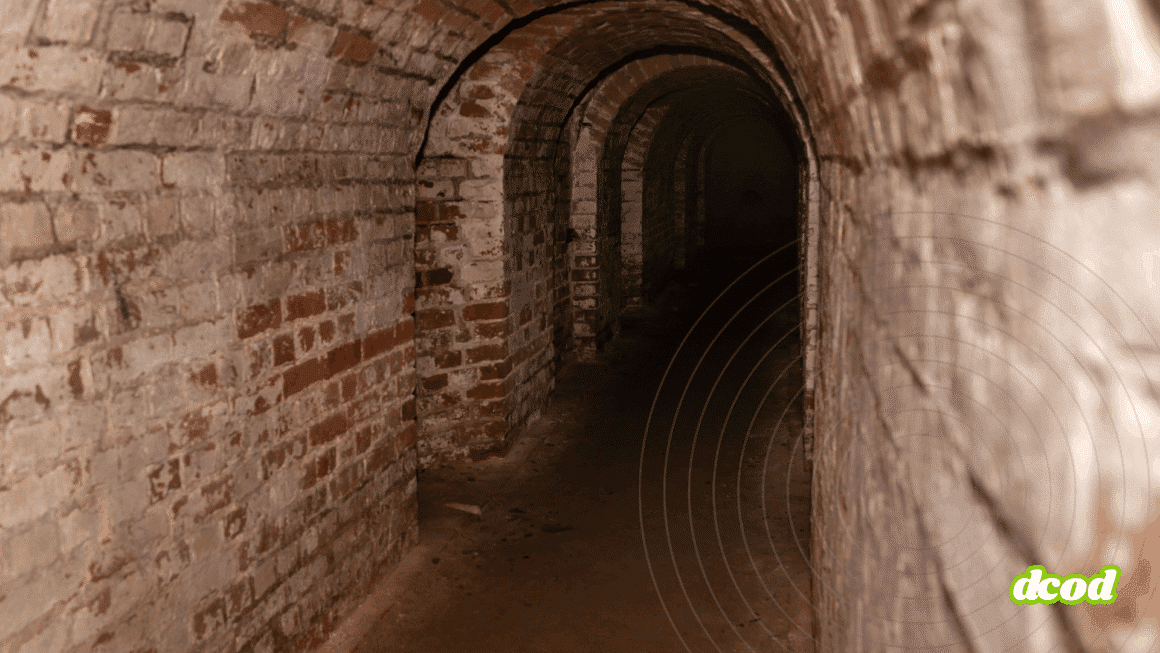

Les avancées technologiques transforment d’anciens bunkers nucléaires en centres de données ultra-sécurisés. Ces sites, jadis symboles de guerre, deviennent aujourd’hui des forteresses numériques, protégeant notre patrimoine digital contre les menaces croissantes de perte de données. Face à l’importance croissante des données dans notre société, ces infrastructures souterraines répondent à une nouvelle forme d’anxiété collective : la peur de la disparition numérique.

La renaissance des bunkers en centres de données

Les transformations des bunkers nucléaires en centres de données illustrent une réponse innovante aux défis contemporains de la sécurité numérique. Ces sites, initialement conçus pour résister à des attaques nucléaires, offrent une protection exceptionnelle contre les menaces physiques et numériques. Par exemple, un ancien bunker de la Royal Air Force au Royaume-Uni, autrefois un centre de commandement pendant la guerre froide, a été réaménagé en un centre de données ultra sécurisé par une société de cybersécurité londonienne. Ce site, désormais opéré par Cyberfort Group, montre comment des infrastructures militaires sont réutilisées pour répondre aux besoins actuels de stockage de données. Cette tendance mondiale s’observe aussi en Chine, en Ukraine et aux États-Unis, où les anciens abris anti-bombes et centres de commandement soviétiques sont transformés pour accueillir des données sensibles. Selon Wired, cette reconversion répond à l’angoisse moderne de la perte de données, une menace omniprésente dans notre ère numérique.

Les centres de données, souvent appelés « fermes de serveurs », sont cruciaux pour le fonctionnement de nos sociétés numériques. Ils hébergent les serveurs où sont stockées les données transférées dans le « cloud ». Contrairement à l’image éthérée du cloud, ces centres sont des structures physiques massives, souvent sans fenêtres, abritant des centaines de serveurs alignés dans des armoires. Ces installations supportent des services essentiels tels que la finance, la sécurité nationale, la santé, et bien d’autres. Une interruption de ces services pourrait avoir des conséquences graves sur les infrastructures critiques. Par exemple, le gouvernement britannique a classé ces centres comme partie intégrante de son infrastructure nationale critique, soulignant leur importance stratégique. Cette classification permet aussi de justifier la construction de nouvelles installations, malgré leur consommation énergétique importante. En effet, la sécurité de ces centres repose sur des murs de béton épais, comme le montre un cylindre de trois pieds de béton exposé dans le centre Cyberfort, symbolisant la robustesse de ces forteresses numériques.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La valeur économique et culturelle des données ne cesse de croître, poussant les entreprises à chercher des solutions pour éviter une catastrophe de perte de données. La métaphore des données comme « nouvel or » est renforcée par leur stockage dans d’anciennes mines et bunkers, des lieux historiquement associés à la préservation des trésors. Cette stratégie reflète une nouvelle approche pour sécuriser le patrimoine numérique, garantissant ainsi la continuité des opérations face à des cybermenaces de plus en plus sophistiquées.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.