Les futurs ordinateurs quantiques pourront casser les protections actuelles. Voici cinq points essentiels pour comprendre pourquoi il faut agir dès maintenant.

Notre monde numérique repose sur un pacte de confiance invisible. Chaque transaction bancaire, chaque message privé, chaque secret d’État se trouve protégé par des algorithmes de chiffrement comme RSA et ECC. Ces mécanismes, fondés sur la difficulté de résoudre certains problèmes mathématiques, fonctionnent depuis des décennies comme des remparts silencieux. Ils constituent l’ossature de l’économie numérique moderne.

Une rupture technologique remet toutefois en cause cet équilibre. L’arrivée d’ordinateurs quantiques suffisamment puissants inversera certains fondements mathématiques du chiffrement utilisé aujourd’hui. Les protections considérées comme imprenables pourraient alors être brisées en quelques heures ou quelques minutes. Cette perspective ne relève plus de la science-fiction : elle constitue désormais un horizon stratégique qui menace les secrets numériques passés et présents. La cryptographie post‑quantique (CPQ) devient ainsi une transition incontournable.

Ce panorama synthétise cinq enseignements clés identifiés par les experts. Ils esquissent un cadre pour anticiper la rupture et planifier la protection des données à long terme.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

1. Le pillage a déjà commencé : la stratégie « Récolter maintenant, déchiffrer plus tard »

La menace quantique agit déjà aujourd’hui. Certains acteurs malveillants, notamment étatiques, capturent d’ores et déjà des masses de données chiffrées, en pariant qu’un ordinateur quantique futur permettra de les déchiffrer. Cette stratégie, dite « Harvest Now, Decrypt Later » (HNDL), transforme une menace future en risque immédiat.

Selon une enquête de Thales, 62 % des personnes interrogées considèrent cette perspective comme l’un des risques majeurs liés à l’informatique quantique. Toute donnée qui doit rester confidentielle pendant dix, vingt ou trente ans — propriété intellectuelle, secrets industriels, archives gouvernementales, informations financières — doit être considérée comme potentiellement compromise si elle est chiffrée avec des technologies vulnérables au quantique.

Implication stratégique -> Les données à longue durée de vie sont déjà exposées au risque d’un déchiffrement futur.

📚 Ce podcast repose sur une recherche et une analyse menées par mes soins à partir de sources ouvertes et spécialisées. Il a ensuite été réalisé avec l’aide de NotebookLM, l’outil d’intelligence artificielle développé par Google.

🎙️ Dans cet épisode, l’attention se porte sur une rupture silencieuse mais déterminante : l’arrivée d’ordinateurs quantiques capables de briser les protections cryptographiques qui soutiennent l’économie numérique. Cinq priorités émergent pour comprendre cette transition et préparer la sécurité des données à long terme.

Version longue:

2. Une transformation profonde : la migration post‑quantique est un marathon pluriannuel

La transition vers la CPQ ne prendra pas la forme d’un simple correctif logiciel. Migrer l’ensemble d’une infrastructure cryptographique exige un effort structuré et étalé sur plusieurs années.

Le guide canadien (voir plus haut) sur la préparation quantique illustre cette réalité. Il décrit des phases successives — préparation, découverte, planification, déploiement — pouvant s’étendre jusqu’en 2030, parfois davantage. La phase de « découverte » constitue souvent le point faible : peu d’organisations disposent d’un inventaire précis de leurs usages cryptographiques, pourtant indispensable pour définir les priorités et dimensionner les ressources.

Cette transformation concerne également les chaînes d’approvisionnement, les fournisseurs et les organismes de normalisation. Aucun acteur ne peut avancer isolément : la résilience quantique s’inscrit dans un écosystème entier.

Implication stratégique -> La migration vers la CPQ doit être prévue comme un programme d’infrastructure de longue durée, avec un pilotage au niveau stratégique.

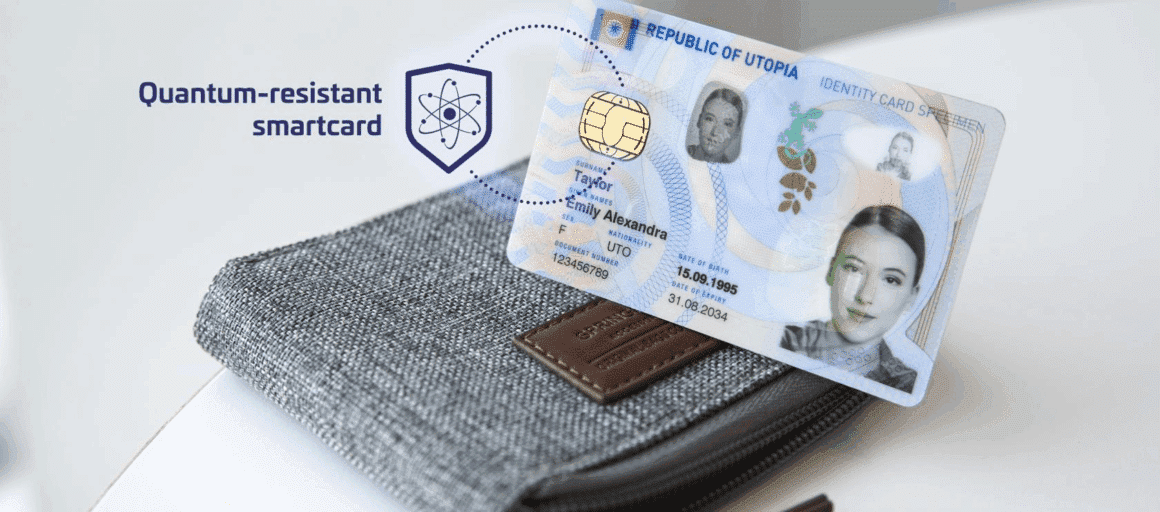

La course contre la montre concerne également la sécurité du matériel à l’image des cartes à puce.

La solution Thales, par exemple, est la première carte à puce en Europe à recevoir une certification de sécurité de haut niveau et à intégrer une cryptographie post-quantique.

Pour en savoir plus :

Première européenne : Thales lance la carte à puce prête pour l’ère quantique

En devenant la première entreprise à obtenir la certification de haut niveau ‘Common Criteria’1 pour une carte à puce résistante au quantique, Thales permet aux services gouvernementaux de protéger les données sensibles – présentes sur les cartes d’identité, cartes de santé ou permis de conduire – et assure que l’identité des citoyens est protégée contre les menaces quantiques émergentes.

3. Un choc de performance : le matériel spécialisé dépasse le logiciel par un facteur allant jusqu’à 200

Les nouveaux algorithmes post‑quantiques peuvent fonctionner en logiciel, mais les performances observées montrent un écart considérable entre les implémentations logicielles et celles accélérées par du matériel spécialisé.

Pour l’algorithme Kyber (désormais ML-KEM), l’un des finalistes du NIST, un design matériel léger peut être 50 fois plus rapide que la meilleure implémentation logicielle optimisée. Des variantes plus avancées atteignent 100 à 150 fois cette vitesse pour l’encapsulation de clé, et jusqu’à 200 fois pour la décapsulation. Pour l’algorithme de signature Dilithium, les accélérations observées vont de 20 à 80 fois.

Ces chiffres rappellent que certaines infrastructures — serveurs web à fort trafic, systèmes de paiement, équipements embarqués industriels — ne pourront pas se contenter d’implémentations uniquement logicielles, sous peine de créer des goulots d’étranglement.

Implication stratégique -> La planification de la migration doit intégrer les besoins matériels, en particulier pour les systèmes critiques ou soumis à forte contrainte de performance.

4. Au-delà du remplacement : l’agilité cryptographique comme nouvelle norme

La CPQ ne consiste donc pas seulement à substituer des algorithmes. Le véritable objectif est de rendre les systèmes capables d’en changer facilement au fil du temps. Cette capacité, appelée « agilité cryptographique », devient centrale dans un environnement où les menaces, les techniques d’attaque et les standards évolueront rapidement.

Les experts, dont les organismes de normalisation et certains industriels comme NXP, soulignent que l’agilité cryptographique est indispensable pour les équipements ayant un long cycle de vie — parfois vingt ans ou plus — comme ceux du secteur automobile ou industriel.

L’agilité transforme la cryptographie en un composant flexible et modulaire. Elle limite le coût des futures migrations et constitue un socle de résilience indispensable face aux découvertes scientifiques ou cryptanalytiques à venir.

Implication stratégique : L’agilité cryptographique constitue une assurance contre les ruptures futures et un levier de pérennité pour les systèmes numériques.

5. Comprendre l’urgence : l’équation du risque quantique

La question clé reste l’horizon d’arrivée d’un ordinateur quantique capable de briser RSA‑2048. Selon les estimations rassemblées dans le guide canadien, une majorité d’experts juge plausible qu’un tel système puisse émerger dans les 15 à 20 prochaines années.

Pour guider les organisations, une équation simple s’impose :

Si (durée de migration + durée de vie des données) > horizon de rupture quantique, Alors les données sont déjà en danger.

Une donnée qui doit rester confidentielle pendant trente ans, combinée à une migration estimée à dix ans, crée une exposition potentielle de quarante ans. Si l’arrivée d’une machine quantique intervient dans quinze ans, l’écart devient critique : la donnée est déjà vulnérable à la stratégie HNDL.

Implication stratégique -> L’équation du risque quantique fournit un outil d’aide à la décision pour prioriser les investissements et évaluer l’urgence.

Un cap stratégique pour les années à venir

La transition vers la cryptographie post‑quantique s’impose donc comme un enjeu stratégique immédiat. Le pillage silencieux des données sensibles est déjà en cours. La migration nécessite un effort pluriannuel, une modernisation matérielle ciblée et une approche orientée agilité. L’équation du risque invite à une planification lucide : les données les plus précieuses sont celles dont la protection doit commencer dès aujourd’hui.

A lire également

Sécurité quantique : l’Allemagne blinde ses cartes d’identité pour 2030

Face à la menace quantique, l’Allemagne valide une première mondiale pour blinder nos cartes d’identité avant que le chiffrement actuel ne cède.

Urgence de la cryptographie post-quantique selon Europol

L’émergence des ordinateurs quantiques menace la sécurité des données. Europol appelle à une transition urgente vers la cryptographie post-quantique pour protéger les institutions financières.

Cryptographie quantique : révolution ou menace ?

Les technologies quantiques menacent la cryptographie classique, poussant à une réévaluation des stratégies de protection des données et à se préparer pour les solutions post-quantiques.

Le NIST publie ses trois premières normes finalisées de chiffrement post-quantique

L’émergence des ordinateurs quantiques menace la cryptographie actuelle. Le NIST publie trois normes post-quantiques en 2024 pour garantir la sécurité des systèmes d’information contre ces nouvelles menaces.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.