Recevez les nouveaux articles DCOD directement sur Telegram.

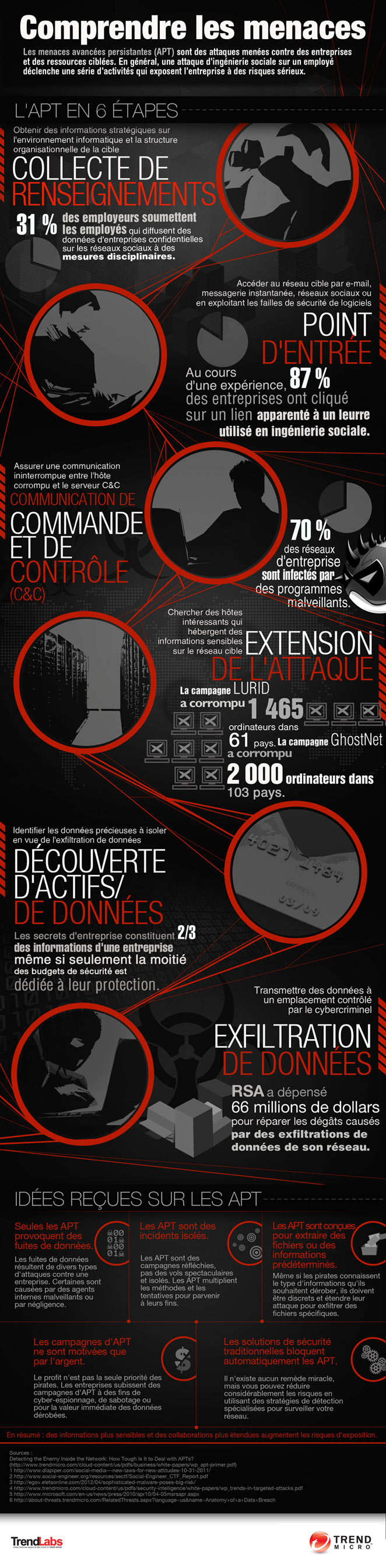

🔔 S’abonner au canal DCODHors des habituelles attaques de déni de services et autres campagnes de phishing et de spam épicées de malwares, les responsables sécurité ne doivent pas oublier les APT, ces menaces perfides qui peuvent rester indétectées pendant des mois voire même des années.

Face à ces menaces avancées, pas de remède miracle.

Sans se focaliser sur les chiffres (pas trouvé de date), l’infographie ci-dessous présente et rappelle les 6 étapes d’une telle attaques. Il y a donc 6 opportunités de détecter une telle attaque. Il reste maintenant à savoir associer les bonnes données pour mettre en évidence au plus tôt les signaux faibles qui peuvent in fine révéler la compromission du système IT.

A voir sur cette page:

Security News

Security News from Trend Micro provides the latest news and updates, insight and analysis, as well as advice on the latest threats, alerts, and security trends.

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCOD💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕