Merci de mettre à jour vos références en matière de vulnérabilités applicatives web. OWASP a maintenant publié sa nouvelle version de son top 10.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

3 nouveaux risques dans la liste 2017

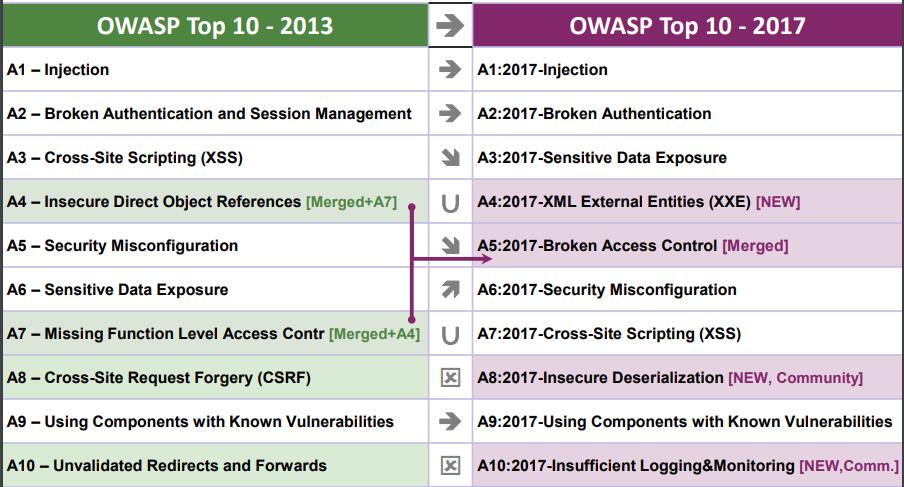

Dans la version 2017, 3 nouveaux risques apparaissent, 2 disparaissent et 2 sont regroupés comme le montre le récapitulatif ci-dessous:

Les 3 nouveaux risques inclus dans la listes sont:

- A4:2017-XML External Entities (XXE): De nombreux processeurs XML anciens ou mal configurés évaluent les références d’entités externes dans les documents XML. Les entités externes peuvent être utilisées pour divulguer des fichiers internes à l’aide du gestionnaire d’URI de fichier, des partages de fichiers internes, de l’analyse de port interne, de l’exécution de code à distance et des attaques par déni de service.

- A8:2017- Insecure Deserialization: La désérialisation non sécurisée conduit souvent à l’exécution de code à distance. Même si les failles de désérialisation n’aboutissent pas à l’exécution de code à distance, elles peuvent être utilisées pour effectuer des attaques, y compris des attaques de relecture, d’injection et d’escalade de privilèges. Pour information, la sérialisation est le processus de transformation d’un objet dans une séquence d’octets qui peut être persisté sur un disque ou base de données, ou peut être envoyé par le biais des flux. Le processus inverse de créer un objet à partir d’une séquence d’octets est surnommé désérialisation.

- A10:2017- Insufficient Logging & Monitoring: Une journalisation et une surveillance insuffisantes, couplées à une intégration manquante ou inefficace avec la réponse aux incidents, permettent aux attaquants d’attaquer davantage les systèmes, de maintenir la persistance, de pivoter vers plus de systèmes et d’altérer, extraire ou détruire des données. La plupart des études de violation montrent que le temps de détection d’une violation dépasse 200 jours, généralement détectés par des parties externes plutôt que par des processus internes ou de surveillance.

Et voici le rapport présentant ce nouveau top 10 OWASP

https://www.owasp.org/images/7/72/OWASP_Top_10-2017_%28en%29.pdf.pdf

A lire aussi sur ce sujet:

New OWASP Top 10 List Includes Three New Web Vulns

But dropping cross-site request forgeries from list is a mistake, some analysts say.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.

2 commentaires

Commentaires désactivés.