Recevez les nouveaux articles DCOD directement sur Telegram.

🔔 S’abonner au canal DCODVoici donc une autre méthode qui permet d’extraire les données d’un réseau air gap.

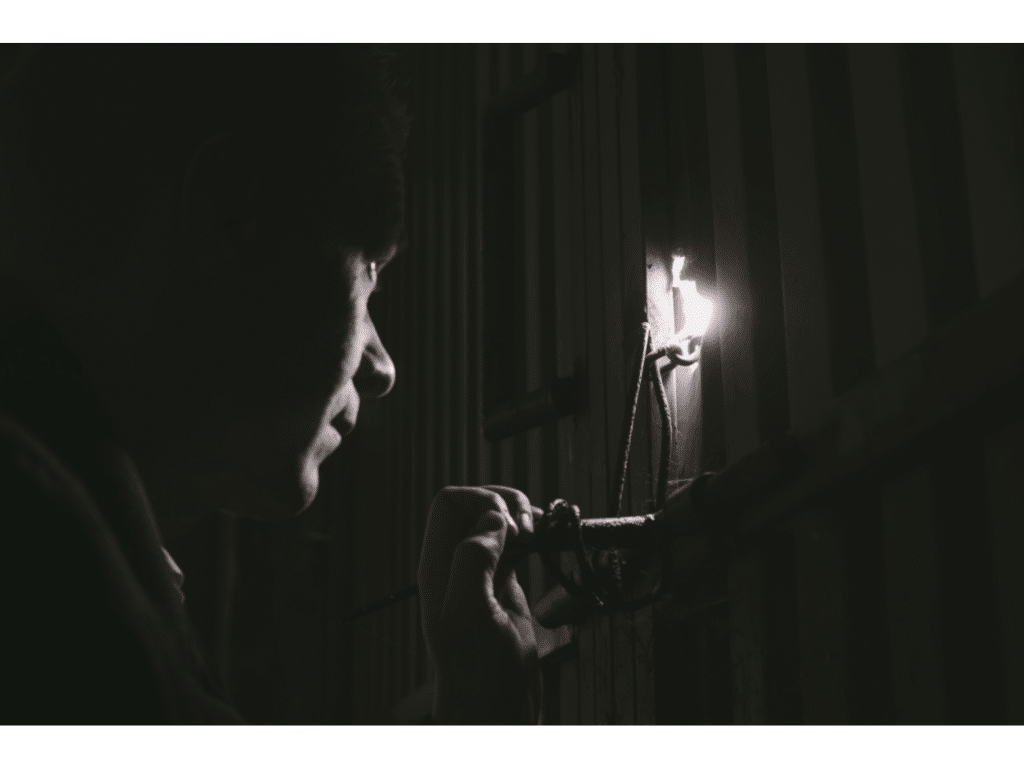

Dans le cas étudié, le cybercriminel contrôle déjà l’ordinateur de la victime grâce à un programme malveillant ; il peut donc manipuler la charge du processeur, ainsi que la fréquence et la tension. Comment ? Guri a découvert que le rayonnement parasite d’un changement de tension du convertisseur change de forme lorsque la tension de fonctionnement est modifiée. La tension varie selon la charge. Autrement dit, en appliquant une charge sur le processeur à des intervalles spécifiques, vous pouvez générer un signal radio à une certaine fréquence.

Recherche Kaspersky

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕