A l’heure où les cyberattaques de ransonware continuent d’accumuler chaque jours plus de victimes, il est important de comprendre leur mode fonctionnement. En effet, identifier les étapes d’une infection permet également d’organiser ses lignes de défense.

La chaîne de compromission

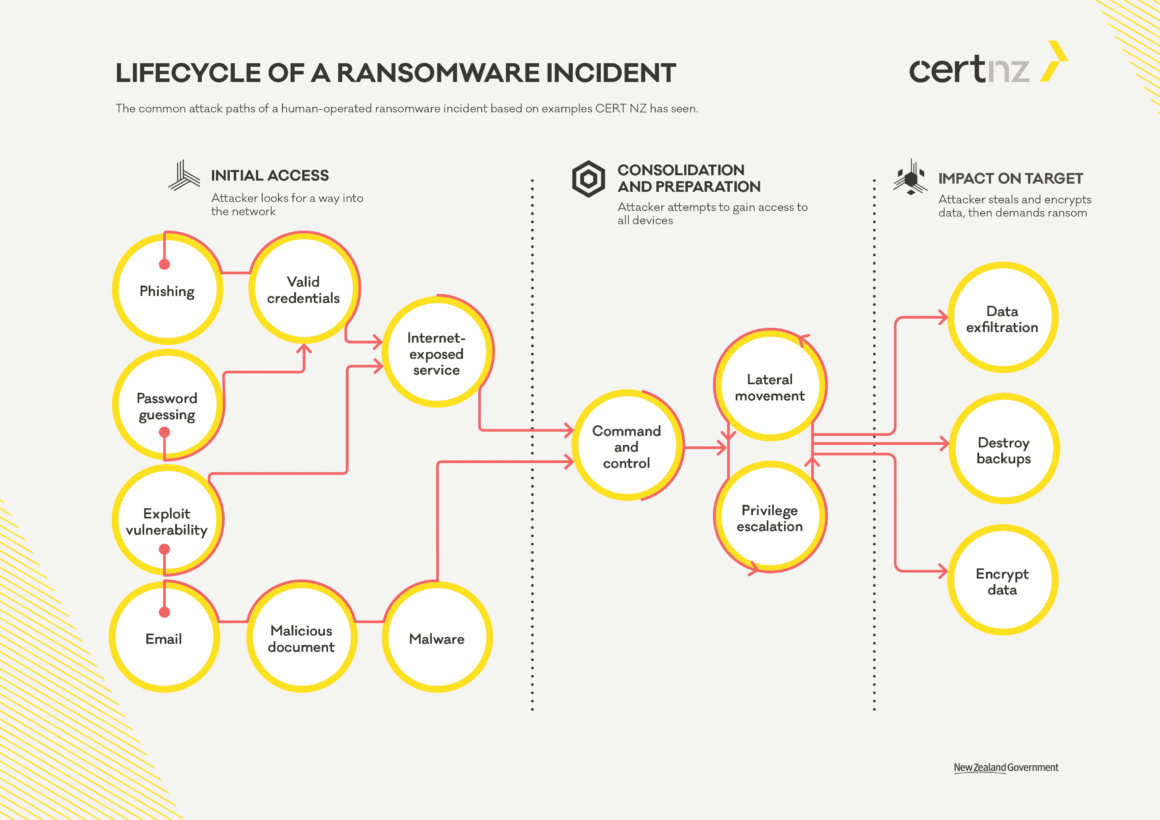

Aujourd’hui, une infographie du CERT néo-zélandais s’impose régulièrement pour expliquer la chaîne de compromission par un ransomware.

Dans le schéma ci-dessous, il présente l’attaque selon 3 phases distinctes:

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

- L’accès initial

- La consolidation et la préparation

- Les impacts

Le site du CERT.NZ propose une présentation détaillée de chacune des phases et dont vous pouvez retrouvez les liens ci-dessous

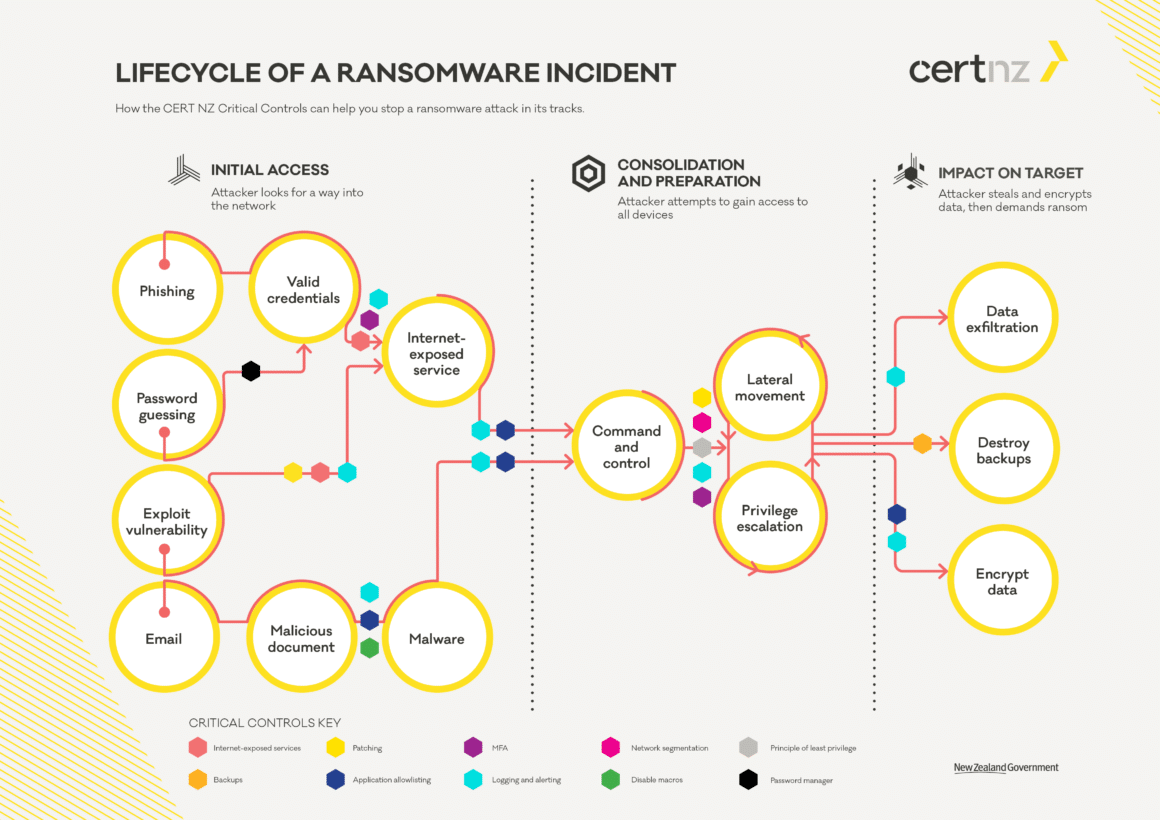

Ce qui est intéressant dans l’approche du CERT.NZ est de mettre en relation les différents moyens de défense sur chacune des canaux d’attaques comme le montre cette même infographie mais enrichie:

Pour en savoir plus

L’étape 1 – L’accès initial

L’étape 2 – La consolidation et la préparation

L’étape 3 – Les impacts

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.