Dans le malheureux conflit entre Israël et le Hamas, la cybersécurité prend tout son sens. Les objets connectés de la vie quotidienne peuvent être détournés pour devenir des armes et fournir de précieuses informations aux belligérants.

Aujourd’hui, la cybersécurité fait partie intégrante des conflits modernes. Avec l’essor de la technologie et l’omniprésence des objets connectés, nos vies sont de plus en plus interconnectées. Cependant, cela signifie aussi que nous sommes plus vulnérables aux attaques cybernétiques.

Dans cet exemple du conflit entre Israël et le Hamas, les deux parties peuvent ainsi exploiter exploitent les failles de sécurité des objets connectés pour collecter des informations sensibles, perturber les infrastructures essentielles et mener des attaques destructrices. Les belligérants peuvent se servir de ces informations pour élaborer des stratégies militaires plus efficaces, cibler des individus ou des infrastructures clés, et même manipuler les perceptions.

Il est donc impératif pour les gouvernements de renforcer globalement leur posture en matière de cybersécurité et de sensibiliser leur population pour anticiper et contrer les menaces potentielles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

C’est aussi ici une occasion de rappeler que la coopération internationale et la mise en place de réglementations adaptées sont essentielles pour faire face aux défis croissants de la cybersécurité dans le contexte des conflits armés.

Trop d’objets connectés vulnérables

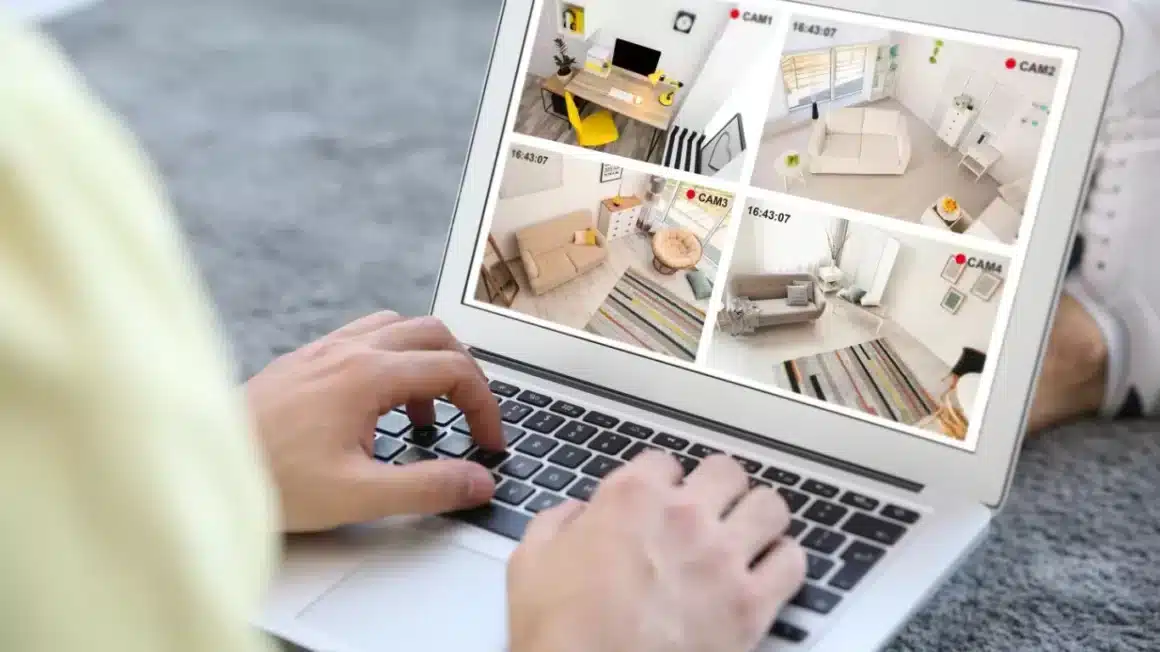

Le gouvernement israélien a en particulier demandé aux propriétaires de caméras de sécurité privées de les protéger de toute urgence contre tout piratage, à la suite d’une intensification dramatique du conflit entre Israël et le Hamas.

En effet, les caméras connectées à Internet vulnérables pourraient permettre à une partie non autorisée d’espionner la vie privée des gens, de prendre des notes sur leurs routines quotidiennes, ou d’enregistrer des conversations confidentielles. Elles peuvent également fournir une porte d’entrée aux pirates malveillants pour pénétrer les réseaux, se propager latéralement et compromettre d’autres systèmes, ainsi que voler des données.

Dans l’article ci-dessous, l’équipe de recherche de Cybernews a découvert au moins 165 caméras connectées à Internet exposées en Israël et 29 caméras exposées en Palestine, qui sont ouvertes et accessibles à tous. Il pourrait y en avoir beaucoup plus qui sont vulnérables.

Pour en savoir plus

(Re)découvrez également:

Des idées de lecture cybersécurité

La cybersécurité pour les Nuls

Pour obtenir toutes les informations sur la cybersécurité, apprendre à protéger ses données sensibles sereinement et à éviter le hacking

Sécurité informatique – Ethical Hacking : Apprendre l’attaque pour mieux se défendre

Ce livre a pour objectif d’initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre.

Cyberattaques: Les dessous d’une menace mondiale

Un documentaire captivant et éclairant sur les affrontements entre attaquants et défenseurs du numérique, face à la plus grande menace de la prochaine décennie.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).