Le NIST a actualisé son Cadre de Cybersécurité en version 2.0, offrant un outil amélioré pour renforcer la cybersécurité des organisations.

L’Institut national des normes et de la technologie (NIST) a sorti une version mise à jour de son guide de sécurité informatique, appelé Cadre de Cybersécurité 2.0 (CSF 2.0). Cette nouvelle version intègre les suggestions du public issues de la consultation en avant-première en août dernier.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Le CSF original, créé il y a 10 ans, avait pour objectif de fournir des directives en matière de cybersécurité aux industries cruciales pour la sécurité nationale des Etats-Unis. Cette dernière version élargit considérablement cette vision pour créer un cadre destiné à toute organisation souhaitant améliorer sa maturité et sa posture en matière de cybersécurité. De plus, les partenaires tiers et les fournisseurs sont désormais un facteur significatif à prendre en compte dans le CSF 2.0.

Comment utiliser le cadre NIST cybersécurité?

La version 2.0 du Cadre de cybersécurité (Cybersecurity Framework, CSF) élaborée par le National Institute of Standards and Technology (NIST) est un outil clé pour les organisations cherchant à renforcer leur posture de cybersécurité. Que ce soit pour les entreprises s’engageant dans la création d’un programme de cybersécurité ou pour celles cherchant à améliorer leur dispositif existant, le CSF 2.0 offre un cadre robuste pour aligner les efforts de cybersécurité avec les meilleures pratiques reconnues.

Le CSF 2.0 se distingue par la description d’objectifs que les organisations visent pour adresser et atténuer les risques associés à la cybersécurité. Ce cadre permet aux organisations de structurer leur approche de la cybersécurité de manière stratégique et mesurable.

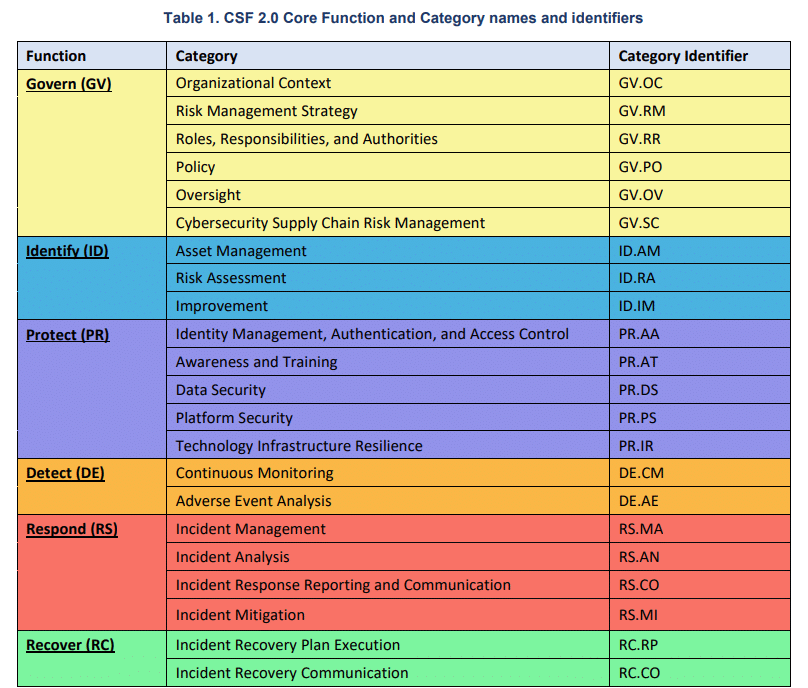

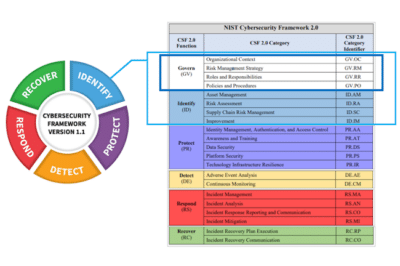

Une des forces du CSF 2.0 est son organisation en six fonctions principales qui sont:

- Gouverner: Mettre en place une gouvernance qui intègre la cybersécurité dans les pratiques de gestion stratégique.

- Identifier: Comprendre et gérer les risques de cybersécurité pour les systèmes, les actifs, les données et les capacités.

- Protéger: Mettre en œuvre les mesures appropriées pour assurer la protection des services et des infrastructures essentiels.

- Détecter: Développer les activités nécessaires pour identifier l’occurrence d’un événement de cybersécurité.

- Répondre: Établir des actions pour prendre en charge un événement de cybersécurité dès sa détection.

- Récupérer: Prévoir des plans pour restaurer toute capacité ou service impacté par un incident de cybersécurité.

Pour en savoir plus

Cadre de cybersécurité

Aider les organisations à mieux comprendre et à améliorer leur gestion des risques de cybersécurité

Le NIST publie le cadre de cybersécurité 2.0 : un guide pour toutes les organisations

Le NIST a publié son Cybersecurity Framework 2.0, qui étend ses recommandations pour inclure les organisations au-delà des infrastructures critiques.

Le NIST publie la version 2.0 de son référentiel de cybersécurité – Le Monde Informatique

La version 2.0 du Cybersecurity Framework publié par le NIST est plus axée sur les questions de gouvernance et de la supply chain. Le référentiel bénéficie par ailleurs de plus de ressources pour accélérer sa mise en oeuvre.

Cadre de cybersécurité NIST 2.0 : 4 étapes pour commencer

Le National Institute of Standards and Technology (NIST) a révisé le livre sur la création d’un programme complet de cybersécurité qui vise à aider les organisations de toutes tailles à être plus sûres. Voici par où commencer pour mettre ces changements en pratique.

(Re)découvrez également:

Le NIST souhaite améliorer la gestion des identités et des jetons d’accès

Le NIST prépare des nouveaux contrôles pour son cadre de gestion des risques pour améliorer la sécurité liées aux fournisseurs d’identité et aux accès. La consultation est ouverte.

Le NIST publie un guide sur la sécurité des technologies opérationnelles (OT)

Des surfaces d’attaques immenses et des moyens souvent limités qui créent de véritables risques opérationnels pour les exploitants d’infrastructures critiques

Des idées de lecture cybersécurité

La cybersécurité pour les Nuls

Pour obtenir toutes les informations sur la cybersécurité, apprendre à protéger ses données sensibles sereinement et à éviter le hacking

Sécurité informatique – Ethical Hacking : Apprendre l’attaque pour mieux se défendre

Ce livre a pour objectif d’initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre.

Cyberattaques: Les dessous d’une menace mondiale

Un documentaire captivant et éclairant sur les affrontements entre attaquants et défenseurs du numérique, face à la plus grande menace de la prochaine décennie.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.