Des chercheurs ont utilisé les données publiques d’Apple pour suivre la localisation d’appareils, révélant des failles de confidentialité, notamment dans des zones de conflit.

Comme reporté dans les articles ci-dessous, Apple et le service haut débit par satellite Starlink ont récemment pris des mesures pour répondre aux recherches sur les implications de la géolocalisation de leurs services en matière de sécurité et de confidentialité.

Des chercheurs de l’Université du Maryland ont utilisé les données publiques d’Apple pour suivre la localisation de milliards d’appareils, y compris des systèmes non Apple comme Starlink. Ils ont découvert que ces données pouvaient être utilisées pour surveiller des zones conflictuelles comme Gaza et aussi pour suivre les mouvements et identités des troupes russes et ukrainiennes.

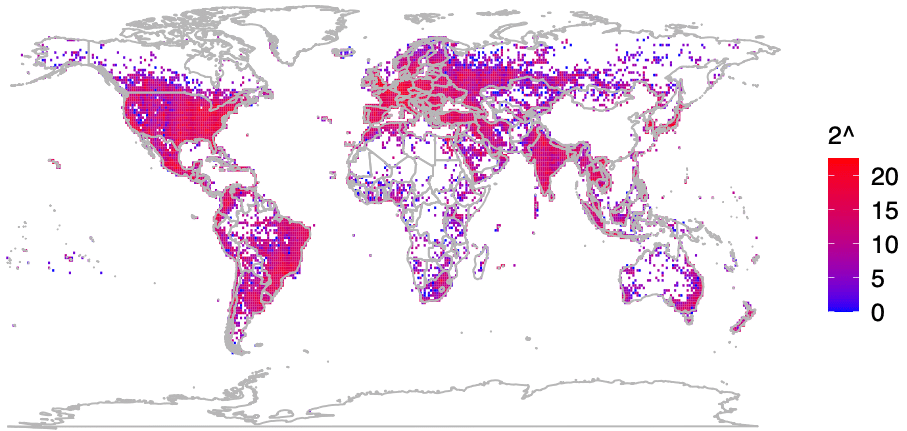

La vulnérabilité vient du fait qu’Apple collecte et partage publiquement les informations sur la position précise des points d’accès Wi-Fi vus par ses appareils. Les chercheurs ont utilisé l’API d’Apple pour cartographier les mouvements des appareils et ont découvert qu’ils pouvaient obtenir des millions d’emplacements BSSID. Ils ont aussi évité de demander des BSSID non alloués en consultant une liste de plages BSSID attribuées à des fabricants spécifiques, fournie par l’IEEE.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Leurs recherches montrent une vue globale des points d’accès Wi-Fi géolocalisés presque partout, sauf en Chine, dans certaines parties de l’Australie, de l’Afrique et des forêts tropicales d’Amérique du Sud.

Qu’est-ce que le BSSID?

Le BSSID (Basic Service Set Identifier) est un identifiant unique pour une station de base de réseau sans fil (point d’accès). Dans le contexte des réseaux Wi-Fi, chaque point d’accès (routeur sans fil) dispose d’un BSSID distinct. Le BSSID est généralement l’adresse MAC (Media Access Control) du point d’accès sans fil, exprimée sous la forme d’une série de chiffres hexadécimaux.

Le BSSID joue un rôle crucial dans l’établissement de connexions entre les appareils clients, tels que les smartphones et les ordinateurs portables, et le réseau sans fil approprié. Lorsqu’un appareil cherche à se connecter à un réseau Wi-Fi, il recherche les réseaux disponibles en scannant les canaux Wi-Fi. Chaque réseau détecté renvoie une série d’informations, y compris le SSID (Service Set Identifier, le nom du réseau Wi-Fi visible) et le BSSID.

Le BSSID permet également de mettre en place des réseaux sans fil plus complexes, comme ceux utilisant plusieurs points d’accès pour offrir une couverture continue dans une grande zone, comme un campus universitaire ou un immeuble de bureaux. Dans de tels cas, chaque point d’accès aura un BSSID unique tout en partageant le même SSID, permettant ainsi aux appareils de se déplacer fluidement d’un point d’accès à un autre sans interruption de la connexion.

Pour en savoir plus

(Re)découvrez également:

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.