Voici la sélection des cyberattaques majeures découvertes la semaine passée.

Vous retrouvez ci-dessous les liens directs vers les articles les plus intéressants. Pour information, cette veille est préparée avec un vrai cerveau non artificiel, alors bonne lecture et merci de soutenir le Décodeur !

Les actus sélectionnées cette semaine

North Korean Hacker Indicted for Cyber Attacks on U.S. Hospitals, NASA, and Military Bases

Federal prosecutors announced the indictment of Rim Jong Hyok, a North Korean military intelligence operative, for his role in a conspiracy to hack into American healthcare providers, NASA, U.S. military…

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Hackers shut down heating in Ukrainian city with malware, researchers say

Cybersecurity firm Dragos and Ukrainian authorities found a cyberattack targeting critical infrastructure in Lviv. © 2024 TechCrunch. All rights reserved. For personal use only.

Network Of 3,000 GitHub Accounts Used For Malware Distribution

A threat actor has created a network of over 3,000 GitHub accounts to distribute malware and malicious links, and to perform other nefarious activities, Check Point reports.

India’s Largest Cryptocurrency Exchange WazirX Hacked: $234.9 Million Stolen

India’s largest cryptocurrency exchange WazirX launches bug bounty program “to help recover the stolen funds” as cybercriminals stole…

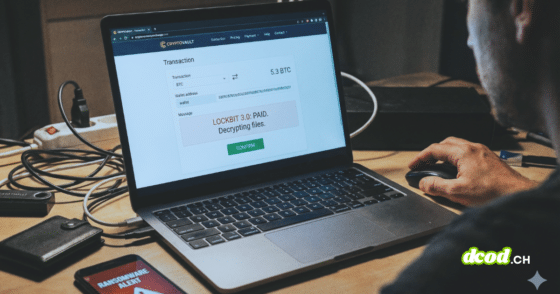

Los Angeles Superior Court shuts down after ransomware attack

The largest trial court in the United States, the Superior Court of Los Angeles County, closed all 36 courthouse locations on Monday to restore systems affected by a Friday ransomware…

Pourquoi Delta est encore affecté par la panne Crowdstrike

Delta Airlines s’efforce de retrouver un fonctionnement normal après qu’une mise à jour défectueuse du logiciel de cybersécurité (…)

China’s ‘Evasive Panda’ APT Spies on Taiwan Targets Across Platforms

The cohort’s variety of individual tools covers just about any operating system it could possibly wish to attack.

Pro-Palestinian Actor Levels 6-Day DDoS Attack on UAE Bank

DDoS cyberattack campaign averaged 4.5 million requests per second, putting the bank under attack 70% of the time.

China-Backed Phishing Attack Targets India Postal System Users

A large text-message phishing attack campaign attributed to the China-based Smishing Triad employs malicious iMessages.

Neun Monate nach Cyberangriff: Südwestfalen IT ist wieder online

Die Auswirkungen des Cyberangriffs im Herbst 2023 auf die Südwestfalen IT sind weitgehend behoben. Rund läuft es jedoch noch nicht ganz.

Ukraine’s cyber operation shut down the ATM services of major Russian banks

Ukraine launched a massive cyber operation that shut down the ATM services of the biggest Russian banks on July 27, reported the Kyiv Post. Ukraine has…

Government Shuts Down Two Telemarketing Giants for 5.5 Million Fraudulent Calls

Several telemarketing entities, notably V-Con Intelligent Security and OneXtel Media, have been suspended by the Department of Telecommunications (DoT) for disseminating malicious messages through their services. According to a report…

New Linux Play Ransomware Variant Targets VMware ESXi Systems

Attacks with a new Play ransomware variant for Linux have been deployed against VMware ESXi systems, most of which have been aimed at the U.S. and at organizations in…

California’s Major Trial Court Falls Victim to Ransomware Attack

It has been reported that the computer system at the largest trial court in this country has been infected by ransomware, causing the system to crash. Superior Court officials said…

Meta Deletes 63,000 Instagram Accounts Behind Sextortion Scams

Although many of the sextortion attempts targeted adults, some also went after minors. Meta has removed a staggering 63,000 Instagram accounts behind “sextortion” scams—or attempts to trick people, including minors,…

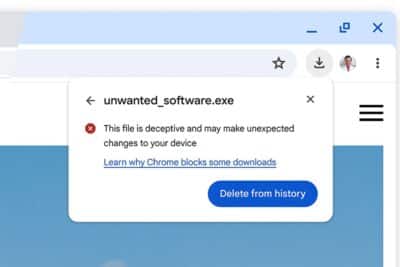

Chrome adds new warnings and cloud scanning for suspicious downloads

Image: Google Google has updated the suspicious file warnings Chrome displays for why…

Hackers Abuse Microsoft Office Forms to Launch Two-Step Phishing Attacks

Cybercriminals are increasingly using Microsoft Office Forms to launch sophisticated two-step phishing attacks. At present, certain individuals are being tricked into divulging their Microsoft 365 (M365) login information through Office Forms….

UK Blood Stocks Drop After Ransomware Hack

NHS Blood and Transplant Urges Hospitals to Restrict the Use of O-Negative BloodThe U.K. National Health Service is urging hospitals across the country to limit the use of rare O-negative…

French Government Investigates Suspected Chinese Espionage

National Police Probe Botnet Campaign That Infected 3,000 MachinesThe French government has launched an investigation into a suspected Chinese espionage campaign that infected thousands of networks in France. The botnet…

Norfolk and Norwich University Hospitals investigating cyber attack

NHS England’s cyber security operations centre is investigating a cyber attack at Norfolk and Norwich University Hospitals NHS FT.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).