Voici le rapport de veille mettant en lumière les vulnérabilités les plus critiques découvertes la semaine passée. Ce rapport est une ressource très utile pour tous les professionnels et dirigeants préoccupés par les menaces actuelles et les évolutions technologiques dans le domaine de la sécurité numérique. Chaque semaine, LeDécodeur scrute minutieusement les dernières actualités, analyses et incidents notables pour fournir une vue d’ensemble claire et détaillée des événements qui ont marqué le secteur.

Nous tirons parti de la puissance de l’intelligence artificielle pour faciliter la rédaction et la traduction en français de nos résumés. Cependant, il est essentiel de souligner que toute la sélection, l’analyse et la revue de ces informations sont réalisées par un véritable cerveau humain. Cette veille n’est pas le résultat d’un traitement automatique.

Que vous soyez un dirigeant, un responsable de sécurité RSSI ou un spécialiste cybersécurité, ce rapport est conçu pour vous tenir informés des tendances émergentes, des vulnérabilités découvertes et des stratégies de défense les plus efficaces. Plongez dans les moments clés de la semaine passée et renforcez votre posture de sécurité.

Les vulnérabilités de la semaine

Microsoft : Mauvaise réaction lor de l’attaque DDoS

Le 30 juillet, Microsoft a subi une panne de plusieurs heures affectant ses services Azure et M365. Un pic inattendu de la charge a provoqué des erreurs et des temps d’attente élevés. Bien qu’un attaque DDoS ait déclenché cette situation, c’est une défaillance dans le mécanisme de protection contre les DDoS qui a amplifié le problème, au lieu de l’atténuer. Microsoft s’engage à publier un rapport détaillé dans les deux semaines.

Bug Siri permet le vol de données sur les appareils Apple verrouillés

Une faille dans Siri permet aux attaquants de voler des données sur des appareils Apple verrouillés. Cette vulnérabilité permet de contourner les protections de sécurité, mettant en danger les informations des utilisateurs. Apple travaille sur un correctif pour remédier à ce problème.

Révocation massive de certificats TLS par DigiCert en raison d’un bug de validation de domaine

DigiCert a révoqué massivement des certificats TLS après avoir découvert un bug dans le processus de validation de domaine. Cette faille pourrait compromettre la sécurité des connexions HTTPS, obligeant les entreprises à renouveler rapidement leurs certificats pour éviter des interruptions de service et garantir la sécurité des communications en ligne.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Ne laissez pas votre nom de domaine devenir une cible facile, un “Sitting Duck”

Comme rapporté par Brian krebs, plus d’un million de noms de domaine, dont de nombreux enregistrés par des entreprises du Fortune 100 et des sociétés majeures, sont vulnérables à la prise de contrôle par des cybercriminels en raison de faiblesses d’authentification chez un certain nombre de grands fournisseurs d’hébergement Web et de bureaux d’enregistrement de domaines, selon une nouvelle étude.

Vulnérabilité dans Microsoft Edge permettant l’exécution de code arbitraire

Une vulnérabilité critique dans Microsoft Edge permet aux attaquants d’exécuter du code arbitraire. Le problème réside dans la gestion des permissions de fichiers, exposant les utilisateurs à des risques élevés de compromission. Microsoft recommande de mettre à jour le navigateur pour se protéger contre cette faille.

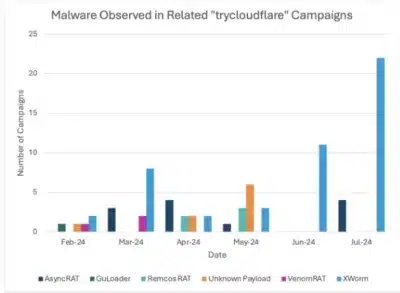

Les hackers exploitent TryCloudflare pour la distribution de malware

Des cybercriminels utilisent TryCloudflare pour distribuer des malwares, profitant de la plateforme pour masquer leurs activités malveillantes. Cette méthode permet d’échapper à la détection et complique les efforts de sécurité. Les experts recommandent une vigilance accrue et l’adoption de solutions de sécurité robustes.

Un projet de loi pour améliorer la sécurité des machines de vote

Un nouveau projet de loi au Sénat américain vise à renforcer la sécurité des machines de vote en imposant des standards rigoureux et des audits réguliers. Cette initiative cherche à garantir l’intégrité du processus électoral face aux cybermenaces croissantes, en assurant des systèmes de vote plus fiables et transparents.

Exploitation des paramètres de Proofpoint pour envoyer des emails de phishing

Des cybercriminels ont exploité des paramètres mal configurés dans le service de protection des emails de Proofpoint pour envoyer des millions d’emails de phishing chaque jour. La campagne « EchoSpoofing » a ciblé des entreprises du Fortune 100 en usurpant l’identité de grandes marques comme Disney et IBM. Les attaquants ont pu contourner les filtres de sécurité et atteindre les boîtes de réception des victimes. Proofpoint a depuis renforcé ses paramètres de sécurité pour prévenir de telles attaques.

Attaque XSS OAuth: risque de prise de contrôle de millions de comptes

Une attaque XSS ciblant le protocole OAuth expose des millions d’utilisateurs au risque de prise de contrôle de leurs comptes. Les cybercriminels peuvent ainsi accéder à des données sensibles et compromettre des systèmes entiers. Il est essentiel de renforcer les mesures de sécurité des applications utilisant OAuth.

Disparition des Mots de Passe pour 15 Millions d’Utilisateurs Windows

Le 24 juillet 2024, un bug dans le gestionnaire de mots de passe de Google Chrome a causé la disparition des mots de passe pour environ 15 millions d’utilisateurs Windows. Cette faille a rendu les mots de passe stockés invisibles et empêché l’enregistrement de nouveaux mots de passe. Bien que Google ait rapidement fourni un correctif nécessitant simplement le redémarrage du navigateur, l’incident a mis en lumière les risques de dépendre uniquement d’un gestionnaire de mots de passe basé sur le navigateur.

Vulnérabilité de privilège dans MOVEit File Transfer

Une vulnérabilité de privilège a été découverte dans MOVEit File Transfer, permettant aux attaquants de s’élever à des privilèges supérieurs. Cette faille critique nécessite une mise à jour immédiate pour empêcher toute exploitation. Les administrateurs doivent vérifier et appliquer les correctifs disponibles.

VMware ESXi vulnérable : risque de compromission

Microsoft a émis une alerte de sécurité importante concernant une vulnérabilité dans les hyperviseurs VMware ESXi, que les opérateurs de ransomware ont activement exploitée.

Un hacker pourrait parfaitement manipuler les feux de circulation comme dans les films

Un chercheur a démontré la possibilité de manipuler les feux de circulation en exploitant des vulnérabilités dans les systèmes de contrôle. Cette découverte souligne les risques potentiels pour la sécurité routière et la nécessité de renforcer les mesures de protection des infrastructures critiques. Les vulnérabilités des produits en question pouvaient être trouvées sur le web.

Bypass de la vérification d’email de Google

Des cybercriminels ont réussi à contourner la vérification d’email de Google, créant des comptes Workspace pour accéder à des services tiers. Cette méthode permet d’abuser de la confiance des utilisateurs et de compromettre leurs informations. Une vigilance accrue est nécessaire pour détecter et prévenir de telles attaques.

Docker corrige une faille critique de contournement d’authentification de 5 ans

Docker a corrigé une faille critique vieille de 5 ans qui permettait de contourner l’authentification. Cette vulnérabilité exposait les systèmes à des risques d’accès non autorisé.

Failles RCE dans ServiceNow exploitées pour voler des identifiants

Des failles RCE dans ServiceNow sont activement exploitées pour voler des identifiants. Ces vulnérabilités permettent aux attaquants de prendre le contrôle des comptes et d’exfiltrer des données sensibles.

Bypass Secure Boot permet l’installation de malware UEFI

Une vulnérabilité de contournement de Secure Boot permet aux attaquants d’installer des malwares UEFI. Cette faille critique compromet la sécurité de l’ensemble du système,car une vulnérabilité de contournement de Secure Boot permet aux attaquants d’installer des malwares UEFI, compromettant la sécurité des systèmes dès le démarrage.

Avertissement d’Acronis sur le mot de passe par défaut utilisé dans les attaques

Acronis a mis en garde contre l’utilisation d’un mot de passe par défaut dans ses infrastructures cyber, qui a été exploité dans des attaques récentes. Les entreprises doivent vérifier et modifier comme toujours ces mots de passe par défaut pour éviter des compromissions potentielles.

WhatsApp pour Windows permet l’exécution de scripts Python et PHP sans avertissement

Une vulnérabilité dans WhatsApp pour Windows permet l’exécution de scripts Python et PHP sans avertissement, mettant en danger la sécurité des utilisateurs.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.