Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Cette semaine, plusieurs vulnérabilités critiques ont été découvertes et activement exploitées, mettant en lumière l’ingéniosité et la persistance des cybercriminels. Ainsi, une campagne de phishing élaborée par un groupe APT nord-coréen exploitant des vulnérabilités du protocole DMARC a visé des organismes gouvernementaux et des entreprises sensibles. Ces attaques utilisent des techniques avancées d’ingénierie sociale pour contourner les protections des emails.

D’autres failles ont également été identifiées sur les serveurs Zimbra, permettant l’exécution de code à distance, et une vulnérabilité sur iPhone, désormais corrigée, qui laissait un attaquant lire à haute voix les mots de passe enregistrés. Les systèmes de jauge de réservoirs de carburant sont aussi sous le feu des cyberattaques, mettant en péril des infrastructures critiques.

Enfin, la faille dans Ivanti Endpoint Manager et les nouvelles fonctionnalités de sécurité d’Android 14 rappellent l’importance des mises à jour régulières et de la vigilance pour contrer les attaques en constante évolution.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les vulnérabilités de la semaine

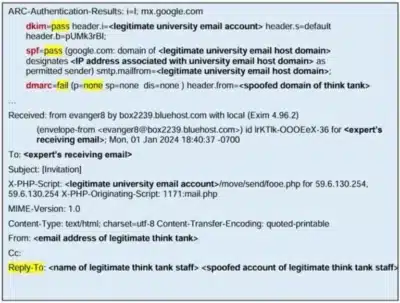

Les campagnes de phishing de l’APT nord-coréen exploitant DMARC

Un groupe de cybercriminels affilié à la Corée du Nord exploite des campagnes de phishing sophistiquées basées sur des vulnérabilités du protocole DMARC. L’attaque vise à contourner les mécanismes de protection des emails pour mener à bien des tentatives de compromission. Ces campagnes se concentrent particulièrement sur les organismes gouvernementaux et les entreprises sensibles, en utilisant des techniques avancées d’ingénierie sociale et des pièces jointes malveillantes. L’APT cherche ainsi à obtenir des informations critiques tout en passant sous les radars des systèmes de sécurité.

Vulnérabilité critique exploitée sur les serveurs Zimbra

Une faille récemment identifiée sur les serveurs Zimbra a été activement exploitée par des attaquants avant que la correction ne soit déployée. La vulnérabilité permet l’exécution de code à distance, mettant ainsi en danger les systèmes de messagerie gérés par Zimbra.

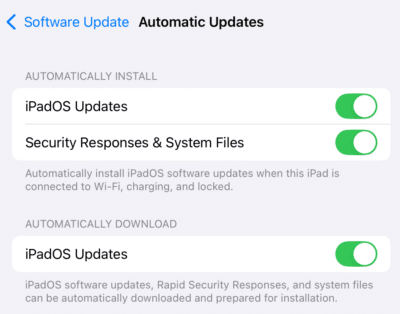

Une faille sur iPhone permettant la lecture des mots de passe

Une vulnérabilité a été détectée sur iPhone, permettant à un attaquant de lire à haute voix les mots de passe enregistrés dans le téléphone. Le bug affecte plusieurs modèles d’iPhone et est désormais corrigée dans une mise à jour récente.

Failles critiques dans les systèmes de jauge de réservoirs de carburant

Des failles critiques ont été découvertes dans les systèmes de jauge de réservoirs de carburant, exposant ces infrastructures à des cyberattaques potentielles. Les vulnérabilités permettent à des attaquants d’accéder à distance aux systèmes de gestion de ces réservoirs, pouvant entraîner des dysfonctionnements dangereux, voire des interruptions de services critiques.

La faille d’Ivanti Endpoint Manager est activement exploitée

Une vulnérabilité dans Ivanti Endpoint Manager est activement exploitée par des cybercriminels. La faille permet une escalade de privilèges et une prise de contrôle à distance des systèmes affectés.

Android 14 ajoute de nouvelles fonctionnalités de sécurité pour bloquer les exploits 2G et les attaques en bande de base

Google a dévoilé les différentes mesures de sécurité qui ont été intégrées à ses derniers appareils Pixel pour contrer la menace croissante posée par les attaques de sécurité en bande de base.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.