Au troisième trimestre 2024, les cyberattaques ont augmenté de 75 % sur une année, selon un rapport de CheckPoint avec une intensification des ransomwares, du phishing et l’utilisation croissante de l’IA

Le troisième trimestre 2024 a été marqué par une montée significative des cyberattaques à travers le monde, avec une hausse de 75 % par rapport à la même période l’année précédente. Cette analyse, présentée dans un rapport de Checkpoint, met en lumière l’évolution des tactiques employées et l’augmentation des vecteurs d’attaque utilisés par les cybercriminels.

Ce rapport de Checkpoint met en exergue une intensification alarmante des cybermenaces en 2024. L’augmentation des attaques de ransomware, de phishing et de DDoS, couplée à l’utilisation croissante de l’IA par les cybercriminels, représente un défi considérable pour les organisations.

Pour limiter les impacts, Checkpoint rappelle qu’une stratégie de sécurité proactive et l’adoption rapide de mesures de correction s’avèrent indispensables face à cette persistance des menaces cyber.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des attaques par ransomware en forte augmentation

Les attaques par ransomware ont joué un rôle central dans cette croissance, avec une recrudescence de campagnes visant spécifiquement des grandes entreprises et des infrastructures critiques.

Le rapport met en lumière la fréquence et la sophistication accrues de ces attaques, les cybercriminels exploitant régulièrement des vulnérabilités non corrigées pour exiger des rançons importantes. La lutte contre ce type de menaces devient cruciale pour les entreprises, d’autant plus que les coûts associés aux attaques par ransomware continuent d’augmenter.

Le phishing : toujours une méthode de choix

Le phishing figure toujours parmi les méthodes privilégiées des cybercriminels, en raison de son efficacité et de son accessibilité. Le trimestre a été marqué par des campagnes de phishing de plus en plus élaborées, employant des techniques qui visent à contourner les mécanismes de détection.

Le rapport note également une hausse des attaques de type « spear-phishing », où les cadres supérieurs et responsables financiers sont spécifiquement ciblés pour accéder à des informations sensibles, ce qui expose davantage les organisations à des pertes financières et de données stratégiques.

L’IA comme levier pour les cybercriminels

Les cybercriminels tirent parti des avancées en intelligence artificielle (IA) pour accroître l’efficacité de leurs opérations. Le rapport de Checkpoint souligne que l’IA est utilisée pour analyser rapidement des quantités massives de données et repérer des cibles vulnérables, ce qui permet aux attaquants de gagner en efficacité.

De plus, les outils d’IA facilitent la création de leurres sophistiqués et permettent aux attaquants de simuler des interactions humaines crédibles, renforçant ainsi les campagnes de phishing et de compromission de compte.

Pour en savoir plus

A Closer Look at Q3 2024: 75% Surge in Cyber Attacks Worldwide

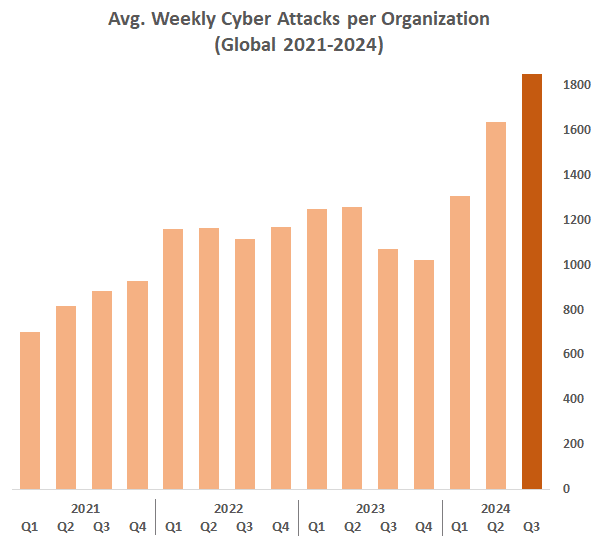

In Q3 2024, an average of 1,876 cyber attacks per organization was recorded, marking a 75% increase compared to the same period in 2023 and a 15% rise from the previous quarter.

(Re)découvrez également:

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.