Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Cette semaine a été marquée par la découverte de multiples vulnérabilités qui touchent des systèmes variés, des plateformes cloud aux navigateurs web.

Une vulnérabilité critique a été identifiée chez Okta, permettant aux comptes avec de longs noms d’utilisateur de se connecter sans mot de passe, tandis qu’une faille d’exécution de code à distance a permis à des attaquants de compromettre des serveurs Microsoft SharePoint.

De plus, plusieurs failles ont été découvertes dans le plugin WordPress LiteSpeed Cache et des dispositifs de sécurité Fortinet et SonicWall, exposant un grand nombre d’entreprises à des cybermenaces potentielles. IBM a corrigé une faille vieille de trois ans, et Apple a publié une mise à jour majeure de sécurité pour macOS et iOS.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Enfin, des vulnérabilités de configuration ont permis un vol massif de données du projet Git, et Microsoft a introduit des paramètres de sécurité MFA par défaut sur Entra pour renforcer la protection des utilisateurs.

Voici les détails de ces vulnérabilités et leur impact potentiel sur la sécurité.

Les vulnérabilités de la semaine

La vulnérabilité d’Okta permettait aux comptes avec de longs noms d’utilisateur de se connecter sans mot de passe

Une vulnérabilité récemment identifiée dans le système d’authentification d’Okta permettait aux comptes possédant des noms d’utilisateur très longs de se connecter sans utiliser de mot de passe. La faille a été corrigée par Okta.

Faille RCE sur Microsoft SharePoint exploitée pour compromettre les réseaux

Une faille d’exécution de code à distance (RCE) a été exploitée sur des serveurs Microsoft SharePoint, permettant aux attaquants de compromettre des réseaux d’entreprise. Cette vulnérabilité a permis aux cybercriminels d’obtenir des privilèges élevés et de propager des charges malveillantes au sein de l’infrastructure ciblée.

Vulnérabilité dans le plugin WordPress LiteSpeed Cache

Le plugin LiteSpeed Cache, très utilisé sur WordPress, présentait une vulnérabilité qui permettait aux attaquants d’obtenir un accès administrateur au site. Cette faille était liée à une mauvaise gestion des privilèges et pouvait conduire à la compromission complète du site web. WordPress reste une cible de choix en raison de sa popularité et des nombreux plugins tiers.

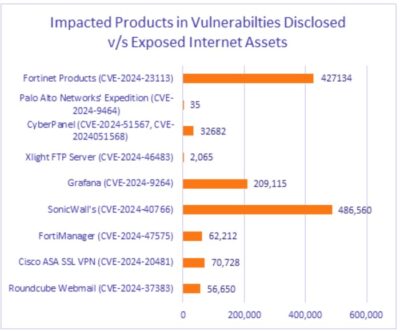

Près d’un million d’appareils Fortinet et SonicWall vulnérables exposés au Web

De nombreux dispositifs Fortinet et SonicWall restent vulnérables à des cyberattaques en raison de failles non corrigées. Ces dispositifs sont souvent déployés en périmètre des réseaux pour fournir des fonctions de sécurité critiques, et leurs vulnérabilités exposent directement les entreprises à des risques importants.

IBM corrige une faille de sécurité vieille de trois ans

IBM a finalement corrigé une vulnérabilité critique affectant son système Business Automation Workflow, qui était exploitée depuis trois ans. Cette faille permettait aux attaquants d’exécuter du code non autorisé et compromettait les processus d’automatisation au sein des entreprises utilisatrices.

Apple déploie une mise à jour de sécurité majeure pour corriger les vulnérabilités de macOS et iOS

Dans une mise à jour de sécurité majeure, Apple a corrigé des dizaines de bugs et de vulnérabilités sur ses systèmes d’exploitation et ses services

Breach massif de Git : faille dans la configuration de sécurité

Le projet open source Git a subi un vol massif de données, baptisé « EmeraldWhale », en raison de failles de configuration au niveau des permissions d’accès. Cette violation met en évidence des lacunes dans la gestion des autorisations, ce qui a permis aux attaquants de télécharger des informations sensibles.

Microsoft Entra introduit des paramètres de sécurité MFA par défaut

Microsoft a annoncé l’activation par défaut de la configuration MFA (authentification à plusieurs facteurs) pour son service Entra. Cette décision vise à améliorer la sécurité des comptes utilisateurs, réduisant ainsi le risque d’accès non autorisé en cas de compromission des identifiants. L’activation du MFA devient une norme importante dans la sécurité des environnements cloud.

Des chercheurs découvrent une vulnérabilité de rétrogradation du système d’exploitation ciblant le noyau Microsoft Windows

Des chercheurs en cybersécurité ont mis en évidence une vulnérabilité permettant à un attaquant de forcer un dispositif à régresser à une version antérieure du système d’exploitation, présentant ainsi des failles de sécurité non corrigées. Ce type de vulnérabilité pose des risques majeurs car il annule les améliorations de sécurité des versions plus récentes.

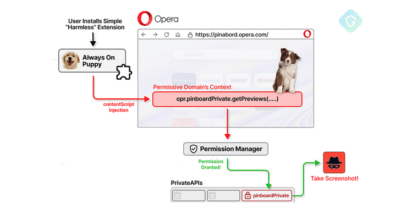

Correction d’une faille critique dans le navigateur Opera

Le navigateur Opera a corrigé une faille de sécurité critique qui permettait aux attaquants d’accéder à des données sensibles des utilisateurs. Cette vulnérabilité concernait l’exécution de scripts malveillants exploitant des failles dans la gestion des permissions du navigateur.

Microsoft avertit d’un botnet chinois ciblant les infrastructures cloud

Microsoft a révélé qu’un acteur malveillant chinois qu’il suit sous le nom de Storm-0940 exploite un botnet appelé Quad7 pour orchestrer des attaques de pulvérisation de mots de passe très évasives.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.