Voici la synthèse des principales cyberattaques annoncées la semaine passée.

Une récente actualité de la cybersécurité met en évidence la diversité et la complexité des menaces actuelles touchant différents secteurs. Parmi les incidents les plus notables, une opération illégale a été démantelée à Bangkok. Une équipe de cybercriminels utilisant un « SMS Blaster » embarqué dans un véhicule envoyait près d’un million de SMS frauduleux à partir d’un van, ciblant massivement les citoyens avec des tentatives d’escroqueries.

En parallèle, le groupe de hackers connu sous le nom de Salt Typhoon a été identifié comme responsable de l’installation de logiciels malveillants, baptisés GhostSpider, sur les réseaux de plusieurs opérateurs télécoms. Ce malware permettait aux attaquants de prendre le contrôle des systèmes internes et de compromettre des données sensibles, soulignant l’importance de la sécurité des infrastructures télécoms.

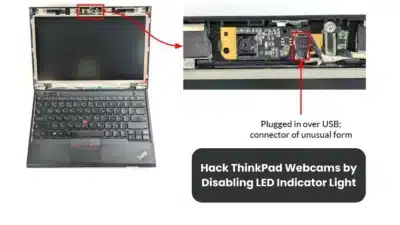

De plus, une vulnérabilité a été détectée dans les dispositifs ThinkPad, permettant aux attaquants de désactiver le voyant LED des webcams pour surveiller les utilisateurs à leur insu. Cette vulnérabilité offre un exemple frappant de l’exploitation des équipements courants à des fins malveillantes.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Concernant les entreprises, Zello, une application de communication bien connue, a demandé à ses utilisateurs de réinitialiser leurs mots de passe après une violation de données suspectée.

L’hôpital universitaire de Wirral au Royaume-Uni a été victime d’une cyberattaque qui a perturbé ses opérations. Certaines procédures médicales ont été reportées pour garantir la sécurité des patients, ce qui souligne l’impact considérable que peuvent avoir les cyberattaques sur les infrastructures de santé.

Les cybercriminels continuent d’évoluer en termes de méthodes d’attaque. Récemment, un nouveau service de phishing baptisé « Rockstar » a été observé ciblant les comptes Microsoft 365. Ce service se distingue par l’utilisation de fausses demandes de double authentification (2FA) pour piéger les victimes.

Par ailleurs, les CV piégés sont de plus en plus utilisés par des hackers ciblant les départements des ressources humaines. Ces attaques visent à compromettre les systèmes internes des entreprises en se servant de documents communs, une technique qui s’appuie sur la confiance naturelle placée dans les candidatures.

Aux États-Unis, T-Mobile a détecté une activité suspecte au sein de ses réseaux, suggérant une potentielles cyberattaque ciblée. Enfin, un acteur de menace bien connu, Fancy Bear, a développé une nouvelle attaque baptisée « Nearest Neighbor » visant les réseaux Wi-Fi. Cette technique permet une surveillance et une collecte de données de proximité, soulignant la constante évolution des méthodes d’espionnage sans fil.

Par ailleurs, un incident impliquant Blue Yonder et d’autres grandes entreprises telles que Starbucks et des chaînes de supermarchés a révélé des conséquences significatives d’une attaque par ransomware, perturbant leurs chaînes d’approvisionnement.

Les cyberattaques de la semaine

Bangkok a arrêté un SMS Blaster envoyant 1 million de messages frauduleux à partir d’une camionnette.

La police thaïlandaise, en collaboration avec le plus grand fournisseur de services de télécommunications de Thaïlande, Advanced Info Service (AIS), a localisé et démantelé les opérateurs chinois d’un dispositif de bombardement SMS qui envoyait des messages frauduleux à travers Bangkok. […]

Les pirates informatiques de Salt Typhoon ont installé une porte dérobée dans les opérateurs de télécommunications avec un nouveau malware appelé GhostSpider.

Le groupe de piratage chinois parrainé par l’État, Salt Typhoon, a été observé en train d’utiliser une nouvelle porte dérobée « GhostSpider » dans des attaques contre des fournisseurs de services de télécommunication. […]

Zello demande aux utilisateurs de réinitialiser leurs mots de passe suite à une possible violation de données.

L’application de communication Push-to-talk Zello avertit les utilisateurs de changer immédiatement leurs mots de passe. Elle leur a également conseillé de changer les mots de passe pour tout autre service en ligne où ils utilisent le même mot de passe. L’entreprise n’a pas expliqué ce qui s’est passé.

Une cyberattaque a impacté les opérations à l’hôpital universitaire de Wirral au Royaume-Uni.

L’hôpital universitaire de Wirral au Royaume-Uni a été victime d’une cyberattaque qui a entraîné des retards dans les rendez-vous et les procédures. Wirral University Teaching Hospital NHS Foundation Trust (WUTH) est un NHS Foundation Trust. Il fournit des soins de santé…

Réseau hospitalier britannique reporte des procédures après une cyberattaque

Le principal fournisseur de soins de santé du Royaume-Uni, l’hôpital universitaire de Wirral (WUTH), faisant partie du NHS Foundation Trust, a été victime d’une cyberattaque qui a entraîné une panne des systèmes, entraînant le report des rendez-vous et des procédures prévus. […]

Le service de phishing New Rockstar 2FA cible les comptes Microsoft 365

Une nouvelle plateforme de phishing-as-a-service (PhaaS) nommée ‘Rockstar 2FA’ a émergé, facilitant des attaques de type adversary-in-the-middle (AiTM) à grande échelle pour voler les identifiants Microsoft 365. […]

APT-C-60 attaque le département des ressources humaines avec des CV piégés.

L’APT-C-60 a lancé une attaque de phishing en août 2024, ciblant des organisations nationales avec des e-mails malveillants déguisés en candidatures d’emploi. Ces e-mails, envoyés aux départements de recrutement, contenaient des logiciels malveillants conçus pour compromettre les systèmes et potentiellement voler des données sensibles. L’attaque exploite une…

Les pirates informatiques peuvent accéder secrètement aux webcams des ThinkPad en désactivant le voyant lumineux indicateur LED.

Lors d’une présentation à la conférence POC 2024, l’expert en cybersécurité Andrey Konovalov a révélé une méthode novatrice pour désactiver discrètement le voyant LED de la webcam du ThinkPad X230, mettant en lumière les vulnérabilités persistantes des appareils connectés en USB. Comme de nombreux ordinateurs portables, le ThinkPad X230 dispose…

Le géant des télécommunications américain T-Mobile détecte des tentatives d’intrusion réseau de la part d’un fournisseur de services filaires.

Le fournisseur de services de télécommunications américain T-Mobile a déclaré avoir récemment détecté des tentatives d’intrusion de la part de cybercriminels dans ses systèmes au cours des dernières semaines, mais a noté qu’aucune donnée sensible n’avait été consultée. Ces tentatives d’intrusion « ont été initiées à partir du réseau d’un fournisseur de services filaires qui…

L’attaque ‘Nearest Neighbor’ de Fancy Bear utilise le réseau Wi-Fi le plus proche.

Dans une « nouvelle classe d’attaque », le groupe APT russe a compromis une cible à Washington, DC, en utilisant la technique de credential-stuffing sur des réseaux sans fil à proximité, puis en enchaînant les vecteurs de manière ingénieuse et créative, selon les chercheurs.

Attaque de ransomware sur Blue Yonder touche Starbucks, supermarchés

L’incident est typique des menaces accrues auxquelles les organisations sont confrontées pendant les vacances, lorsque la plupart des entreprises réduisent leur effectif opérationnel de sécurité d’environ 50%.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).