Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Recevez les nouveaux articles DCOD directement sur Telegram.

🔔 S’abonner au canal DCODPlusieurs vulnérabilités critiques ont été identifiées dans des infrastructures et applications stratégiques, exposant les systèmes à des risques significatifs. Une faille dans les applications Salesforce, résultant d’erreurs de configuration dans les communautés Salesforce et le framework Lightning, permet une prise de contrôle complète des comptes. Les attaquants peuvent accéder à des informations sensibles, manipuler des données et compromettre des comptes administratifs.

Cisco a signalé l’exploitation active d’une vulnérabilité vieille de dix ans dans son Adaptive Security Appliance (ASA). Identifiée sous la référence CVE-2014-2120, cette faille permet des attaques de type cross-site scripting via la page de connexion WebVPN, compromettant potentiellement la sécurité des utilisateurs.

SailPoint a également découvert une vulnérabilité critique dans son logiciel IdentityIQ, enregistrée comme CVE-2024-10905. Cette faille permet un accès non autorisé aux contenus du répertoire de l’application, affectant les versions 8.2, 8.3 et 8.4. Des correctifs ont été publiés pour remédier à cette vulnérabilité.

Au Japon, le CERT a alerté sur l’exploitation de vulnérabilités zero-day dans les routeurs I-O Data. Ces failles permettent aux attaquants de modifier les paramètres des appareils, d’exécuter des commandes et de désactiver le pare-feu. Les correctifs pour ces vulnérabilités sont attendus pour le 18 décembre 2024, laissant les utilisateurs exposés jusqu’à cette date.

Par ailleurs, Veeam a publié des mises à jour pour corriger une vulnérabilité critique dans sa console Veeam Service Provider (VSPC), identifiée comme CVE-2024-42448. Cette faille, découverte lors de tests internes, pourrait permettre une exécution de code à distance.

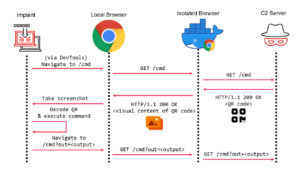

Une nouvelle méthode d’attaque utilisant des QR codes a été identifiée. En affichant un QR code sur une page web, les attaquants peuvent contourner les mécanismes d’isolation du navigateur. Ce code malveillant permet d’extraire des données même lorsque la page est rendue dans un navigateur distant.

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCODEnfin, le groupe Earth Minotaur utilise des vulnérabilités dans l’application WeChat pour déployer des logiciels espions ciblant les communautés ouïghoures et tibétaines. En exploitant le kit Moonshine, ils diffusent le backdoor DarkNimbus sur des appareils Android et Windows, permettant la surveillance des activités et le vol de données.

Les vulnérabilités de la semaine

Nouvelle attaque C2 basée sur les codes QR permet aux pirates informatiques de contourner tous les types de sécurité d’isolation du navigateur

La société de cybersécurité Mandiant a découvert une méthode novatrice pour contourner les technologies d’isolation des navigateurs, une mesure de sécurité largement utilisée conçue pour protéger les utilisateurs contre les attaques basées sur le web telles que le phishing et les logiciels malveillants.

Vulnérabilité des applications Salesforce pouvant permettre une prise de contrôle complète du compte

Une vulnérabilité critique a été découverte dans les applications Salesforce qui pourrait potentiellement permettre une prise de contrôle complète d’un compte. La vulnérabilité, mise au jour lors d’un exercice de test d’intrusion, repose sur des configurations incorrectes au sein des Communautés Salesforce, exploitant en particulier le framework de composants Salesforce Lightning. Les implications…

Cisco met en garde contre l’exploitation d’une vulnérabilité WebVPN ASA vieille de dix ans.

Cisco a mis à jour lundi un avis pour avertir les clients de l’exploitation active d’une faille de sécurité datant de dix ans affectant son Adaptive Security Appliance (ASA). La vulnérabilité, suivie sous le nom de CVE-2014-2120 (score CVSS : 4,3), concerne un cas de validation insuffisante des entrées dans…

Vulnérabilité critique de SailPoint IdentityIQ exposant des fichiers à un accès non autorisé

Une vulnérabilité de sécurité critique a été divulguée dans le logiciel de gestion des identités et des accès (IAM) IdentityIQ de SailPoint, qui permet un accès non autorisé au contenu stocké dans le répertoire de l’application. La faille, suivie sous le nom CVE-2024-10905, a un score CVSS de 10.0, indiquant…

Le Japon met en garde contre les failles zero-day des routeurs IO-Data exploitées dans des attaques.

Le CERT du Japon met en garde contre l’exploitation de vulnérabilités zero-day dans les dispositifs routeurs I-O Data pour modifier les paramètres du dispositif, exécuter des commandes, voire désactiver le pare-feu. […]

Veeam recommande des mises à jour après la découverte d’une vulnérabilité critique.

La vulnérabilité affecte certaines versions de la console du fournisseur de services Veeam qui ne peut être corrigée que par une mise à jour avec le dernier correctif.

‘Earth Minotaur’ exploite les failles de WeChat, envoie des logiciels espions aux Ouïghours.

L’acteur de menace émergent, potentiellement un APT sponsorisé par l’État chinois, utilise le kit d’exploitation connu Moonshine dans des attaques multiplateformes qui distribuent une porte dérobée précédemment non divulguée appelée « DarkNimbus » à des minorités ethniques, y compris les Tibétains.

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕