Le concours Pwn2Own Automotive 2025 a révélé 49 vulnérabilités zero-day, attribuant 886 250 $ aux chercheurs durant trois jours à Tokyo.

Recevez les nouveaux articles DCOD directement sur Telegram.

🔔 S’abonner au canal DCODLe concours Pwn2Own Automotive 2025, organisé par la Zero Day Initiative (ZDI) de Trend Micro, s’est déroulé du 24 au 26 janvier à Tokyo. Cet événement a mis en évidence les vulnérabilités critiques qui touchent les véhicules modernes connectés, avec un total de 49 failles zero-day identifiées. En trois jours, les chercheurs ont exploité ces failles et ont remporté un montant global de 886 250 $ en récompenses.

Un cadre dédié à la recherche en cybersécurité

Pwn2Own est un concours de hacking créé en 2007 qui met au défi les experts en cybersécurité d’exploiter des vulnérabilités zero-day dans divers systèmes technologiques. Ce concours est organisé par la Zero Day Initiative (ZDI), un programme de Trend Micro qui vise à récompenser les chercheurs et à assurer la divulgation responsable des vulnérabilités aux fabricants concernés.

Les règles de l’édition 2025

Pour cette édition, les participants devaient respecter plusieurs règles strictes :

- Tentatives d’exploitation : Chaque chercheur disposait de trois essais de dix minutes maximum chacun, avec une limite totale de trente minutes.

- Cibles désignées : L’événement s’est concentré sur les composants critiques des véhicules connectés, notamment les chargeurs de véhicules électriques, les systèmes d’infodivertissement embarqués et divers systèmes d’exploitation embarqués.

- Récompenses : Les premiers exploits validés bénéficiaient de primes financières, les montants variant selon la complexité et l’impact de la vulnérabilité découverte.

Un focus sur la cybersécurité automobile

L’objectif principal de Pwn2Own Automotive est de mettre en lumière les failles de sécurité qui pourraient compromettre l’intégrité et la sécurité des véhicules modernes. Cette année, les chercheurs ont ciblé des éléments clés tels que :

- Les chargeurs de véhicules électriques

- Les systèmes d’infodivertissement embarqués

- Les systèmes d’exploitation automobiles, comme Android Automotive OS, Automotive Grade Linux et BlackBerry QNX

Ces composants sont des vecteurs d’attaque potentiels qui, s’ils sont exploités de manière malveillante, pourraient mettre en danger la sécurité des conducteurs et des passagers.

Les vulnérabilités les plus marquantes

Lors de cette édition 2025, plusieurs exploits ont été remarqué et notamment :

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCOD- Des chargeurs de véhicules électriques compromis : Le chargeur mural de Tesla a été piraté à deux reprises, mettant en avant des vulnérabilités critiques.

- Des systèmes d’infodivertissement infiltrés : Plusieurs systèmes IVI ont été compromis, permettant l’exécution de code arbitraire à distance.

- Prise de contrôle des systèmes embarqués : Des chercheurs ont réussi à compromettre les systèmes d’exploitation embarqués des véhicules.

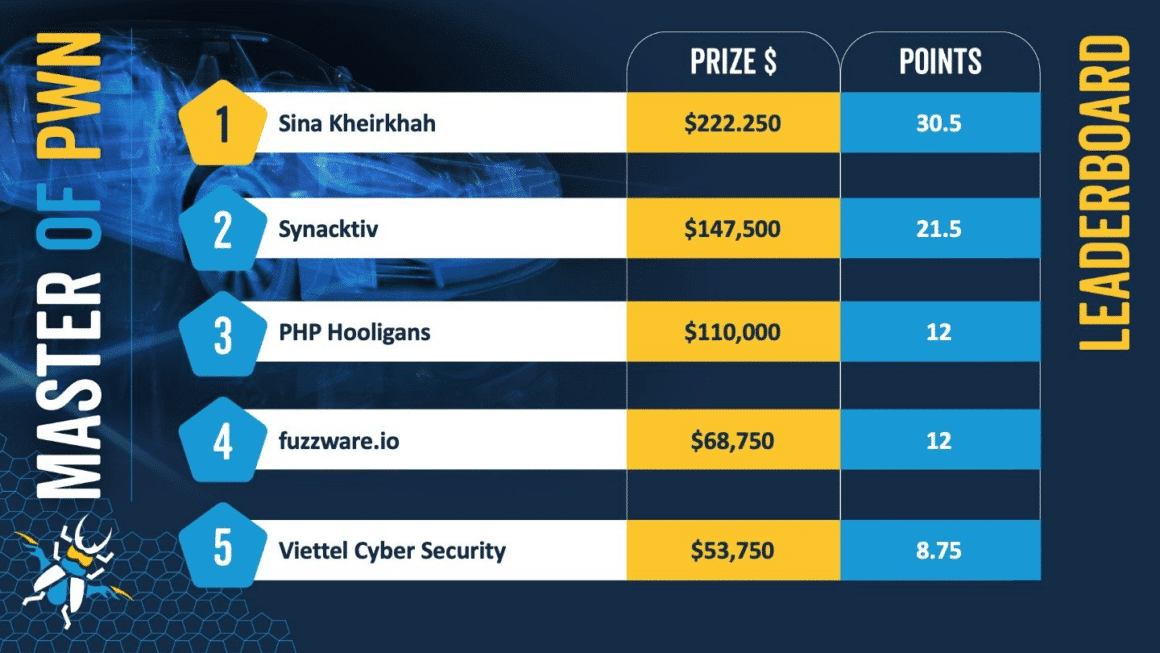

L’équipe Synacktiv et PHP Hooligans font partie des chercheurs les plus récompensés. Sina Kheirkhah de l’équipe Summoning a remporté le titre de « Master of Pwn » avec 30,5 points et 222 250 $ en gains.

Pourquoi ces découvertes sont importantes

Les résultats de Pwn2Own Automotive 2025 rappellent l’importance de renforcer la cybersécurité des véhicules modernes. Pour limiter les risques liés à ces vulnérabilités, il est essentiel d’adopter les bonnes pratiques suivantes :

- Sécurité dès la conception : Appliquer une approche « Security by Design » en intégrant des contrôles de sécurité dès la phase de développement.

- Collaboration avec les experts en cybersécurité : Encourager la divulgation responsable et les programmes de bug bounty.

- Mises à jour et correctifs fréquents : Déployer régulièrement des mises à jour pour réduire les failles exploitables.

Alors que les véhicules connectés deviennent de plus en plus omniprésents, ces événements contribuent bien sûr à améliorer la sécurité de leurs composants numériques.

Pour en savoir plus

Zero Day Initiative — Pwn2Own Automotive 2025 – Troisième jour et résultats finaux

Bienvenue au troisième et dernier jour de Pwn2Own Automotive 2025. Au cours des deux derniers jours, nous avons attribué 718 250 $ pour 39 0-days uniques. Sina Kheirkhah a une avance confortable pour Master of Pwn, mais tout peut arriver. Voici un aperçu des résultats d’aujourd’hui…

Les participants au concours Pwn2Own Automotive 2025 ont gagné 886 250 $

Le concours de hacking Pwn2Own Automotive 2025 s’est terminé et les participants ont gagné 886 250 $ après avoir démontré 49 failles zero-day. Le concours de hacking Pwn2Own Automotive 2025 s’est terminé et les participants ont gagné 886 250 $ après avoir démontré 49 failles zero-day. Sina Kheirkhah (@SinSinology)…

Le chargeur de véhicule électrique Tesla a été piraté deux fois lors du deuxième jour de Pwn2Own à Tokyo

Des chercheurs en sécurité ont piraté le chargeur de véhicule électrique Wall Connector de Tesla à deux reprises le deuxième jour du concours de piratage Pwn2Own Automotive 2025. […]

(Re)découvrez également:

La Tesla Model 3 piratée en moins de 2 minutes lors du dernier concours Pwn2Own

Des chercheurs ont démontré deux exploits distincts contre la Tesla Model 3 la semaine passée lors du concours de piratage Pwn2Own à Vancouver

Vulnérabilité critique dans Subaru Starlink : des millions de véhicules menacés

Une vulnérabilité critique a été découverte dans Subaru Starlink, permettant le contrôle à distance de millions de véhicules.

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕