DeepSeek, une startup chinoise d’IA, fait face à des préoccupations de cybersécurité après une fuite de données sensibles importante.

Un modèle d’intelligence artificielle prometteur mais controversé

DeepSeek, une startup chinoise spécialisée dans l’intelligence artificielle, suscite depuis peu une attention particulière. Avec son modèle DeepSeek-R1, elle ambitionne de rivaliser avec les leaders du secteur, offrant des performances comparables à un coût réduit. Toutefois, son ascension rapide soulève des inquiétudes, notamment en matière de cybersécurité et de protection des données.

De nombreuses entreprises et spécialistes craignent que les technologies de DeepSeek ne soient exploitées à des fins de surveillance ou d’espionnage, en particulier compte tenu des réglementations chinoises sur la collecte de données. Cette appréhension a conduit plusieurs organisations à restreindre l’accès à cette IA, par précaution contre les risques de fuite d’informations sensibles.

Une base de données exposée et des informations sensibles compromises

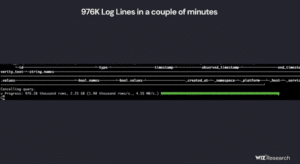

Récemment, une faille de sécurité majeure a été découverte dans les systèmes de DeepSeek. Une base de données contenant plus d’un million d’enregistrements a été laissée en accès libre, exposant des discussions, des identifiants API et d’autres informations internes sensibles. Cette fuite a été repérée par des chercheurs en cybersécurité qui ont alerté l’entreprise. DeepSeek a réagi rapidement en restreignant l’accès, mais il demeure incertain si des acteurs malveillants ont pu exploiter ces données avant leur sécurisation.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Cet incident met en évidence les défis de sécurité posés par l’adoption rapide de technologies IA, en particulier lorsque leur déploiement précède la mise en place de protocoles de sécurité robustes.

Des mécanismes de contournement et de jailbreak inquiétants

Outre les problèmes de protection des données, DeepSeek fait face à une autre menace : la possibilité de contournement de ses systèmes de sécurité via des attaques de jailbreak. Des chercheurs en sécurité ont identifié des vulnérabilités permettant d’obtenir des réponses non filtrées, contournant ainsi les restrictions mises en place pour limiter les abus.

Ce type de faille expose non seulement les utilisateurs à des risques de désinformation, mais également à des utilisations malveillantes, telles que la génération de contenus illégaux ou dangereux. La communauté de la cybersécurité recommande une surveillance active de ces vulnérabilités et la mise en place de correctifs rapides.

Réactions et précautions adoptées par les entreprises

Face à ces enjeux, plusieurs grandes entreprises et administrations ont pris des mesures drastiques pour limiter l’usage de DeepSeek. Certaines organisations ont bloqué l’accès à l’outil, citant des risques liés à la souveraineté numérique et la protection des données sensibles. D’autres préconisent une approche plus prudente, impliquant des audits de sécurité avant toute adoption.

Cette méfiance s’inscrit dans un contexte plus large de tensions géopolitiques autour de l’IA, où la confiance envers les technologies émergentes joue un rôle clé dans leur adoption.

Pour en savoir plus

Le jailbreak DeepSeek révèle l’intégralité de son système

Nous savons désormais exactement comment DeepSeek a été conçu pour fonctionner, et nous avons peut-être même un indice sur son scandale très médiatisé avec OpenAI.

La base de données DeepSeek a exposé des informations hautement sensibles

La plateforme d’IA chinoise DeepSeek a dévoilé publiquement deux bases de données contenant des informations extrêmement sensibles sur les utilisateurs et le backend. Wiz Research a découvert une base de données ClickHouse accessible au public appartenant à DeepSeek, exposant l’historique des conversations, les clés secrètes et les détails du backend.

Des centaines d’entreprises bloquent DeepSeek en raison des risques liés aux données chinoises

Certaines entreprises bloquent DeepSeek par crainte que leurs données finissent entre les mains du gouvernement chinois.

(Re)découvrez également:

Une vulnérabilité de ChatGPT ouvre la porte à des attaques DDoS

Une vulnérabilité dans l’API de ChatGPT pourrait mener à des attaques DDoS, nécessitant des mesures de sécurité pour prévenir ces abus.

Connaissez-vous WormGPT? le chatGPT des cybercriminels

La tendance se confirme: les acteurs malveillants construisent et améliorent leur attaque grâce à l’intelligence artificielle générative

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).