La cybercriminalité liée aux cryptomonnaies augmente, avec des fraudes sophistiquées et une exploitation croissante des stablecoins par les criminels.

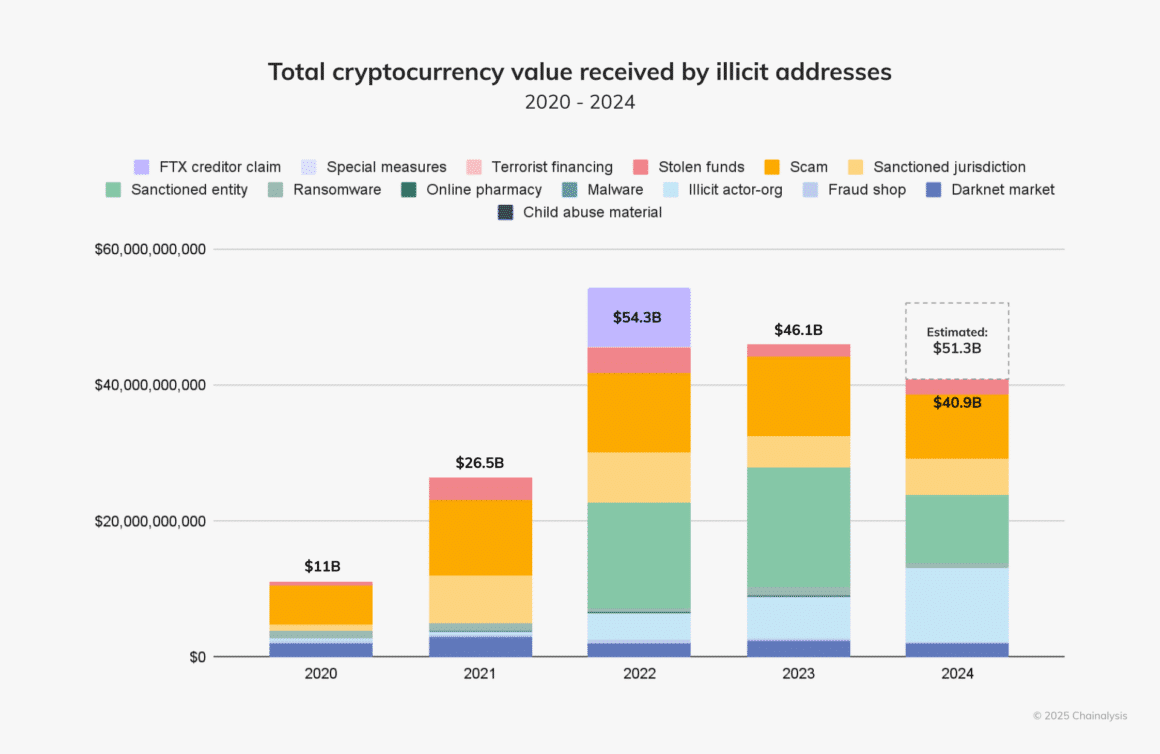

Selon le rapport annuel de Chainalysis sur la cybercriminalité liée aux cryptomonnaies en 2025, les activités illicites exploitant ces actifs numériques continuent de croître de manière désolante.

La professionnalisation des cybercriminels se traduit par une augmentation des fraudes, des attaques par ransomwares et des stratégies de blanchiment d’argent toujours plus sophistiquées. Ces tendances soulignent la nécessité pour les professionnels de la cybersécurité de renforcer leur vigilance et leurs stratégies de prévention.

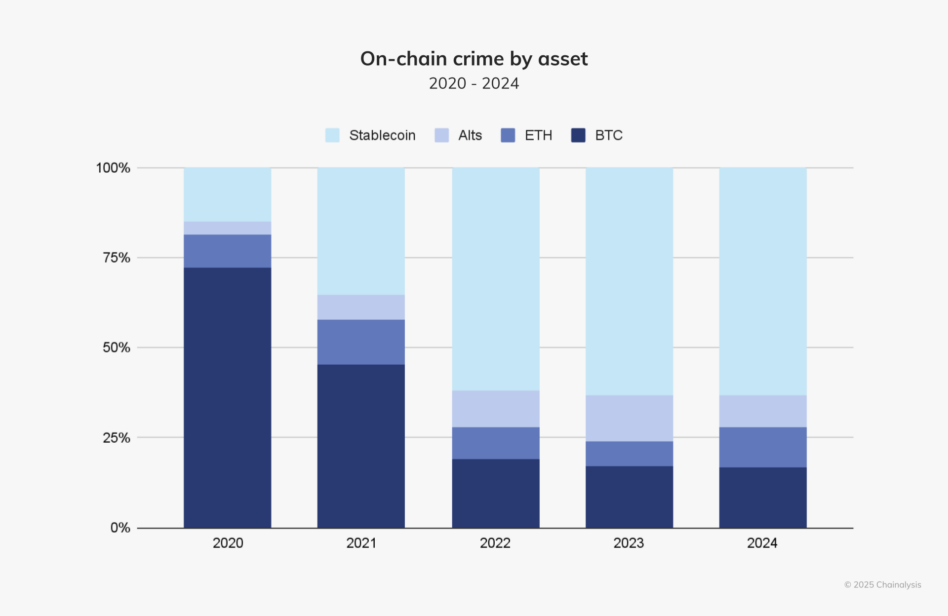

La domination des stablecoins dans les transactions illicites

Les stablecoins, notamment l’USDT (Tether), sont devenus les actifs prédominants dans les transactions illicites, représentant 63 % du volume total en 2024. Leur stabilité et leur liquidité en font un choix idéal pour les criminels cherchant à éviter la volatilité du Bitcoin tout en facilitant des transactions transfrontalières. Cette adoption massive reflète un changement structurel dans l’utilisation des cryptomonnaies par les cybercriminels.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La prolifération de plateformes facilitant ces transactions, comme Huione Guarantee, illustre cette tendance. Cette place de marché illicite, en pleine expansion, fournit des services allant du blanchiment d’argent à la création de faux profils et à l’utilisation de technologies de deepfake. Cette évolution pose un défi majeur aux autorités et aux experts en cybersécurité, qui doivent adapter leurs outils de surveillance et de lutte contre ces nouvelles formes de criminalité.

L’essor des fraudes et arnaques basées sur l’intelligence artificielle

Les escroqueries en ligne sont devenues plus sophistiquées grâce à l’intégration de l’intelligence artificielle. Les stratagèmes tels que le « pig butchering » continuent de se répandre, ciblant des victimes par le biais de réseaux sociaux et d’applications de messagerie. Ces escroqueries impliquent des contacts prolongés avec les victimes, créant une relation de confiance avant de les inciter à investir dans des plateformes frauduleuses.

Par ailleurs, l’utilisation de l’IA permet de personnaliser les attaques, rendant les escroqueries plus difficiles à identifier et à contrer. Cette industrialisation des fraudes en ligne met en évidence la nécessité d’améliorer les capacités de détection et de formation des utilisateurs pour mieux prévenir ces menaces.

Les ransomwares : une menace persistante mais en mutation

Les attaques par ransomwares restent une menace majeure, mais la dynamique des paiements a changé. En 2024, une baisse de 35 % des paiements de rançons a été observée, résultant en partie d’une meilleure coopération internationale et d’une sensibilisation accrue des entreprises et des institutions. Cependant, les cybercriminels adaptent leurs stratégies en diversifiant leurs tactiques d’extorsion et en exploitant des vulnérabilités plus ciblées.

Les attaquants accélèrent également leurs opérations en raccourcissant le délai entre l’intrusion et l’exfiltration des données, compliquant ainsi les interventions en temps réel. Cette évolution pousse les entreprises à renforcer leurs protocoles de réponse aux incidents et à mettre en place des stratégies de sauvegarde plus résilientes.

Le financement des groupes extrémistes par les cryptomonnaies

Comme relevé précédemment, l’utilisation des cryptomonnaies par des groupes extrémistes pour contourner les systèmes bancaires traditionnels est en augmentation. Bien que le volume global des dons en cryptomonnaies ait diminué, une hausse significative a été observée en Europe, en particulier parmi des groupes prônant des idéologies extrémistes.

Ces organisations exploitent les cryptomonnaies pour financer leurs activités tout en évitant la surveillance financière conventionnelle. Les autorités et les experts en cybersécurité doivent intensifier leurs efforts pour suivre ces flux financiers et mettre en place des contre-mesures adaptées.

Pour en savoir plus

Tendances de la crypto-criminalité en 2025 selon Chainalysis

Ces dernières années, la cryptomonnaie est devenue de plus en plus courante. Bien que les activités illicites sur la chaîne de blocs tournaient auparavant principalement autour de la cybercriminalité, la cryptomonnaie est désormais également utilisée pour financer et faciliter toutes sortes de menaces, allant de la sécurité nationale à la protection des consommateurs.

(Re)découvrez également:

Cryptomonnaies : une augmentation inquiétante des dons aux groupes extrémistes

L’usage des cryptomonnaies par des groupes extrémistes en Europe augmente et facilite leur financement et contournant les régulations financières.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.