La cybermenace des rançongiciels évoluent dans le cloud et nécessite une approche de sécurité « zéro confiance » et gestion stricte des accès.

L’évolution des menaces de rançongiciels dans le cloud

Les attaques par rançongiciel continuent d’évoluer, ciblant de plus en plus les environnements cloud. La sophistication des cybercriminels se traduit par des tactiques avancées, exploitant les failles de configuration et les identités compromises.

Comme le souligne le rapport « Threat Horizons H1 2025 » référencé ci-dessous, les tactiques employées évoluent, avec une préférence accrue pour l’exfiltration de données plutôt que leur chiffrement. Cette tendance augmente ainsi les risques d’extorsion. De plus, les acteurs malveillants utilisent de plus en plus des services de Ransomware-as-a-Service (RaaS), facilitant la prolifération des attaques et rendant leur attribution plus difficile.

L’approche « zéro confiance » s’impose comme un modèle efficace pour limiter les risques d’intrusion. Elle repose sur une vérification stricte des identités et des accès, rendant plus difficile l’exploitation des systèmes par des attaquants. Par ailleurs, la surveillance des journaux de sécurité dans Google Cloud permet d’identifier précocement les activités suspectes et d’agir en conséquence.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

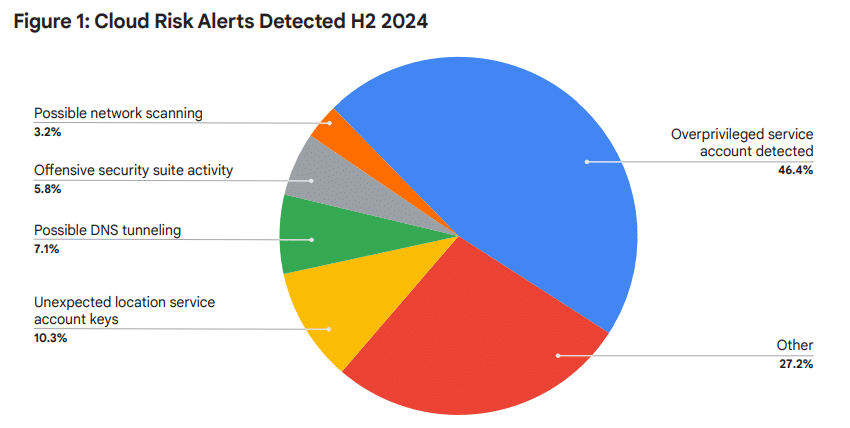

Le rapport met aussi en avant la menace croissante des comptes de service à privilèges élevés. Près de 46,4 % des alertes de sécurité récentes concernent l’exploitation de ces comptes pour un mouvement latéral malveillant. L’utilisation excessive de permissions non nécessaires expose davantage les organisations aux attaques.

La menace des bases de données compromises

Le rapport « Threat Horizons H1 2025 » souligne l’augmentation des attaques contre les bases de données cloud, qui constituent une cible de choix pour les cybercriminels. Ces attaquants exploitent des failles de configuration et des identifiants faibles pour accéder à des informations sensibles, facilitant l’exfiltration de données et les demandes de rançon.

En particulier, les bases de données mal configurées et accessibles publiquement sont les plus vulnérables. L’exploitation de vulnérabilités logicielles et le recours à des techniques telles que l’injection SQL sont des méthodes courantes pour compromettre ces ressources critiques.

Google Cloud recommande en priorité de limiter l’exposition des bases de données, d’activer des mécanismes de journalisation et de surveillance avancée, et d’appliquer le principe du moindre privilège sur les accès aux données critiques. De plus, il est essentiel de restreindre les connexions via des réseaux privés et d’appliquer des mesures de protection comme le chiffrement des données en transit et au repos.

L’importance de la gestion des identités et des accès

Le rapport met en évidence l’importance de la gestion des identités et des accès pour renforcer la sécurité cloud. Les attaquants exploitent de plus en plus les identités compromises pour contourner les contrôles de sécurité traditionnels. L’utilisation de l’authentification multifactorielle (MFA) et la surveillance des accès inhabituels sont des pratiques recommandées pour réduire ces risques.

Les techniques de contournement des MFA, comme le phishing avancé et les attaques basées sur la fatigue MFA, nécessitent une vigilance accrue. Google Cloud conseille de privilégier les solutions d’authentification résistantes au phishing et de mettre en place une politique stricte de gestion des accès basée sur les comportements des utilisateurs.

En résumé, zéro confiance et bonne gestion

Face à la montée en puissance des rançongiciels et aux défis liés à l’IA générative, il est crucial d’adopter une stratégie de sécurité adaptée. La combinaison d’une approche « zéro confiance », d’une surveillance proactive des journaux, d’une gestion rigoureuse des comptes de service et d’une exploitation maîtrisée de l’IA permet de renforcer la résilience des infrastructures cloud. L’accent doit être mis sur la sécurisation des identités, la limitation des permissions inutiles et l’amélioration continue des stratégies de défense.

Pour en savoir plus

Perspectives des CISO du Cloud : comment la sécurité du Cloud peut s’adapter aux menaces de ransomware d’aujourd’hui

Bienvenue dans la deuxième édition de Cloud CISO Perspectives pour janvier 2025. Iain Mulholland, directeur principal de l’ingénierie de sécurité, partage ses réflexions sur l’état des ransomwares dans le cloud à partir de notre nouveau rapport Threat Horizons. Les recherches et les renseignements contenus dans le rapport devraient…

(Re)découvrez également:

Les quatre piliers de la gestion des risques en IA selon la Cloud Security Alliance

Le cadre de gestion des risques des modèles d’IA de la Cloud Security Alliance se concentre sur quatre piliers pour atténuer les risques d’utilisation de l’IA tout en améliorant la transparence.

API, Le risque qui explose avec le Cloud

Selon une enquête menée par Google Cloud, les problèmes de sécurité des API les plus préoccupants sont les erreurs de configuration, les API ou leurs composants obsolètes, ainsi que les spams ou les robots malveillants.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.