Voici le résumé des vulnérabilités les plus critiques découvertes la semaine passée.

Le résumé de la semaine

La semaine écoulée a été marquée par la découverte de plusieurs vulnérabilités critiques affectant des logiciels largement utilisés.

Des chercheurs ont révélé 46 failles de sécurité dans des onduleurs solaires de fournisseurs majeurs tels que Sungrow, Growatt et SMA, pouvant permettre à des attaquants de prendre le contrôle des dispositifs et d’exécuter du code à distance, compromettant ainsi la stabilité des réseaux électriques.

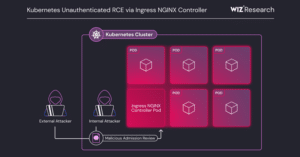

Par ailleurs, une vulnérabilité d’exécution de code à distance (RCE) a été identifiée dans Splunk Enterprise et Splunk Cloud Platform, permettant à des utilisateurs à faible privilège d’exécuter du code arbitraire via le téléchargement de fichiers malveillants. Une autre faille critique a été détectée dans le contrôleur Ingress NGINX pour Kubernetes, exposant potentiellement plus de 6 500 clusters à des attaques RCE non authentifiées.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les navigateurs web ont également été ciblés. Mozilla a publié des correctifs pour une vulnérabilité critique dans Firefox, similaire à une faille zero-day récemment corrigée dans Chrome, qui permettait une évasion de la sandbox. Google a, de son côté, corrigé une vulnérabilité zero-day dans Chrome, exploitée dans le cadre de campagnes d’espionnage ciblant des médias et des organisations gouvernementales russes.

Les outils de communication n’ont pas été épargnés. WhatsApp a corrigé une faille de sécurité majeure, exploitée par un logiciel espion pour installer des logiciels malveillants sur les appareils des utilisateurs sans aucune interaction de leur part. Cette vulnérabilité, de type zero-click, zero-day, a été utilisée pour cibler des journalistes et des activistes.

Des incidents liés à des erreurs humaines ont également été signalés. Cloudflare a attribué une panne de service généralisée à une erreur de rotation des identifiants, résultant de la mauvaise application de paramètres lors de la mise à jour des informations d’authentification. L’incident a entraîné des perturbations importantes des services R2, Cache Reserve, Images, Stream, Vectorize, Email Security, Billing, Key Transparency Auditor et Log Delivery.

Par ailleurs, Microsoft a signalé que son service de signature de confiance était exploité pour signer du code malveillant avec des certificats de courte durée. Des chercheurs ont également mis en évidence une vulnérabilité dans VMware Tools pour Windows, permettant un contournement de l’authentification. Concernant les outils de développement web, une faille critique a été révélée dans Next.js, permettant aux attaquants de contourner les contrôles d’autorisation.

Enfin, le National Institute of Standards and Technology (NIST) rencontre des difficultés croissantes pour traiter le nombre croissant de vulnérabilités et expositions communes (CVE) dans la base de données nationale des vulnérabilités (NVD). L’augmentation des soumissions de CVE et la réduction des financements ont exacerbé le problème, entraînant un retard important dans l’analyse des vulnérabilités.

Un développeur a, quant à lui, réussi à casser le chiffrement du ransomware Akira en utilisant des GPU cloud en quelques heures. Vivaldi à intégré Proton VPN directement dans le navigateur pour lutter contre le pistage en ligne.

Les vulnérabilités de la semaine

SquareX révèle un ransomware natif du navigateur qui met des millions de personnes en danger

SquareX a révélé des vulnérabilités majeures dans les navigateurs, telles que les extensions polymorphes et le syncjacking du navigateur , et émet désormais un avertissement fort sur l’émergence de ransomwares natifs du navigateur.

WhatsApp corrige une faille de sécurité exploitée par un logiciel espion

WhatsApp a récemment corrigé une faille de sécurité majeure qui servait à installer des logiciels espions sur les appareils des utilisateurs. Cette faille, appelée « vulnérabilité zero-click, zero-day », permettait aux pirates d’accéder aux téléphones sans que l’utilisateur ait besoin de cliquer. Les experts en sécurité…

Cloudflare attribue la récente interruption de service à une erreur de rotation du mot de passe

Le 21 mars 2025, une erreur de rotation des identifiants a entraîné des interruptions de service généralisées sur plusieurs produits Cloudflare, affectant les clients du monde entier pendant plus d’une heure. L’entreprise a révélé que 100 % des opérations d’écriture et environ 35 % des opérations de lecture sur sa plateforme R2…

Vulnérabilité RCE de Splunk : les attaquants peuvent exécuter du code arbitraire via le téléchargement de fichiers

Splunk a publié des correctifs pour corriger une vulnérabilité d’exécution de code à distance (RCE) de haute gravité affectant Splunk Enterprise et Splunk Cloud Platform. Cette vulnérabilité, identifiée comme CVE-2025-20229, pourrait permettre à un utilisateur disposant de faibles privilèges d’exécuter du code arbitraire en téléchargeant des fichiers malveillants. Cette vulnérabilité existe…

Nouvelles failles de sécurité détectées dans VMware Tools et CrushFTP : risque élevé, aucune solution de contournement

Broadcom a publié des correctifs de sécurité pour corriger une faille de sécurité très grave dans VMware Tools pour Windows, susceptible d’entraîner un contournement de l’authentification. Identifiée sous la référence CVE-2025-22230, cette vulnérabilité est classée 7,8 sur dix points selon le système CVSS (Common Vulnerability Scoring System).

Mozilla corrige un bug critique de Firefox similaire à la récente vulnérabilité zero-day de Chrome

Mozilla a publié des mises à jour pour corriger une faille de sécurité critique affectant son navigateur Firefox pour Windows, quelques jours seulement après que Google a corrigé une faille similaire dans Chrome, activement exploitée comme une faille zero-day. La vulnérabilité de sécurité, CVE-2025-2857, a…

Des chercheurs découvrent 46 défauts critiques dans les onduleurs solaires de Sungrow, Growatt et SMA

Des chercheurs en cybersécurité ont révélé 46 nouvelles failles de sécurité dans les produits de trois fournisseurs d’onduleurs solaires, Sungrow, Growatt et SMA, qui pourraient être exploitées par un acteur malveillant pour prendre le contrôle d’appareils ou exécuter du code à distance, posant ainsi de graves risques pour…

Google corrige la faille zero-day de Chrome exploitée dans une campagne d’espionnage

Google a corrigé une vulnérabilité zero-day de haute gravité dans Chrome, exploitée pour échapper au sandbox du navigateur et déployer des logiciels malveillants dans des attaques d’espionnage ciblant les médias russes et les organisations gouvernementales. […]

Vivaldi intègre Proton VPN dans le navigateur pour lutter contre le suivi Web

Vivaldi a annoncé l’intégration de Proton VPN directement dans son navigateur sans nécessiter de téléchargement de modules complémentaires ou d’activation de plugins, permettant aux utilisateurs de protéger gratuitement leurs données contre la surveillance des « Big Tech ». […]

Le NIST peine à éliminer l’arriéré croissant de CVE dans la base de données nationale officielle des vulnérabilités

En mars 2025, le National Institute of Standards and Technology (NIST) continue de faire face à des difficultés croissantes pour traiter l’arriéré croissant de vulnérabilités et d’expositions courantes (CVE) dans la base de données nationale des vulnérabilités (NVD). Malgré les efforts déployés pour éliminer cette accumulation,…

Une vulnérabilité critique du contrôleur NGINX permet l’exécution de commandes à distance sans authentification.

Un ensemble de cinq failles de sécurité critiques ont été révélées dans le contrôleur Ingress NGINX pour Kubernetes qui pourraient entraîner l’exécution de code à distance non authentifié, mettant plus de 6 500 clusters en danger immédiat en exposant le composant à l’Internet public.

Une faille critique dans Next.js permet aux pirates de contourner l’autorisation

Une vulnérabilité de gravité critique a été découverte dans le framework de développement Web open source Next.js, permettant potentiellement aux attaquants de contourner les contrôles d’autorisation. […]

Le service Microsoft Trust Signing utilisé abusivement pour signer du code malveillant

Les cybercriminels abusent de la plateforme Trusted Signing de Microsoft pour signer le code des exécutables de logiciels malveillants avec des certificats de courte durée de trois jours. […]

Un développeur brise le cryptage du ransomware Akira en quelques heures à l’aide de GPU cloud

Yohanes Nugroho, un programmeur indonésien qui travaille sur des projets de codage personnels pendant son temps libre, a développé un « décrypteur » pour le rançongiciel Akira. Cet outil utilise une approche novatrice pour résoudre un problème mathématique complexe, exploitant le parallélisme élevé des algorithmes modernes.

(Re)découvrez la semaine passée:

Les vulnérabilités à suivre (24 mar 2025)

Découvrez les principales vulnérabilités à suivre cette semaine du 24 mars 2025

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.