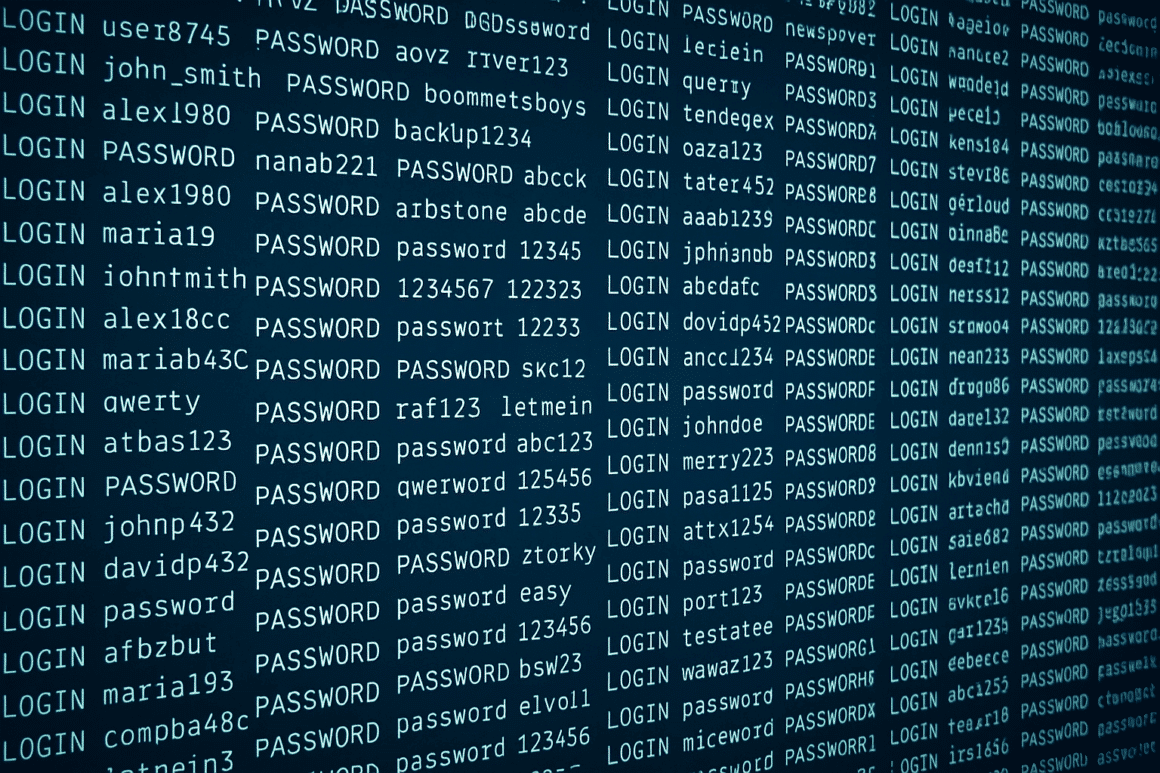

Une base en accès libre révèle 184 millions d’identifiants volés, confirmant l’ampleur des fuites liées aux infostealers et services MaaS.

Une base de données massive accessible à tous

47,42 Go de données en texte clair. C’est ce qu’a révélé le chercheur en cybersécurité un chercheur en cybersécurité en découvrant une base de données exposée publiquement, sans mot de passe ni chiffrement. Elle contenait plus de 184 millions d’identifiants et mots de passe associés à des comptes sur des services très variés : Microsoft, Facebook, Google, Instagram, Netflix, PayPal, mais aussi des portails gouvernementaux de 29 pays.

La base était organisée avec précision : chaque enregistrement mentionnait le type de compte, une URL vers le service concerné et des identifiants en texte clair, souvent accompagnés du terme « senha » (mot de passe en portugais). Des tests de vérification ont permis de confirmer l’authenticité de certains identifiants, plusieurs victimes ayant reconnu l’utilisation de ces mots de passe.

Infostealers et services MaaS : une chaîne bien huilée

L’analyse du contenu suggère fortement que ces données proviennent de campagnes massives d’infostealers – ces malwares furtifs conçus pour aspirer des identifiants depuis les navigateurs, clients mails ou applications de messagerie.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Leur mode de fonctionnement ? Ils s’exécutent en quelques secondes, extraient les données sensibles et s’autodétruisent sans laisser de traces. Ils s’appuient souvent sur des modèles de « Malware-as-a-Service » (MaaS), facilitant la revente des données dérobées via le dark web ou des canaux chiffrés comme Telegram.

Les traces laissées dans la base exposée correspondent aux formats généralement exploités par ces infostealers : extraction structurée, identifiants complets, jetons d’authentification, cookies de session. Une arme redoutable pour accéder à des comptes sans même devoir passer par un mot de passe.

Des risques majeurs pour les individus et les organisations

Les impacts de cette fuite sont multiples. En premier lieu, le risque de credential stuffing : les attaquants utilisent des scripts automatisés pour tester les combinaisons email/mot de passe sur différents services, espérant que les utilisateurs aient réutilisé leurs identifiants.

Les conséquences possibles ? Prises de contrôle de comptes personnels, compromission de boîtes mails professionnelles, accès frauduleux à des plateformes internes, voire espionnage économique ou accès à des réseaux gouvernementaux. Certaines adresses e-mail contenues dans la base étaient associées à des domaines « .gov », posant un véritable enjeu de sécurité nationale.

L’opérateur de la base reste inconnu. L’hébergeur World Host Group a coupé l’accès suite à la notification du chercheur, mais sans identité claire du responsable, difficile d’estimer l’ampleur des fuites secondaires. La base a-t-elle déjà été copiée, diffusée ? Rien ne permet de l’exclure.

Bonnes pratiques face aux fuites de données

Ce type d’incident rappelle l’urgence d’adopter des réflexes de sécurité à tous les niveaux. Pour les particuliers, la première étape consiste à comprendre pourquoi ces pratiques sont essentielles. Réutiliser un mot de passe, même robuste, sur plusieurs services expose l’utilisateur à un effet domino : si un seul site est compromis, tous les comptes utilisant ces identifiants le sont aussi.

Un gestionnaire de mots de passe permet de générer et stocker des mots de passe uniques et complexes pour chaque service, sans effort de mémorisation. Il existe des versions gratuites et faciles d’utilisation pour tous les appareils.

La double authentification (2FA) ajoute une couche de sécurité indispensable : même si un mot de passe est volé, l’accès au compte nécessitera un code temporaire envoyé sur un second canal, comme une application mobile ou un SMS. Son activation est souvent simple, via les paramètres de sécurité du compte. En combinant ces mesures, les utilisateurs peuvent drastiquement réduire les risques liés aux fuites de données.

Pour les entreprises, il est crucial de déployer des solutions EDR (Endpoint Detection & Response), des outils avancés capables d’identifier les comportements anormaux qui signalent une compromission en cours ou imminente. Ces systèmes peuvent détecter l’activité typique des infostealers, comme l’exfiltration rapide de données, et déclencher des alertes ou des réponses automatisées.

Il est également essentiel de formaliser une politique de rotation des identifiants. Cela signifie changer régulièrement les mots de passe des comptes critiques, notamment ceux ayant accès à des systèmes sensibles. Cette mesure limite la durée d’exploitation potentielle d’un identifiant compromis.

Les audits de sécurité doivent être planifiés périodiquement pour analyser les accès, les anomalies, et la conformité aux politiques internes. Cela inclut aussi la surveillance des comptes inactifs ou surutilisés, souvent négligés mais prisés par les attaquants. Intégrer ces pratiques au quotidien permet de bâtir une posture de sécurité résiliente et proactive.

Les responsables de la sécurité doivent considérer ces fuites non pas comme des incidents isolés, mais comme les symptômes d’une menace systémique : la compromission de l’identité numérique reste l’un des vecteurs d’attaque les plus rentables pour les cybercriminels.

Pour en savoir plus

Des pirates informatiques exposent 184 millions de mots de passe d’utilisateurs via Open Directory

Un incident majeur de cybersécurité a été révélé après que le chercheur Jeremiah Fowler a découvert une base de données accessible au public contenant 184 162 718 identifiants et mots de passe uniques, soit un total de 47,42 Go de données d’identification brutes. Les enregistrements exposés contenaient des informations sensibles telles que des adresses e-mail, des noms d’utilisateur, des mots de passe, etc.

Une violation massive de données expose 184 millions de mots de passe pour Google, Microsoft, Facebook et plus encore

Le fichier n’était pas chiffré. Pas de protection par mot de passe. Pas de sécurité. Juste un fichier texte contenant des millions de données sensibles.

(Re)découvrez également:

Les « infostealers », une cybermenace à reconsidérer

Un infostealer est un type de logiciel malveillant conçu pour voler des informations confidentielles

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).