Découvrez comment le nouveau cadre de Unit 42 souhaite améliorer l’attribution des menaces avec une méthodologie rigoureuse pour identifier les acteurs malveillants.

L’attribution d’une cyberattaque est un exercice traditionnellement considéré comme plus proche de l’art que de la science. Pour répondre à cette problématique, l’équipe de renseignement sur les menaces et de recherche en sécurité de Palo Alto Networks, connue sous le nom de Unit 42, a développé une approche systématique. Comme le détaille leur publication, ce cadre permet de passer de l’observation d’activités suspectes à la désignation formelle d’un acteur malveillant avec des niveaux de confiance définis, apportant ainsi une clarté indispensable aux décideurs.

Identifier de manière fiable les acteurs malveillants est une tâche d’une immense complexité, car le cyberespace offre un anonymat relatif et de multiples possibilités de dissimulation. Les attaquants déploient des techniques de fausses bannières (« false flags »), plantant délibérément des indices trompeurs pour faire accuser un autre groupe ou une autre nation.

De plus, de nombreux acteurs, qu’ils soient étatiques ou criminels, utilisent les mêmes outils en libre accès et les mêmes infrastructures compromises, ce qui brouille les pistes et rend leur différenciation difficile. L’attribution repose donc rarement sur une preuve unique et irréfutable, mais plutôt sur la convergence d’un faisceau d’indices techniques et contextuels. Ce processus exige une prudence extrême, car une attribution publique erronée peut avoir des conséquences diplomatiques et stratégiques significatives.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les fondations d’une attribution rigoureuse

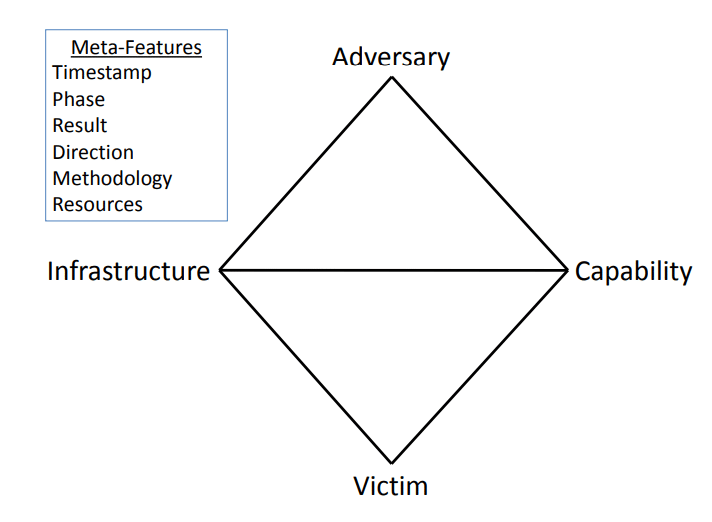

Pour transformer l’attribution en une discipline scientifique, il est impératif d’adopter un cadre d’analyse formel. Le fondement d’une telle méthode, proposée par Unit 42, repose sur des modèles éprouvés comme le Diamond Model of Intrusion Analysis, qui structure l’analyse autour de quatre axes interdépendants : l’adversaire, son infrastructure, ses capacités et ses victimes.

Un autre pilier essentiel est l’intégration d’un système d’évaluation de la preuve, tel que le système Admiralty. Ce dernier assigne à chaque information collectée un double score : la fiabilité de la source et la crédibilité de l’information elle-même. Par exemple, des données de télémétrie internes peuvent être considérées comme très fiables, tandis qu’une adresse IP, par nature volatile, aura une crédibilité par défaut plus faible qu’un hash de fichier malveillant. Cette méthodologie d’évaluation permet aux analystes d’ajuster les scores en fonction du contexte, garantissant une pondération juste des preuves.

De l’amas d’activités à l’acteur nommé : une progression méthodique

Le processus d’attribution est un parcours progressif qui se déroule en plusieurs étapes distinctes, chacune correspondant à un niveau de confiance croissant.

La première étape consiste à créer des « activity clusters » (ou amas d’activités). Il s’agit de regrouper des événements qui semblent liés, par le partage d’indicateurs de compromission (IoC) ou l’utilisation de TTP (Tactiques, Techniques et Procédures) similaires. Ces TTP décrivent le mode opératoire de l’attaquant : ses tactiques représentent l’objectif général (par exemple, l’exfiltration de données), ses techniques sont les méthodes utilisées pour atteindre cet objectif (comme l’utilisation d’un logiciel malveillant spécifique), et ses procédures sont les étapes précises et la séquence de ces actions. L’analyse de ces TTP permet de déceler des habitudes, même si l’identité de l’attaquant reste inconnue.

Lorsque l’analyse suggère avec une forte probabilité qu’un seul et même acteur est à l’origine des activités observées sur une période prolongée, le cluster peut être promu au statut de « temporary threat group » (ou groupe de menace temporaire). Cette étape intermédiaire permet un suivi plus ciblé.

Enfin, la promotion au statut d’« acteur nommé » est l’aboutissement du processus. Cette désignation n’intervient que lorsque des preuves irréfutables, issues de sources multiples et fiables, permettent de lier l’activité à un groupe avec un très haut niveau de confiance.

L’analyse multicritère au cœur du processus

La promotion d’une activité suspecte à travers les différents niveaux d’attribution repose sur une analyse approfondie de multiples facettes de la menace. L’examen des TTP va au-delà de la simple classification générale ; il se concentre sur les détails procéduraux, les outils spécifiques et leurs configurations. L’analyse de l’infrastructure et de l’outillage explore les relations entre les éléments, comme les hébergeurs partagés ou les similitudes dans le code des malwares.

La véritable cybercriminalité: Manuel juridique du cybercrime essai de cybercriminologie

Pédophilie, terrorisme, sectes satanistes, hacking, carding, drogues, armes…Découvrez la véritable cybercriminalité tel un cybercriminel membre des pires blackmarkets du darkweb grâce aux illustrations et explications détaillées de cybercriminologie.

🛒 Le lien ci-dessus est affilié : en commandant via ce lien, vous soutenez la veille DCOD sans frais supplémentaires 🙏

La « victimologie » est tout aussi cruciale. Il s’agit de comprendre les motifs derrière le choix des cibles : s’agit-il d’un ciblage opportuniste ou d’une campagne délibérée ? L’analyse temporelle, qui consiste à corréler le calendrier des attaques avec des événements géopolitiques, peut également fournir un contexte précieux. D’autres considérations, comme les erreurs de sécurité opérationnelle (OPSEC) de l’attaquant, peuvent laisser des empreintes digitales uniques. Cette approche holistique est fondamentale pour écarter les hypothèses de fausses bannières et construire un dossier d’attribution solide.

La mise en place d’un cadre d’attribution structuré, tel que celui de Unit 42, est une nécessité en matière de défense et de renseignement sur les menaces. La rigueur méthodologique permet non seulement d’identifier les adversaires avec une plus grande précision, mais aussi de construire une connaissance approfondie et durable de leurs modes opératoires. Cette intelligence, fiable et contextualisée, est essentielle pour que les organisations puissent anticiper les menaces et renforcer leur posture de défense de manière éclairée.

Pour en savoir plus

Présentation du cadre d’attribution de l’unité 42

Découvrez le cadre d’attribution de l’Unité 42. Nous offrons un aperçu unique du système utilisé pour attribuer les responsabilités aux groupes de menaces.

Groupes d’acteurs malveillants suivis par l’unité 42 de Palo Alto Networks (mise à jour le 1er août 2025)

Une liste complète des groupes d’acteurs de menaces suivis par l’Unité 42, ainsi que des informations telles que des résumés et des secteurs généralement touchés.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.