brève actu

Les fouilles de téléphones à la frontière US atteignent un niveau record, avec 14’899 appareils fouillés en trois mois. Cette hausse suscite des inquiétudes.

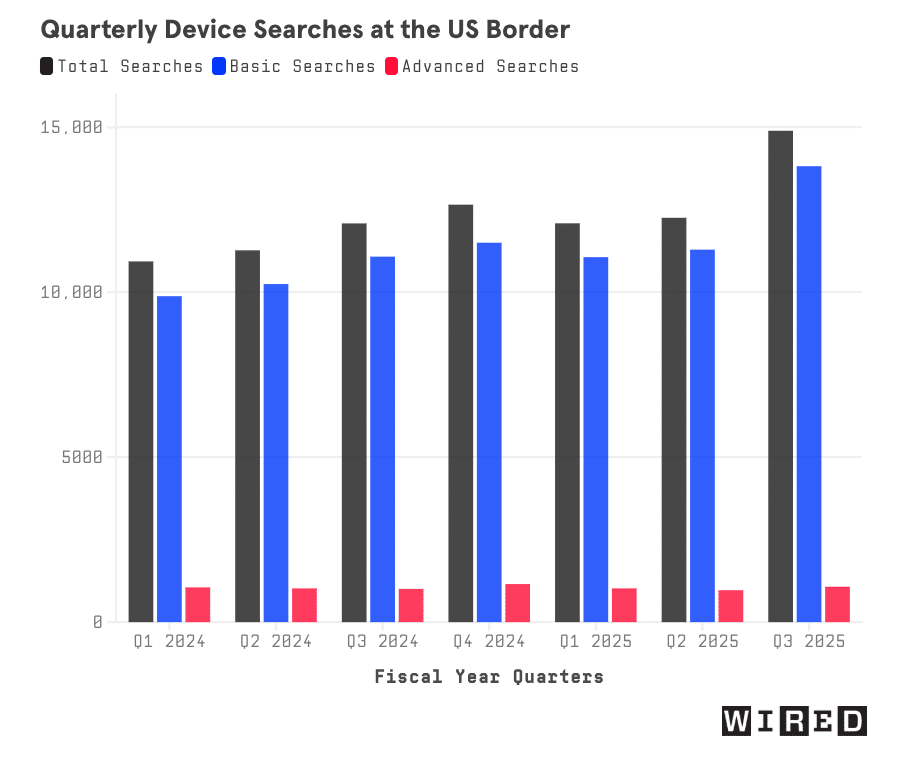

Les fouilles de téléphones à la frontière des États-Unis ont atteint un nouveau sommet, avec 14’899 appareils contrôlés entre avril et juin 2025. Cette hausse de 16,7 % par rapport au début de l’année est liée à des politiques migratoires plus strictes sous l’administration Trump. Les voyageurs, y compris les citoyens américains, peuvent voir leurs appareils électroniques examinés sans mandat, une pratique qui peut causer des détentions prolongées et, pour certains, un refus d’entrée. Selon WIRED, cette situation a entraîné une baisse des visites de certains pays, notamment le Canada.

Les chiffres publiés par la US Custom and Border Protection montrent une augmentation constante des fouilles d’appareils électroniques au cours de la dernière décennie. Selon l’article de Wired, en 2015, 8’503 fouilles ont été effectuées, tandis qu’en 2024, ce nombre a grimpé à 46’362.

Les recherches se divisent en deux catégories : les fouilles « basiques », où les agents inspectent manuellement les appareils, et les fouilles « avancées », qui impliquent l’utilisation d’outils de forensique numérique pour extraire des données. Au dernier trimestre, 13’824 fouilles ont été basiques et 1’075 avancées.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les voyageurs entrant aux États-Unis doivent souvent débloquer leurs appareils pour les agents frontaliers, même si la Constitution américaine protège généralement contre les fouilles sans mandat. Les citoyens américains ne peuvent pas se voir refuser l’entrée pour avoir refusé une fouille, mais leurs appareils peuvent être saisis temporairement. En revanche, les visiteurs étrangers risquent la détention ou l’expulsion s’ils refusent.

Pour en savoir plus

Fouille des appareils électroniques aux points d’entrée

Le Service des douanes et de la protection des frontières des États-Unis (CBP) est chargé de protéger les frontières de notre pays et de faire respecter de nombreuses lois aux points d’entrée aux États-Unis. La capacité du CBP à inspecter légalement les appareils électroniques traversant la frontière est essentielle pour assurer la sécurité des États-Unis dans un monde de plus en plus numérique.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.