Google mise sur le Pixel 10 pour instaurer la transparence numérique en intégrant les Content Credentials C2PA, une norme clé pour distinguer contenus authentiques et générés par IA.

En bref

- Le Pixel 10 intègre nativement les Content Credentials C2PA, un standard international qui authentifie les images et aide à identifier les contenus générés ou modifiés par IA.

- Chaque photo prise avec Pixel Camera reçoit un certificat unique inviolable, rendant impossible le traçage d’un utilisateur entre plusieurs clichés et protégeant sa vie privée.

- Grâce au processeur Tensor G5 et à la puce Titan M2, le Pixel 10 atteint l’Assurance Level 2 du C2PA, le plus haut niveau de sécurité défini à ce jour.

- Le système embarqué permet de générer des horodatages fiables même hors ligne, assurant la validité des images capturées sans connexion réseau.

Le lancement du Pixel 10 souhaite marquer une étape importante dans la lutte contre la manipulation numérique. Pour la première fois, chaque photo issue de Pixel Camera intègre des Content Credentials C2PA, une norme internationale soutenue par Google et d’autres grands acteurs du numérique. Cette innovation vise à distinguer clairement les images authentiques des contenus générés ou modifiés par intelligence artificielle, dans un contexte où la provenance des médias devient un enjeu crucial.

C2PA : un standard pour authentifier l’origine des médias

Les Content Credentials reposent sur la norme développée par la Coalition for Content Provenance and Authenticity (C2PA). Cette norme ouverte est portée par la Linux Foundation et la Joint Development Foundation. Elle permet d’attacher à chaque média (image, vidéo, audio, document) des informations vérifiables sur son origine, ses modifications et son historique. C2PA fournit les spécifications techniques, les guides d’implémentation et un programme de conformité afin de garantir que ces informations soient cryptographiquement signées, infalsifiables et interopérables.

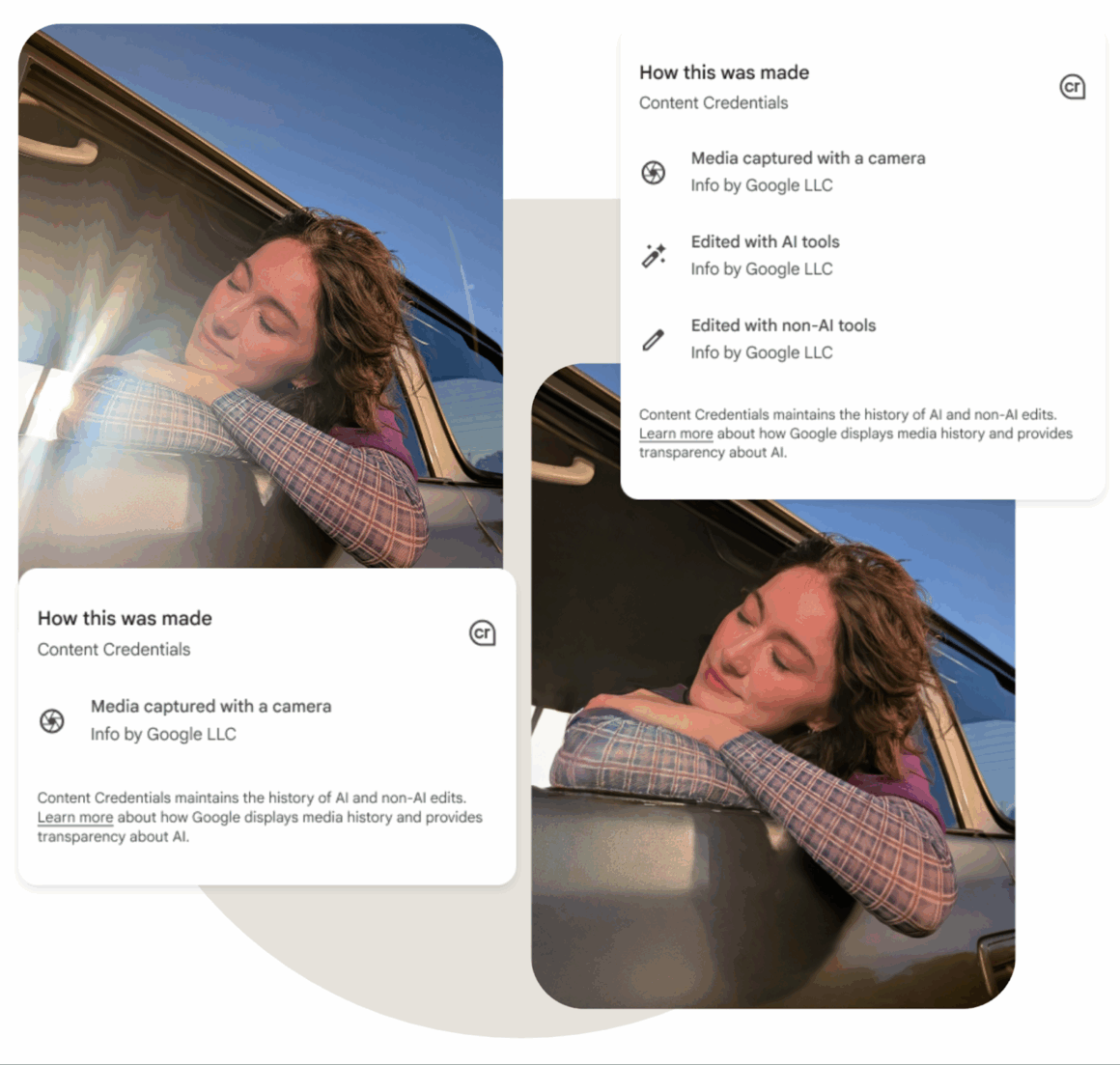

Concrètement, un manifeste C2PA (appelé aussi Content Credential) combine des assertions : qui a créé le contenu, avec quel outil ou appareil, quand, où, et quelles modifications ont été appliquées (édition, IA, filtres). Ces données sont signées numériquement pour garantir que ni le contenu, ni les métadonnées ne puissent être altérés sans que cela soit détectable.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La norme distingue deux types de liaison entre le média et les métadonnées :

- Hard binding : utilisation de hachages cryptographiques sur les données (pixels, octets) pour assurer que le manifeste correspond exactement au média.

- Soft binding : méthodes plus souples comme les filigranes invisibles ou l’empreinte (fingerprinting), qui permettent de retrouver le manifeste même si certaines métadonnées sont supprimées.

Le modèle de confiance C2PA repose sur des Autorités de Certification (CAs) validées, un programme de conformité pour les logiciels générateurs de manifestes et une liste de produits reconnus. Si un contenu ou ses métadonnées ne sont pas signés par un producteur validé, l’indication de provenance perd de sa valeur.

C2PA intègre aussi une dimension de respect de la vie privée : inclusion de données d’identité non obligatoire, possibilité de masquer certaines assertions sensibles, et principes d’interopérabilité et de transparence.

Concrètement, Pixel Camera appose automatiquement ces certificats aux photos JPEG. Google Photos les prolonge en ajoutant des métadonnées si l’image est retouchée, que ce soit avec ou sans IA. L’utilisateur peut ensuite consulter ces informations directement dans les détails du fichier, renforçant la transparence.

Une sécurité matérielle au cœur du dispositif

L’obtention du niveau Assurance Level 2 du C2PA marque la robustesse de l’architecture de Pixel 10. Ce niveau n’est atteignable que grâce à une combinaison de composants matériels et logiciels de confiance. Le processeur Tensor G5 et la puce Titan M2 assurent une protection matérielle des clés cryptographiques, générées et stockées dans un environnement inviolable.

Ce mécanisme repose sur l’Android Key Attestation et sur la technologie StrongBox. Ensemble, ils garantissent que seuls des logiciels certifiés, tournant sur un appareil authentique et à jour, peuvent signer les certificats. Cette chaîne de confiance va du démarrage du smartphone jusqu’aux applications photo, empêchant ainsi l’usurpation ou la falsification des métadonnées.

Vie privée et fonctionnement hors ligne

La confidentialité a été intégrée dès la conception. Google a choisi un modèle « one-and-done » où chaque photo obtient un certificat unique, impossible à relier à une autre image ou à son créateur. Cela empêche tout traçage entre clichés publics et privés. De plus, Google ne conserve aucune donnée permettant de lier un certificat à un utilisateur ou à son appareil.

Autre innovation clé : l’intégration d’un service d’horodatage fiable fonctionnant même hors ligne. Grâce à un module sécurisé synchronisé régulièrement, l’appareil peut générer des horodatages valides sans connexion réseau. Cela garantit que les images prises dans des environnements isolés, par exemple en montagne ou en voyage, conservent une preuve d’authenticité durable.

Vers une adoption élargie de la norme C2PA

L’intégration de ces mécanismes dans le Pixel 10 n’est pas une fin en soi mais une étape vers une adoption large souhaitée du standard. Google invite les développeurs Android à exploiter la même infrastructure matérielle pour intégrer C2PA dans leurs propres applications. L’objectif est de construire un écosystème global de confiance, où chaque média numérique peut être accompagné d’une preuve vérifiable de son origine.

Cette démarche s’inscrit dans une volonté plus large de répondre aux défis posés par la prolifération des contenus générés par IA. Si les Content Credentials ne représentent pas une solution totale, ils constituent un socle solide pour renforcer la transparence et la confiance dans l’information numérique.

En rendant la provenance des images vérifiable, le nouveau mobile de Googlea souhaite à nouveau augmenter la sécurité et la transparence. Cette évolution pourrait devenir un standard incontournable à l’heure où la distinction entre authenticité et manipulation est de plus en plus floue.

Pour en savoir plus

C2PA | Fournir les origines du contenu multimédia

Améliorez votre éducation aux médias grâce à des outils de vérification des médias. C2PA analyse le contenu des médias pour garantir leur sécurité numérique.

Cette veille vous a fait gagner du temps ?

Aidez DCOD à payer ses serveurs et à rester 100% gratuit et indépendant.