brève actu

BRICKSTORM infiltre les réseaux technologiques via des backdoors indétectables, compromettant durablement les systèmes critiques et échappant aux outils de sécurité traditionnels.

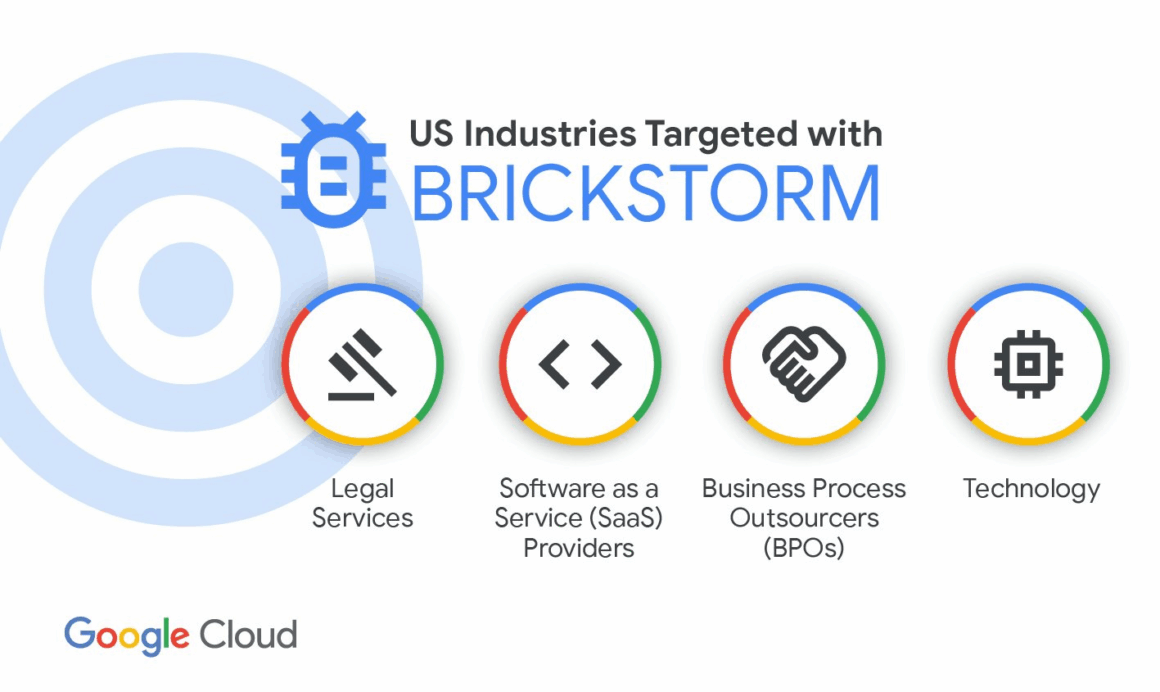

Le malware BRICKSTORM représente une nouvelle menace principalement pour les entreprises aux États-Unis. Détecté par le Google Threat Intelligence Group, ce logiciel malveillant cible particulièrement les secteurs technologique et juridique. Depuis mars 2025, il a infiltré des organisations en utilisant des méthodes avancées pour rester indétectable pendant une moyenne de 393 jours. Cette durée d’infiltration permet aux attaquants de récolter des données critiques, compromettant ainsi la sécurité des infrastructures ciblées.

Des techniques sophistiquées pour une infiltration prolongée

BRICKSTORM se distingue par sa capacité à maintenir un accès furtif aux systèmes compromis. Selon le Google Cloud Blog, ce malware utilise des backdoors sur des appareils qui ne supportent pas les outils de détection traditionnels. En exploitant des vulnérabilités zero-day, les attaquants peuvent pénétrer les infrastructures périphériques et de télétravail. Le malware est écrit en Go, ce qui lui permet de fonctionner sur plusieurs plateformes, notamment Linux et BSD (Berkeley Software Distribution). Les appliances réseau mal surveillées deviennent ainsi des cibles idéales pour BRICKSTORM, facilitant le mouvement latéral et le vol de données. Les attaquants utilisent également des scripts post-exploitation pour cacher leur présence, rendant leur détection encore plus difficile. Ce niveau de sophistication souligne la nécessité d’une réévaluation des modèles de menace par les organisations.

Mandiant, une société spécialisée dans la cybersécurité, a mis en lumière l’importance de surveiller les appliances réseau. BRICKSTORM a été repéré sur des hôtes VMware vCenter et ESXi, des systèmes critiques pour la gestion des environnements virtualisés. Selon Gizmodo, les intrusions ont été rendues possibles grâce à des filtres Java Servlet malveillants, capables de capturer des identifiants d’authentification. Ces filtres, une fois installés, interceptent les requêtes HTTP, offrant aux attaquants un accès à des informations sensibles comme les identifiants Active Directory. Cela permet de cloner des machines virtuelles clés, telles que les contrôleurs de domaine, pour extraire des fichiers critiques. La capacité de BRICKSTORM à s’adapter et à évoluer complique la tâche des équipes de sécurité, qui doivent renforcer leurs systèmes pour empêcher de telles compromissions.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Pour protéger les organisations,Mandiant recommande l’utilisation d’outils de détection avancés et la mise en place de mesures de protection comme l’authentification multi-facteurs pour sécuriser les accès aux systèmes critiques. Les entreprises doivent également envisager des exercices de chasse aux menaces pour identifier et neutraliser les intrusions potentielles. Avec un accès moyen de 393 jours, les attaquants ont le temps de s’implanter profondément dans les réseaux, compromettant ainsi la sécurité de l’ensemble de l’organisation. La collaboration entre les équipes de sécurité et les fournisseurs de solutions technologiques est essentielle pour développer des défenses robustes contre des menaces aussi avancées et persistantes que BRICKSTORM.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).