brève actu

Le groupe chinois Phantom Taurus mène depuis deux ans des cyberattaques furtives contre gouvernements et télécoms en Afrique, Asie et Moyen-Orient.

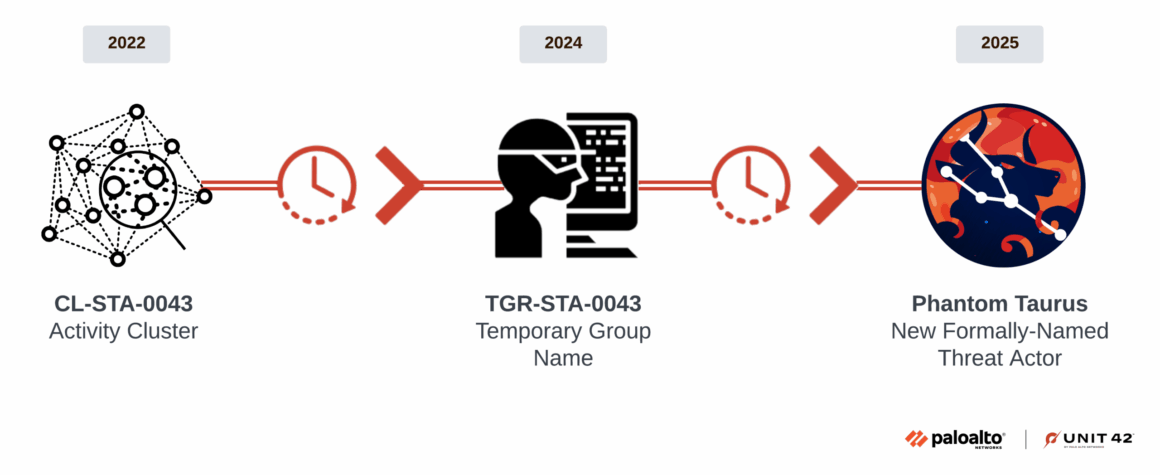

Phantom Taurus, un acteur menaçant encore inconnu il y a peu, a récemment attiré l’attention de la communauté de la cybersécurité. Ce groupe de hackers, apparemment lié à la Chine, s’est spécialisé dans le ciblage des gouvernements et des organisations de télécommunications à travers l’Afrique, le Moyen-Orient et l’Asie. Leur objectif principal semble être d’infiltrer des secteurs critiques tels que les ministères des affaires étrangères, les ambassades, les événements géopolitiques et les opérations militaires. Ces attaques, qui se sont intensifiées au cours des deux dernières années, soulignent l’importance croissante de la cybersécurité dans un monde de plus en plus interconnecté.

Phantom Taurus : une menace furtive et sophistiquée

Phantom Taurus a été identifié comme un groupe de menace avancée persistante (APT) chinois, utilisant une suite d’outils sophistiqués pour mener ses attaques. Selon The Hacker News, ces cybercriminels se distinguent par leur capacité à mener des attaques furtives contre des cibles de haute valeur, en particulier dans les secteurs gouvernementaux et des télécommunications. Leurs opérations sont marquées par une discrétion qui leur permet de rester sous le radar, augmentant ainsi leur efficacité. Les outils qu’ils utilisent sont conçus pour exploiter les failles des systèmes de sécurité, les rendant difficiles à détecter et à neutraliser. Cette approche a permis à Phantom Taurus de compromettre des infrastructures critiques, perturbant ainsi les activités normales et menaçant la sécurité nationale des pays ciblés.

Le groupe a notamment été impliqué dans le développement et l’utilisation de la suite de logiciels malveillants NET-STAR, qui a été une clé dans leur détection par les chercheurs. Comme le détaille Unit 42, NET-STAR est une suite d’outils qui permet au groupe d’exfiltrer des données sensibles sans être repéré. Cette suite est particulièrement efficace pour cibler les communications internes des gouvernements et des organisations, ce qui permet à Phantom Taurus d’accéder à des informations stratégiques et confidentielles. L’utilisation de NET-STAR illustre la sophistication technique du groupe et leur capacité à adapter leurs outils pour contourner les mesures de sécurité en place.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

L’impact de Phantom Taurus attire l’attention en raison de la nature des cibles et des informations qu’ils cherchent à obtenir. Les ministères des affaires étrangères, les ambassades et les opérations militaires représentent des cibles de choix, car ils détiennent des informations cruciales pour la sécurité nationale et la diplomatie. En exploitant ces secteurs, Phantom Taurus peut potentiellement influencer des événements géopolitiques et compromettre la sécurité nationale des pays touchés. Ces attaques soulignent la nécessité pour les gouvernements de renforcer leurs défenses cybernétiques et de rester vigilants face à ces menaces persistantes et évolutives.

Serveurs, API, outils de veille.

DCOD est un projet indépendant sans revenu. L'infra a un coût. Participez aux frais.