Le concours Pwn2Own Ireland 2025 met en lumière 73 vulnérabilités sur smartphones, NAS et objets connectés, rappelant l’urgence de corriger rapidement les failles découvertes.

En bref

- Le concours de hacking en direct a validé 73 vulnérabilités inédites pour un total de 1,024,750 $, couvrant imprimantes, NAS, équipements domestiques connectés, smartphones et wearables.

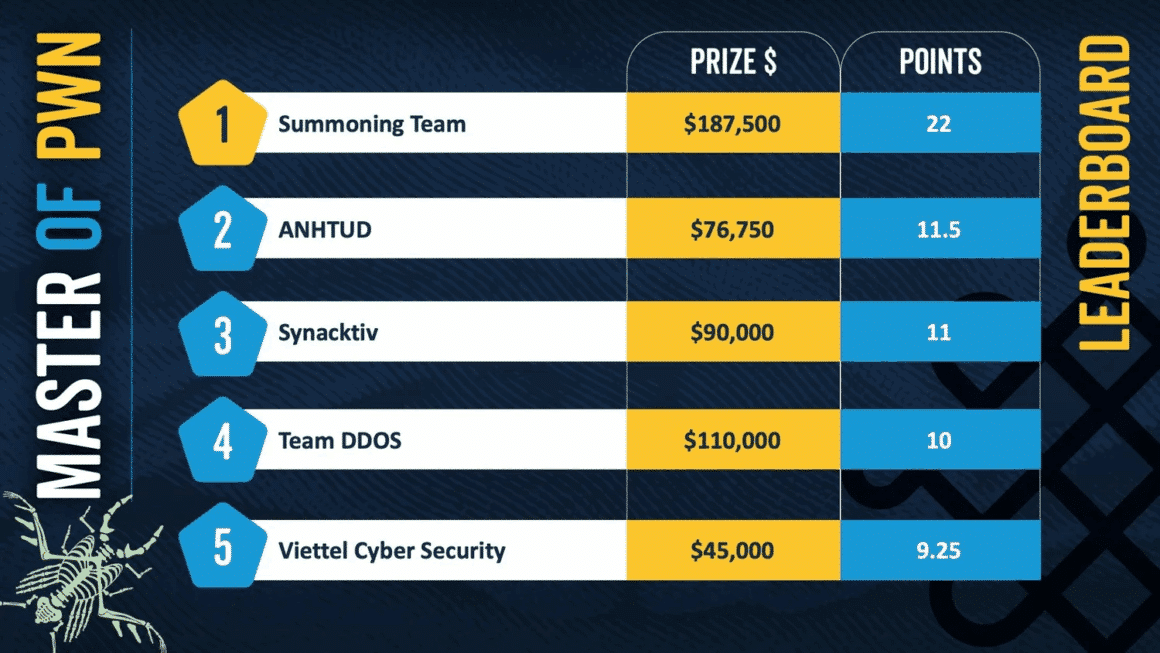

- Les organisateurs confirment la victoire du « Summoning Team », tandis que des démonstrations marquantes incluent la compromission d’un smartphone phare via une validation d’entrée défaillante, permettant l’activation de la caméra et de la localisation.

- La récompense record d’un million de dollars pour une exécution de code « zero‑click » sur une messagerie n’a finalement pas été revendiquée. Des tentatives planifiées ont été retirées, illustrant la difficulté et la valeur de telles chaînes d’exploit.

- La fenêtre de remédiation reste contrainte : après l’événement, les éditeurs disposent d’un délai de 90 jours pour corriger avant divulgation publique par le programme.

La mise en scène est simple : une ville irlandaise accueille des équipes venues éprouver des technologies de tous les jours, des imprimantes, des équipements domotiques, des NAS et aussi des smartphones. Les résultats s’additionnent heure par heure, composant un panorama précis de la sécurité réelle des usages courants. Au fil des tentatives, une même conclusion se dessine : la connectivité généralisée expose des surfaces d’attaque souvent sous‑estimées, et la coordination entre chercheurs et fournisseurs devient le pivot de la réduction des risques. Selon BleepingComputer, cette chasse aux bugs2025 totalise 73 vulnérabilités inédites validées et plus d’un million de dollars distribués, avec un périmètre élargi jusqu’aux attaques par port USB sur mobiles verrouillés, en plus des vecteurs sans fil habituels.

Cibles grand public, impacts professionnels : ce que montre le terrain

Les catégories concernées recoupent exactement ce que l’on retrouve dans nombre d’environnements de travail hybrides : imprimantes partagées, systèmes de stockage réseau, caméras et passerelles domotiques utilisées dans des locaux, sans oublier les smartphones « bring your own device » ou fournis par les entreprises. Dans ce contexte, chaque réussite à Pwn2Own agit comme un test de pénétration public : la preuve de faisabilité d’une compromission, au‑delà des hypothèses théoriques. L’organisateur détaille jour par jour des prises de contrôle d’imprimantes via erreurs de gestion mémoire, de NAS via combinaisons d’injection et d’authentification défaillante, ou encore des implémentations cryptographiques incorrectes, c’est‑à‑dire des erreurs dans l’application d’algorithmes de sécurité comme la gestion des clés ou des protocoles.

Pour les responsables sécurité, la conséquence immédiate tient dans l’inventaire : impossible de piloter la correction si les actifs restent mal cartographiés. Une imprimante de couloir, une caméra connectée pour la supervision des accès, un NAS de sauvegarde déployé en urgence : ces éléments supportent souvent des chaînes d’attaque transverses. Une compromission d’imprimante peut ouvrir un mouvement latéral discret, un NAS mal isolé devient un point d’exfiltration, un pont domotique mal segmenté offre une passerelle vers des segments sensibles.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

La page « Day Three » du programme, qui clôt l’édition et officialise les montants finaux et le palmarès, illustre ces mécanismes avec des exemples concrets et confirme le cumul de 73 vulnérabilités inédites et la victoire du vainqueur général, comme le consigne le blog de l’organisateur.

Le classement de Pwn2Own Ireland 2025

Calendrier, transparence et coordination : comment s’organiser côté défense

Pour cette édition 2025, le planning officiel rappelle aussi la valeur des récompenses différenciées et des entrées retirées : une prime géante pour une exécution de code « zero‑click » sur une messagerie populaire n’a finalement pas été attribuée. Cela ne diminue en rien l’alerte : la mise à prix signale un risque critique sur des applications ubiquistes, et l’absence de démonstration publique ne garantit pas l’inexistence de failles comparables. Un média spécialisé a, de son côté, fait la synthèse des trois jours, confirmant les montants distribués, la diversité des cibles et la victoire finale, tout en rappelant que la dernière journée a surtout servi aux formalités de clôture. Cette vue d’ensemble, proposée par HackRead, corrobore le bilan chiffré et la dynamique des résultats.

Smartphones et messageries : nouvelles alertes et priorités pour les SOC

La prise de contrôle d’un smartphone de dernière génération via une simple validation d’entrée défaillante, telle que rapportée par l’organisateur, agit comme un révélateur : la chaîne d’exploitation peut activer caméra et localisation, ce qui élargit les impacts à la confidentialité et à la sécurité physique. Ce type de scénario nécessite des règles de supervision qui sortent des schémas classiques : détections de comportements anormaux sur les capteurs, alertes sur activations non sollicitées, et politiques MDM qui interdisent certaines autorisations par défaut. Les SOC doivent aussi revisiter leurs hypothèses de confiance dans les « applications de base » préinstallées ou massivement utilisées.

Le second signal concerne les messageries. La prime record réservée à une exécution de code sans interaction n’a pas trouvé preneur, mais elle matérialise une menace structurelle : certaines applications sont des points de passage obligés de la communication, donc des cibles idéales pour une compromission à grande échelle. La défense passe par des arbitrages concrets : limiter les modules tiers, contrôler l’exposition aux aperçus de médias, vérifier la durabilité des politiques de bac à sable et la vitesse de déploiement des mises à jour côté parc. À court terme, les équipes peuvent déclencher des tests de restauration et d’isolement applicatif pour s’assurer que des sessions corrompues ne persistent pas après mise à jour.

Enfin, la perspective n’est pas uniquement défensive. Les enseignements de cette édition guident les achats et la gouvernance : privilégier des équipements avec politiques de mise à jour publiques, cycles de support clairs, et capacités de journalisation natives. La prochaine halte annoncée du programme dans un salon technologique au Japon rappellera que la sécurité des véhicules et de leurs composants devient un chapitre à part entière du même récit : une connectivité accrue, des surfaces nouvelles, une coordination indispensable entre recherche et industrie.

Qu’est-ce que Pwn2Own et comment ça marche?

Qu’est-ce que Pwn2Own ?

Pwn2Own est un concours de hacking organisé par la ZDI. Des chercheurs en sécurité tentent d’exploiter des vulnérabilités inédites (« zero-day ») sur des produits grand public ou professionnels pour démontrer des failles avant qu’elles ne soient exploitées par des cyber-attaquants.

Quels types de cibles sont concernés ?

Le concours couvre diverses catégories technologiques : imprimantes, systèmes de stockage en réseau (NAS), équipements domotiques, smartphones, wearables…

Chaque édition fixe une liste de produits ou classes de produits. Lors de l’édition 2025, les cibles allaient des imprimantes aux smartphones haut de gamme.

La compétition aura lieu du 21 au 23 janvier 2026 à Tokyo Big Sight, Japon. Cette édition est centrée sur la cybersécurité automobile : véhicules connectés, bornes de recharge, systèmes embarqués, etc.

Quel est le processus ?

Quel est le processus ?

Le processus standard de la ZDI se déroule en cinq étapes :

1.Découverte : un chercheur identifie une vulnérabilité jusque-là non corrigée.

2. Soumission : la vulnérabilité est soumise via un portail sécurisé, un identifiant de dossier (« case ID ») est attribué.

3. Validation : la ZDI vérifie la vulnérabilité, évalue la gravité et adresse une offre au chercheur.

4. Récompense : après acceptation de l’offre, le chercheur est rémunéré (virement ou chèque).

5. Notification : le fournisseur concerné est informé avant que les détails soient rendus publics.

Est-ce que toutes les vulnérabilités découvertes sont publiées immédiatement ?

Non. Le fournisseur est d’abord informé (étape « notification »), un correctif doit être publié dans un délai convenu avant que la ZDI ne divulgue les détails techniques. Ce mécanisme garantit une remédiation avant une exposition publique étendue.

Pour la prochaine édition Pwn2Own Automotive à Tokyo en 2026

Zero Day Initiative — Pwn2Own Automotive revient à Tokyo avec des chargeurs étendus et plus encore !

Pour lire le règlement, cliquez ici. Pwn2Own Automotive, qui entame sa troisième édition, revient à Automotive World à Tokyo du 21 au 23 janvier 2026. Ces deux dernières années, nous avons attribué plus de 2 000 000 $ pour les dernières innovations automobiles, et cette année, nous avons atteint…

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).