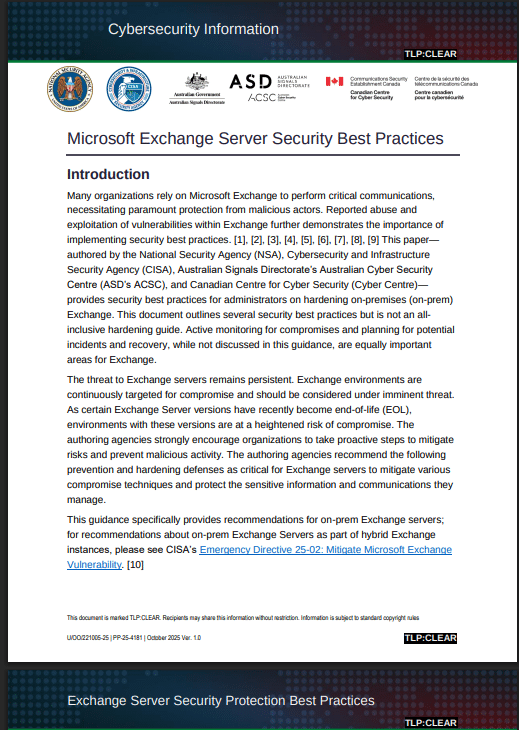

Un rappel d’urgence pour la sécurité des serveurs Microsoft Exchange : CISA, NSA et partenaires internationaux publient un guide stratégique face à une menace toujours active

En bref

- Les serveurs Microsoft Exchange sont des cibles prioritaires en raison de leur rôle central dans les communications organisationnelles.

- Certaines versions d’Exchange arrivant en fin de support, leur exposition aux attaques augmente si aucune migration n’est engagée.

- Le guide recommande une posture proactive combinant mises à jour, segmentation, contrôles d’accès et protections antivirus intégrées.

- Les organisations sont encouragées à activer les protections d’urgence et à appliquer des normes d’authentification modernes.

Il n’est pas nouveau de publier des guides et bonnes pratiques pour sécuriser les serveurs Microsoft Exchange. Depuis des années, ces systèmes se trouvent au cœur des communications professionnelles, ce qui en fait des cibles privilégiées et persistantes pour les acteurs malveillants. Cependant, si ces recommandations reviennent régulièrement, c’est parce que leur application demeure souvent incomplète ou inégale. La rigueur dans le durcissement et la mise à jour continue n’est pas un exercice ponctuel mais un processus indispensable, exigeant et constant.

Le rôle central des serveurs Microsoft Exchange dans la gestion des communications professionnelles explique l’attention constante qu’ils suscitent de la part des acteurs malveillants. Les compromissions observées ces dernières années démontrent que ces environnements constituent des cibles stratégiques. Selon une annonce de la Cybersecurity and Infrastructure Security Agency, disponible via CISA, l’objectif des nouvelles recommandations est de soutenir les administrateurs dans la protection des serveurs Exchange on-premise.

Mettre en place une stratégie de prévention et maintenir un cycle de mises à jour régulier

La protection des serveurs Exchange repose en premier lieu sur une stratégie de prévention cohérente. Celle-ci implique une politique de mises à jour continue, afin de réduire la fenêtre d’exposition entre la révélation d’une vulnérabilité et la diffusion de correctifs. Les serveurs Exchange doivent bénéficier d’un rythme de mises à jour régulier, incluant les Cumulative Updates biannuelles et les correctifs de sécurité mensuels.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des outils tels que les guides de mises à jour et les scripts d’analyse de l’état des serveurs permettent d’identifier les versions obsolètes et les configurations non conformes. Dans les cas où certaines versions de serveurs arrivent en fin de support, la recommandation est d’engager une migration vers une édition prise en charge, ou de renforcer l’isolation réseau pour limiter l’exposition en attendant la transition.

La posture de prévention s’étend également à la réduction de la surface d’attaque : limiter les services accessibles, restreindre les connexions inutiles, et contrôler les points d’administration réduisent les opportunités d’exploitation. La segmentation des réseaux, notamment via des environnements dédiés pour l’administration des serveurs de messagerie, participe également à contenir les risques en cas de compromission.

Activer les protections intégrées et renforcer les mécanismes d’authentification

La sécurité d’Exchange ne dépend pas uniquement des mises à jour. Les protections intégrées au système doivent être activées et configurées correctement. L’antivirus natif, les mécanismes d’analyse antimalware via l’interface AMSI et les règles de réduction de surface d’attaque constituent une première couche essentielle.

L’application de contrôles d’exécution tels qu’AppLocker ou App Control for Business contribue à réduire le risque qu’un code non autorisé puisse s’exécuter sur le serveur. L’activation d’outils de détection et de réponse (EDR) apporte une visibilité supplémentaire sur les comportements anormaux, utile dans la détection précoce d’incidents.

L’authentification représente un axe essentiel de durcissement. Le passage à des méthodes modernes, comme OAuth et l’authentification multifacteur, permet de remplacer des protocoles plus anciens dont la sécurité n’est plus adaptée. Lorsque les environnements utilisent encore NTLM, la recommandation est d’identifier les dépendances pour préparer la transition vers Kerberos.

L’activation de protections renforcées contre les attaques de relais, notamment via Extended Protection, permet de mieux lier chaque session d’authentification aux paramètres de connexion, réduisant l’efficacité des attaques visant à réutiliser des identifiants volés.

Normalisation, gestion des privilèges et contrôle des communications

L’application de baselines de sécurité standardisées pour Exchange, Windows et les clients de messagerie permet d’aligner l’ensemble de l’infrastructure sur un niveau de sécurité cohérent. Ces configurations de référence facilitent l’identification des écarts et accélèrent les actions correctives.

La gestion des privilèges doit s’appuyer sur le modèle RBAC d’Exchange, permettant de limiter les accès à leur stricte nécessité. La séparation des rôles administratifs réduit la probabilité qu’une compromission locale s’étende à l’ensemble de l’infrastructure.

Enfin, la sécurisation du trafic contribue à protéger les communications. L’utilisation de TLS de bout en bout, l’activation du HSTS pour forcer les connexions chiffrées et la configuration de domaines séparés pour le téléchargement des pièces jointes participent à la réduction des risques liés aux attaques de type intermédiaire. L’authentification du courrier sortant via SPF, DMARC et DKIM peut nécessiter des services tiers, mais représente un complément important dans la lutte contre l’usurpation d’identité.

Le guide rappelle que ces mesures s’inscrivent dans une logique de Zero Trust : considérer chaque interaction comme potentiellement compromise, vérifier systématiquement les identités, et réduire en permanence la surface d’attaque.

Pour en savoir plus

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.