Quand les commandes de pizzas explosent autour du Pentagone, certains y voient un signal faible d’opérations militaires en préparation, entre folklore géopolitique et véritable indicateur d’activité sensible.

En bref

- La théorie du « Pentagon Pizza Meter » associe des pics de livraisons autour du Pentagone à des moments de forte tension, transformant un geste banal en possible signal de mobilisation militaire.

- Née à l’époque de la guerre froide, l’idée repose sur l’observation de services de renseignement qui surveillaient déjà les flux de livraison de pizzas pour anticiper des crises et des opérations majeures.

- Les récents pics d’activité relevés près du Pentagone, mais aussi de la Maison-Blanche, ont coïncidé avec des frappes impliquant les États-Unis, alimentant des comptes d’analyse en temps réel et une intense activité sur les réseaux sociaux.

- Malgré ces corrélations, aucun lien scientifique solide n’est établi entre livraison de pizzas et décisions militaires, ce qui rappelle les limites de ce type d’indicateur.

Au fil des décennies, une théorie marginale a progressivement glissé du registre de l’anecdote à celui du commentaire quasi systématique des crises internationales. L’idée est simple : lorsque l’activité interne explose dans les bureaux du Pentagone ou du département de la Défense, les équipes n’ont plus le temps de sortir. Les pizzérias du voisinage deviennent alors des baromètres officieux de la tension stratégique. À chaque pic de commandes, la rumeur d’une opération imminente enfle, entretenue par une mémoire collective nourrie de coïncidences frappantes.

Derrière l’image presque comique de stratèges en uniforme mangeant des parts de pizza à la hâte, se dessine en réalité une question de fond : que révèlent les traces logistiques les plus triviales sur le tempo réel d’une crise ? Et jusqu’où des observateurs extérieurs peuvent-ils exploiter ces traces pour tenter de prédire une intervention, une frappe ou une escalade géopolitique ?

Une théorie façonnée par la guerre froide et les crises successives

À l’origine, la théorie du « Pentagon Pizza Meter » s’ancre dans une culture de surveillance typique de la guerre froide. Selon Euronews, les services de renseignement soviétiques surveillaient déjà les livraisons massives de pizzas vers des bâtiments sensibles pour évaluer le niveau d’alerte de l’adversaire. Loin des systèmes sophistiqués de renseignement technique, un indicateur discret émergeait : la fréquence des commandes de repas.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Cette intuition a été renforcée par plusieurs épisodes devenus mythiques. Un franchisé d’une grande chaîne américaine aurait constaté, au début des années 1990, une hausse très nette des commandes livrées à des bâtiments de renseignement à la veille d’un conflit majeur au Moyen-Orient. Dans chaque cas, la même histoire circule : au moment où les décisions se préparent, les cuisines internes ne suffisent plus et les livreurs de pizzas défilent.

Une partie de la presse a contribué à installer l’idée qu’un pic de commandes autour du Pentagone devait être surveillé comme un indicateur parmi d’autres. Un reporter spécialisé dans les questions de défense, cité dans ces récits, résumait cela sous forme de clin d’œil : surveiller les pizzas serait devenu un réflexe officieux pour repérer les nuits agitées dans les centres décisionnels.

Plus récemment, des médias francophones ont relayé ces histoires en les reliant à de nouvelles flambées de tension au Moyen-Orient. Selon 20 Minutes, des pics de commandes observés vers la fin d’une journée de travail, heure locale, ont coïncidé avec des préparatifs d’attaque impliquant des forces américaines et leurs alliés.

Ces récits successifs forgent une trame narrative puissante. Chaque nouvel épisode est lu à la lumière des précédents, comme si l’histoire cherchait à se répéter. Pourtant, même les articles les plus enthousiastes rappellent que la corrélation reste fragile. Le nombre de personnes mobilisées, les contraintes logistiques internes, l’offre de restauration sur site ou la simple météo peuvent influer sur le recours à la livraison. La pizza devient un symbole commode plus qu’un capteur fiable.

Des mèmes viraux aux tableaux de bord OSINT en temps réel

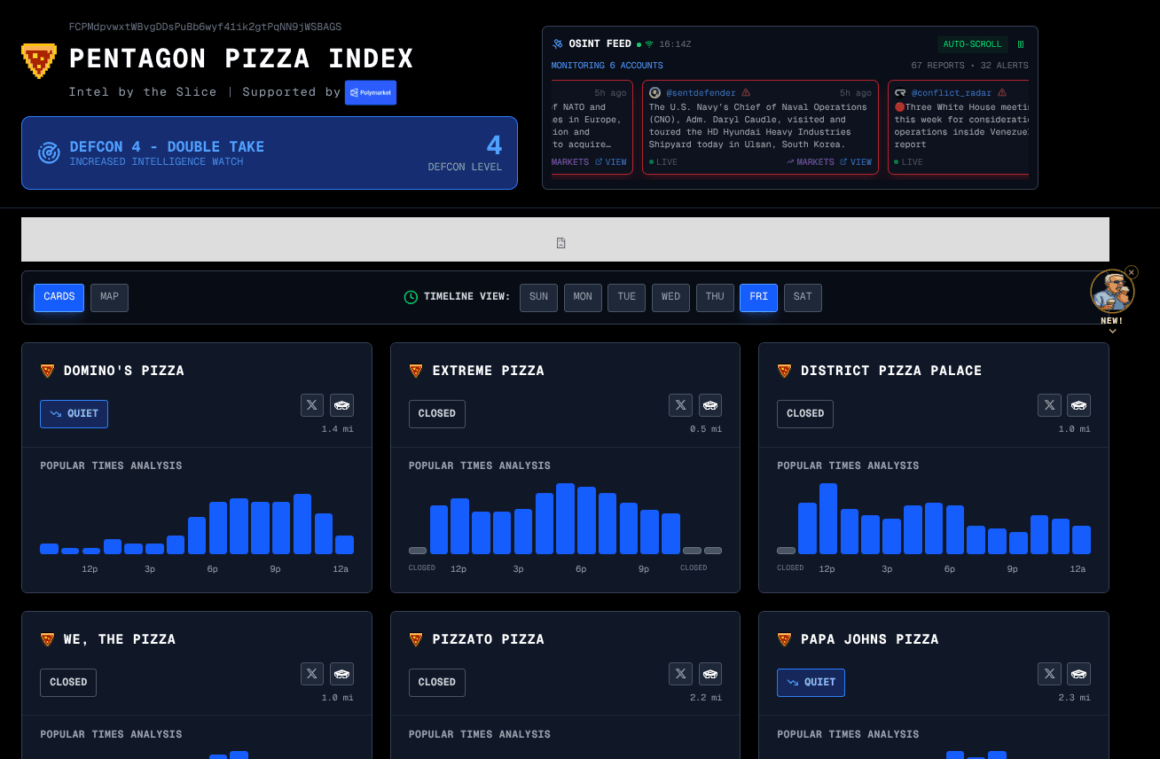

L’ère des réseaux sociaux a donné une nouvelle vie à la théorie. Ce qui relevait d’un folklore discret est devenu un objet d’observation quasi permanente, visible en temps réel pour n’importe quel internaute. Des comptes spécialisés, sur les réseaux à forte audience, décortiquent désormais les courbes d’activité des pizzerias à proximité du Pentagone, croisent les annotations de cartes en ligne et publient des alertes lorsqu’un restaurant semble submergé de commandes.

Comme le montre Euronews, certains épisodes récents ont amplifié cette dynamique. En avril 2024, une hausse inhabituelle de commandes aurait été détectée simultanément autour du Pentagone, de la Maison-Blanche et du département de la Défense, quelques heures avant une frappe impliquant l’Iran et Israël. Les captures d’écran de cartes en ligne montrant des pizzérias saturées ont circulé massivement, transformant une hypothèse en mème global.

Dans la foulée, des comptes dédiés se sont spécialisés dans cette veille improbable, dont l’un prétend suivre quasiment en continu l’activité des pizzérias à proximité immédiate du Pentagone. Lorsque ce compte mentionne une soirée particulièrement chargée, la spéculation enfle immédiatement : exercice interne, opération en préparation, simple coïncidence ou effet d’annonce ? Les commentaires mêlent humour noir, fascination pour les coulisses du pouvoir et volonté de lire entre les lignes.

Le phénomène ne se limite plus à des messages isolés. La page Pizzint présente un « Pentagon Pizza Index – Real-Time OSINT Dashboard », où les livraisons autour du Pentagone cohabitent avec d’autres indicateurs issus de sources ouvertes sur les conflits, les frappes, les mouvements militaires ou les décisions politiques. Dans ce paysage, la pizza n’est plus qu’un signal parmi de nombreux autres, intégré à une surveillance plus large des tensions internationales.

Les médias internationaux se sont emparés de ce mélange de sérieux et d’absurde. D’après The Guardian, un soir de juin 2025, une flambée de livraisons relevée autour du Pentagone a précédé de peu une attaque israélienne contre l’Iran. Le même compte de suivi en temps réel relevait en parallèle une baisse inhabituelle de fréquentation dans un bar voisin, interprétée comme un signe de mobilisation accrue du personnel militaire. Là encore, l’histoire frappe les esprits, même si sa portée statistique demeure limitée.

À mesure que ces exemples s’accumulent, la frontière entre observation sérieuse et narration ludique se brouille. Certains internautes abordent le sujet comme un jeu d’enquête géopolitique, d’autres comme un véritable outil de suivi des crises. La difficulté réside précisément dans cette ambiguïté : plus la théorie est populaire, plus elle risque d’être surinterprétée, voire instrumentalisée, alors même que ses limites sont largement reconnues.

Signaux faibles, corrélations fragiles et leçon discrète pour la cybersécurité

Derrière l’anecdote des pizzas, une leçon plus générale s’esquisse sur la manière dont les traces de la vie quotidienne peuvent révéler, à distance, des dynamiques sensibles. Dans tous ces récits, personne n’observe directement les décisions prises dans les salles de réunion du Pentagone. Ce sont des comportements logistiques périphériques – ici la fréquence des commandes de repas – qui deviennent des indices sur le rythme des événements.

La démarche s’inscrit dans la logique des signaux faibles : plutôt que de chercher une preuve unique, les observateurs assemblent de petits fragments d’information facilement accessibles, espérant que leur combinaison laisse apparaître une tendance. Les flux de pizzas ne prennent sens que lorsqu’ils sont mis en relation avec d’autres éléments de contexte, comme des tensions déjà connues, des déclarations politiques récentes ou des mouvements militaires rapportés ailleurs.

Les articles qui relaient ces histoires insistent néanmoins sur la fragilité des corrélations. Une hausse de commandes peut simplement refléter un événement interne sans lien direct avec une crise internationale, un changement d’organisation, un afflux de visiteurs ou même une promotion commerciale. De même, une nuit calme sur le plan des livraisons ne signifie en rien qu’aucune décision importante n’est prise.

L’attrait de la théorie tient justement à cette zone grise. Elle met en scène l’idée que des informations essentielles pourraient être déduites de détails anodins, tout en reconnaissant que ces détails ne suffisent jamais à eux seuls. Cette tension entre fascination et prudence rejoint les enjeux plus larges de la surveillance par sources ouvertes, où des données publiques faciles à collecter peuvent devenir, une fois agrégées, une forme de renseignement indirect.

Cette histoire de pizzas autour du Pentagone rappelle ainsi que la question n’est pas seulement ce qui est secret, mais aussi ce qui est observable sans effort particulier. Les comportements collectifs, les flux de consommation, les usages d’infrastructures banales produisent un bruit de fond permanent. Dans ce bruit, certains cherchent des motifs, des régularités, voire des avertissements. La difficulté consiste à ne pas confondre coïncidence frappante et indicateur robuste.

Le « Pentagon Pizza Meter » restera peut-être, pour beaucoup, un clin d’œil amusant aux coulisses de la géopolitique. Pour d’autres, il marque un exemple parmi d’autres de la façon dont des traces logistiques ordinaires peuvent entrer dans le champ de l’analyse stratégique. Dans tous les cas, il rappelle une évidence souvent négligée : dans un monde saturé de données, les signaux les plus commentés ne sont pas toujours les plus fiables, et la tentation de leur donner trop de sens fait partie intégrante du risque.

Zéro paywall. Zéro pub.

DCOD reste en accès libre grâce à vos contributions. Chaque café compte.