Une opération coordonnée par Europol révèle l’ampleur de la propagande extrémiste dissimulée dans les écosystèmes du jeu vidéo en ligne.

TL;DR : L’essentiel

- Europol et plusieurs pays ont ciblé des milliers de contenus extrémistes disséminés dans des environnements liés au jeu vidéo. L’opération démontre la capacité des groupes violents à exploiter chats, vidéos et fonctionnalités de streaming.

- Les experts ont recensé une circulation importante de contenus jihadistes, extrémistes violents et racistes sur des plateformes fréquentées par un public très large. Les mécanismes de diffusion mêlent détournement de gameplay et utilisation de codes visuels ou sonores.

- Les analyses mettent en évidence des stratégies sophistiquées de recrutement et de mise en scène au sein même des univers de jeu, parfois utilisées comme relais vers des réseaux plus structurés. Les plateformes hybrides combinant streaming, échanges communautaires et vidéos à la demande sont particulièrement touchées.

Les autorités européennes prévoient un renforcement des activités de surveillance, d’analyse et de coopération public‑privé pour réduire la visibilité de ces contenus, selon le futur rapport de l’EU IRU, l’unité européenne chargée de repérer et signaler les contenus terroristes en ligne.

L’enquête opérationnelle mise en lumière par Europol décrit une transformation silencieuse des espaces numériques dédiés au jeu vidéo. Cet univers, souvent perçu comme ludique et déconnecté des enjeux sécuritaires, devient un terrain fertile pour la diffusion de propagandes violentes. L’opération présentée dans son communiqué officiel montre comment des milliers de contenus illicites, allant du jihadisme à l’extrémisme violent en passant par des discours racistes, se propagent dans des environnements utilisés quotidiennement par des millions de personnes.

Au cœur de cette dynamique se trouve la capacité des groupes extrémistes à exploiter l’esthétique, les mécanismes et les codes culturels du jeu vidéo. Les failles ne relèvent pas de vulnérabilités techniques classiques, mais d’un détournement créatif des fonctionnalités. Le gameplay sert parfois de scène, les chats vocaux deviennent des espaces de diffusion, et les plateformes vidéo associées amplifient l’audience. Cette circulation fragmentée permet au contenu de passer d’un jeu à une plateforme sociale, puis à des espaces de partage plus difficiles à surveiller.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Un paysage numérique éclaté qui facilite la diffusion extrémiste

Les semaines précédant l’action européenne ont confirmé la dispersion du contenu violent dans une multitude de services. L’analyse révèle une cartographie complexe, où chaque plateforme joue un rôle différent dans la chaîne de production et de diffusion. Certaines servent à enregistrer ou mettre en scène des séquences de jeu reproduisant des attaques, tandis que d’autres permettent d’éditer ces vidéos avec des chants, expressions codées ou symboles extrémistes. Une fois modifié, le contenu se diffuse sur des réseaux sociaux généralistes qui lui offrent une visibilité accrue.

Ce phénomène s’appuie sur un principe de gamification, non pas au sens ludique traditionnel, mais comme mécanisme psychologique destiné à renforcer l’adhésion. Les scènes de violence reconstituées en 3D créent un effet de proximité émotionnelle. Les chats en direct, quant à eux, facilitent l’interaction immédiate entre diffuseurs et spectateurs, brouillant davantage la frontière entre fiction et incitation réelle. L’absence de critères de modération uniformes entre plateformes complique encore la détection.

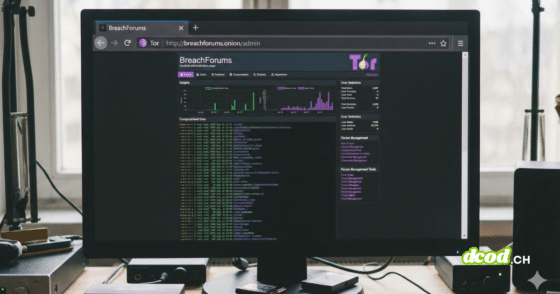

L’enjeu réside dans la multiplicité des environnements concernés, allant des services de streaming aux espaces communautaires dédiés aux discussions entre joueurs. Ces lieux, initialement conçus pour partager des conseils ou découvrir de nouveaux titres, accueillent parfois des utilisateurs dissimulant des références explicites à des figures terroristes. L’identification de tels comptes nécessite une vigilance accrue et une analyse contextuelle poussée, car les signes ne sont pas toujours immédiatement reconnaissables.

Une réponse coordonnée qui expose les limites et les enjeux futurs

L’opération coordonnée par Europol s’inscrit dans une série d’investigations soulignant l’exploitation croissante des écosystèmes du jeu vidéo par des groupes extrémistes. Pour y répondre, les autorités ont renforcé la coopération entre plusieurs pays, partagé des informations opérationnelles et harmonisé les méthodes d’analyse. L’EU IRU, au centre de ce dispositif, s’appuie sur trois axes : le suivi des contenus terroristes, les signalements visant à en réduire la visibilité et les partenariats avec les acteurs privés responsables de l’hébergement.

Cette approche coordonnée a ainsi permis de repérer de vastes quantités de contenus problématiques et de les signaler rapidement. Toutefois, la structure même des plateformes crée des limites importantes. Le mélange entre espace social, service vidéo et achat de contenus complique la régulation. Certaines plateformes hybrides rassemblent streaming, discussions communautaires et commerce de jeux, multipliant les points d’entrée pour les abus. D’autres permettent de diffuser des vidéos à la demande, retardant la détection lorsque le contenu échappe aux systèmes automatisés.

L’opération démontre in fine que la détection de contenus extrémistes exige une compréhension fine de la culture du jeu, de ses mécanismes sociaux et des détournements subtils qui en découlent.

Cette veille vous est utile ?

Offrez un café pour soutenir le serveur (et le rédacteur).