Un réseau organisé autour de Jeffrey Epstein a mobilisé des stratégies de référencement pour dissimuler des faits accablants et remodeler une image publique ternie par ses crimes.

TL;DR : L’essentiel

- Une opération structurée a tenté d’enfouir des contenus défavorables grâce au référencement et à des tactiques visant à repositionner l’image d’Jeffrey Epstein. Les échanges révèlent une volonté méthodique de remodeler la perception publique.

- Un cercle rapproché a mobilisé des spécialistes du référencement pour pousser des articles critiques hors de la première page, tout en valorisant des contenus plus neutres ou flatteurs, renforçant une stratégie d’image calculée.

- Des agences spécialisées ont proposé des plans d’action visant à inonder les moteurs de recherche de contenus favorables, repositionner les résultats et contrôler la manière dont les informations circulent, avec des coûts mensuels élevés.

L’essor des moteurs de recherche a transformé la visibilité en enjeu central de réputation. Au cœur des échanges dévoilés dans l’enquête de The Verge, une stratégie se dessine : manipuler l’architecture de l’information pour orienter la perception du public. Le mécanisme repose sur une idée simple : celui qui contrôle la première page des résultats influence largement ce que les utilisateurs retiennent. L’histoire montre comment un ensemble de tactiques techniques, de réseaux relationnels et d’interventions ciblées peut détourner un outil conçu pour organiser l’information afin d’en masquer des pans entiers.

Une mécanique SEO méthodique pour invisibiliser le négatif

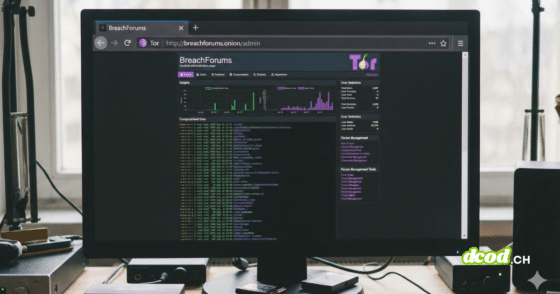

Le corpus de documents publiés met en lumière une orchestration précise visant à remodeler le paysage numérique. Les acteurs impliqués s’inquiétaient de voir remonter des contenus relatant des faits graves. Pour contrer cela, ils ont mobilisé une série de techniques issues du référencement : multiplication de contenus favorables, optimisation de sites satellites, utilisation stratégique d’images et ajustement de requêtes suggérées par les moteurs. L’objectif consistait à reléguer les informations critiques au-delà de la première page, espace rarement exploré par les internautes.

Dans ce cadre, des sites nouveaux ont été créés et alimentés régulièrement, non pour informer, mais pour générer un volume de contenus susceptibles de supplanter les articles incriminants. Le chercheur interrogé dans l’enquête souligne que ces tactiques font partie des pratiques aujourd’hui communes du référencement : publier fréquemment, attirer des liens entrants et occuper le terrain médiatique. Ce qui les distingue ici est la finalité : l’effacement méthodique de contenus relatant des actes graves.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Une autre dimension consiste à manipuler les résultats d’images, un espace tout aussi influent. En faisant remonter des photographies choisies, ils espéraient réduire l’impact de clichés compromettants, comme les photos judiciaires. Cette stratégie met en évidence le rôle majeur du visuel dans la construction d’une réputation numérique. Le référencement d’images fonctionne selon des principes similaires aux pages traditionnelles : pertinence perçue, fréquence d’apparition et autorité des sources. Modifier cet écosystème devient alors un levier puissant pour contrôler la perception.

Une bataille autour des plateformes collaboratives et des récits publics

Un autre volet central repose sur des interventions dans les espaces collaboratifs, notamment les encyclopédies en ligne. Les échanges évoquent des modifications répétées visant à atténuer certains aspects du profil public, en remplaçant des catégories explicitement négatives et en ajoutant des sections valorisant des activités philanthropiques. Les documents rapportent également des discussions sur des actions permettant de modifier les visuels et d’adoucir la présentation globale.

Les archives publiques montrent des comptes s’activant pour réécrire certains passages, retirer des catégories sensibles ou renommer des termes précis afin d’adoucir la portée des faits rapportés. Même si la communauté a fini par rétablir l’exactitude des informations, l’épisode souligne la vulnérabilité de ces espaces face à des stratégies organisées. La ligne entre contributions légitimes et interventions guidées par des intérêts particuliers peut devenir difficile à tracer lorsque des actions discrètes se multiplient.

La professionnalisation de l’effacement numérique et ses implications

Les documents dévoilent également le rôle d’agences spécialisées mandatées pour orchestrer le nettoyage numérique. Ces intervenants proposent des plans structurés : minimiser les mentions négatives, multiplier les contenus alternatifs, influencer la manière dont les algorithmes séquencent les résultats ou redirigent l’attention vers des thématiques plus favorables. Les montants évoqués traduisent la professionnalisation de ce marché, où les opérations d’envergure exigent des moyens financiers conséquents et une expertise technique solide.

Ces tactiques soulèvent une interrogation plus large. Les moteurs de recherche façonnent l’accès à l’information et contribuent à établir des récits collectifs. Leur manipulation, lorsqu’elle est menée avec détermination et moyens, peut orienter durablement la compréhension d’événements sensibles. L’histoire analysée illustre ce décalage entre visibilité numérique et réalité factuelle : pendant une période, l’image publique a été partiellement reconfigurée grâce à une stratégie technique sophistiquée mais au final on constate que rien ne change : la manipulation de l’information reste un priorité essentielle pour beaucoup de personnes très exposées publiquement.

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.