En 2025, des groupes liés à la Corée du Nord dérobent 2,02 milliards de dollars en crypto, avec moins d’attaques confirmées mais plus sophistiquées.

TL;DR : L’essentiel

- Les vols de crypto-actifs ont dépassé 3,4 milliards de dollars entre janvier et début décembre 2025, avec un piratage massif d’une plateforme centralisée en février qui représente, à lui seul, près de la moitié des pertes annuelles.

- Les acteurs liés à la Corée du Nord ont dérobé au moins 2,02 milliards de dollars, soit 51 % de plus qu’en 2024, et près de 76 % des compromissions de services, tout en menant moins d’attaques confirmées.

- Ces groupes misent sur l’infiltration de travailleurs informatiques au sein d’échanges et de sociétés web3, mais aussi sur de fausses procédures de recrutement ciblant cadres et équipes techniques pour voler identifiants, codes sources et accès réseaux sensibles.

- En parallèle, les compromissions de portefeuilles individuels ont explosé à 158 000 incidents touchant 80 000 victimes, tandis que les pertes liées au piratage de protocoles de finance décentralisée semblent contenues, suggérant une amélioration progressive de leurs pratiques de sécurité.

Le paysage des menaces visant les cryptomonnaies a connu une nouvelle accélération en 2025. Derrière un chiffre global de plus de 3,4 milliards de dollars volés, les données montrent un basculement vers des attaques moins nombreuses mais beaucoup plus concentrées, avec quelques incidents géants qui façonnent à eux seuls le bilan annuel. Dans ce panorama, les groupes liés à la Corée du Nord occupent une place centrale, combinant infiltration humaine, ingénierie sociale et techniques avancées de blanchiment pour maximiser l’impact financier de chaque opération.

Selon The Hacker News, les acteurs affiliés à la Corée du Nord ont dérobé au moins 2,02 milliards de dollars en crypto-actifs entre janvier et début décembre 2025. Ce montant représente une hausse de plus de 50 % par rapport à 2024 et porte leur total historique à environ 6,75 milliards de dollars. Fait marquant, ces montants record sont atteints malgré une forte baisse estimée du nombre d’incidents attribués, ce qui confirme une stratégie orientée vers moins d’attaques mais des cibles plus lucratives, principalement des services centralisés de grande taille.

Les plateformes centralisées, comme les grandes bourses de crypto-monnaies ou les dépositaires, restent particulièrement exposées en raison d’un point faible structurel : la gestion des « clés privées ». Une clé privée est un identifiant cryptographique qui permet de contrôler un portefeuille et de signer des transactions. Lorsqu’un attaquant parvient à compromettre une seule de ces clés, il peut déplacer les fonds associés, souvent en quelques minutes. En 2025, un piratage majeur d’une plateforme a ainsi entraîné, à lui seul, 1,5 milliard de dollars de pertes, illustrant cette dynamique où un seul incident peut peser de manière disproportionnée sur les statistiques globales.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Des attaques nord-coréennes moins fréquentes mais beaucoup plus destructrices

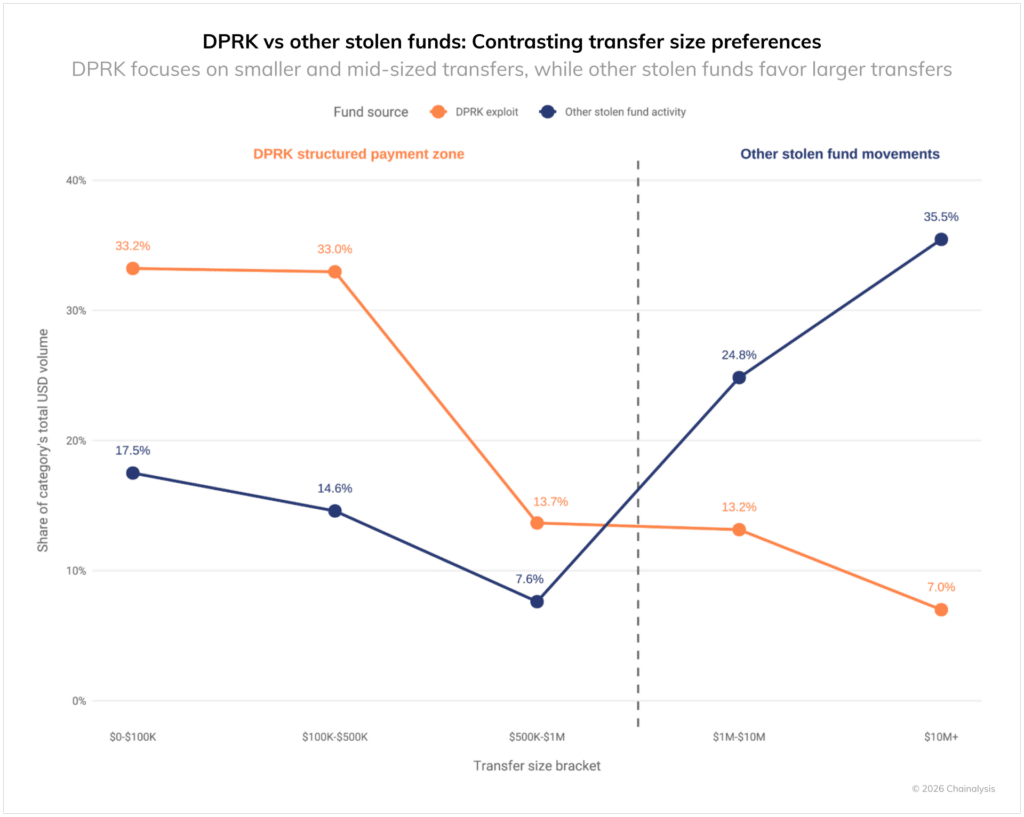

Les données publiées par les analystes montrent que les attaques attribuées à la Corée du Nord se distinguent nettement de celles des autres cybercriminels, tant par leur ampleur que par leur méthodologie. Entre 2022 et 2025, les piratages liés à ce pays se concentrent dans les tranches de valeur les plus élevées, alors que les attaques non étatiques se répartissent de manière plus classique sur l’ensemble des montants. Autrement dit, lorsque ces groupes frappent, ils visent d’emblée des services qui gèrent des volumes considérables.

Un élément central de leur mode opératoire est l’exploitation de « travailleurs informatiques » infiltrés. Ces profils, qui occupent des postes techniques au sein d’échanges, de sociétés de garde ou de projets blockchain, disposent d’accès privilégiés aux systèmes internes. En abusant de ces accès, ils peuvent faciliter la reconnaissance des infrastructures, le mouvement latéral entre différents systèmes et, in fine, l’exfiltration des clés ou des droits nécessaires pour déclencher un vol massif. Cette approche humaine contourne souvent les protections techniques classiques, car elle s’appuie sur la confiance accordée aux collaborateurs internes.

Plus récemment, ces mêmes acteurs ont affiné ce levier en retournant le modèle d’infiltration. Au lieu de se contenter de candidater à des postes, ils se font passer pour des recruteurs de sociétés ou d’entreprises d’intelligence artificielle réputées. Ils organisent de faux processus d’embauche, avec entretiens et tests techniques simulés, afin de pousser les candidats à partager du code source, des identifiants professionnels, des accès à des réseaux privés virtuels ou à des systèmes d’authentification unique. À un niveau plus élevé, ils approchent également des cadres dirigeants en se présentant comme investisseurs ou acquéreurs potentiels, profitant de réunions de présentation et de pseudo-due diligence pour cartographier les systèmes critiques et repérer des chemins d’accès vers des infrastructures très sensibles.

Blanchiment sophistiqué, wallets individuels sous pression et DeFi sous surveillance

Au-delà du vol initial, la phase de blanchiment est déterminante pour transformer des crypto-actifs volés en valeur exploitable. L’analyse du flux de fonds permet de distinguer clairement les comportements typiques de ces groupes. D’après le blog de Chainalysis, les acteurs liés à la Corée du Nord ont une préférence marquée pour certains intermédiaires spécifiques : services de mouvement d’argent en langue chinoise, ponts entre blockchains et protocoles de mélange de fonds. Les ponts, ou « bridge services », sont des outils permettant de déplacer des actifs d’une blockchain à une autre, ce qui complique le suivi des fonds. Les mixeurs, eux, sont des services qui reçoivent des crypto-actifs de multiples utilisateurs, les mélangent, puis les renvoient, rendant l’origine des fonds beaucoup plus difficile à tracer.

Une caractéristique importante de leur stratégie est la fragmentation des flux : plus de 60 % des montants blanchis sont transférés dans des tranches inférieures à 500 000 dollars, alors même que les vols initiaux portent sur des montants bien supérieurs. Cette découpe fine des transactions, combinée à un cycle de blanchiment d’environ 45 jours après les vols majeurs, témoigne d’une planification sophistiquée visant à échapper aux contrôles de conformité et aux outils de traçage automatisés qui surveillent les gros mouvements suspects.

En parallèle de ces attaques contre des services structurés, les portefeuilles individuels ont connu une explosion des compromissions, avec 158 000 incidents touchant 80 000 victimes en 2025. Paradoxalement, la valeur totale volée sur ces wallets a diminué par rapport à 2024, pour atteindre 713 millions de dollars. Cela suggère un basculement vers des attaques de masse, plus nombreuses mais portant chacune sur des montants plus modestes, comme des vols par hameçonnage, des malwares ciblant les phrases de récupération ou des applications frauduleuses. Pour les particuliers, la menace reste néanmoins très concrète, car la perte d’un portefeuille, même de faible valeur, peut être irréversible.

Enfin, la finance décentralisée, ou DeFi, offre un signal plus nuancé. Malgré une hausse de la valeur totale immobilisée dans ces protocoles, les pertes liées aux piratages de contrats intelligents semblent rester contenues en 2024 et 2025. Cela laisse penser que les audits de code, l’utilisation de mécanismes de sauvegarde et une meilleure hygiène de développement commencent à produire des effets. Toutefois, la concentration extrême des pertes sur quelques incidents géants rappelle que la menace d’un piratage catastrophique demeure omniprésente.

Face à ces tendances, l’écosystème crypto se trouve à un tournant. D’un côté, les grandes plateformes centralisées et les acteurs étatiques hostiles concentrent une part croissante du risque systémique. De l’autre, l’amélioration progressive des pratiques de sécurité dans la DeFi et la prise de conscience autour des portefeuilles individuels montrent que des marges de progrès réelles existent. La capacité des régulateurs, des entreprises et des utilisateurs à renforcer simultanément la résilience humaine, technique et opérationnelle déterminera si les chiffres records de 2025 resteront une anomalie ou deviendront la nouvelle norme.

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.