Posts by tag

top

4 posts

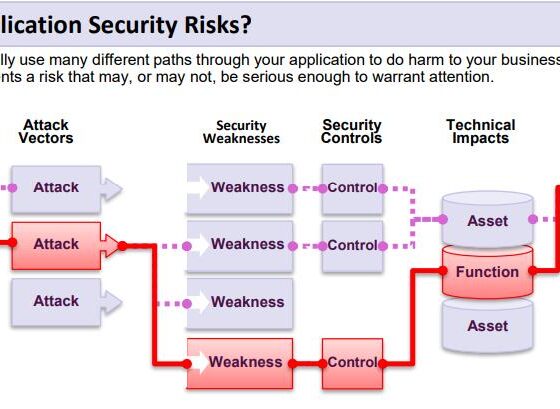

Les risques de sécurité applicative expliqués en une image

Voici un schéma qui résume parfaitement les différents éléments qui interagissent et constituent un risque de sécurité applicative

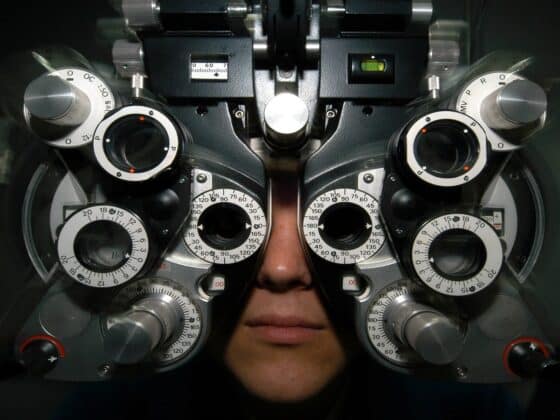

Comment faire de la veille efficacement?

Un tour des outils et méthodes utilisés pour la veille sur le décodeur et pour rendre la vôtre plus efficace

Les 3 intelligences nécessaires à la sécurité #infographie

Pour faire face à l'évolution des menaces de sécurité, il est nécessaire de dépenser de l'énergie dans de la bonne intelligence; une intelligence performante et adaptative.

Qui sont les Shadows Brokers?

Les pirates des Shadows Brokers sont aujourd'hui connus pour avoir diffusé les outils de piratage de la NSA mais d'où viennent-ils et qui sont-ils?