L’utilisation de mobiles privés en zone de combat peut révéler des informations très utiles (ou dangereuses) pour les belligérants. Des lois nationales existent mais tous les soldats ne s’y conforment pas.

Une nouvelle démonstration de ces risques vient d’être mise en évidence par les renseignements ukrainiens qui ont intercepté des appels de soldats russes à leurs proches en Russie.

« Personne ne nous nourrit, maman », se plaint-il. « Notre approvisionnement est merdique, pour être honnête. On tire l’eau des flaques, puis on la filtre et on la boit. »

un soldat russe

Tous ces renseignements sont bien sûr clés pour bien comprendre la situation, localiser les forces en présence et adapter en conséquence les stratégies de combat.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

Les images et vidéos de soldats sont aussi sources d’informations beaucoup plus riches qu’ils ne peuvent l’imaginer et le cas du vol MH17 en est une démonstration flagrante.

retrouver l’origine du lanceur de missiles Buk qui a abattu le vol 17 de Malaysian Airlines (MH17) aurait été possible sans les médias sociaux, mais cela a été rendu beaucoup plus facile grâce aux militaires de la 53e brigade russe de missiles antiaériens, basée à Koursk.

Belingcat

A découvrir dans cet article:

et un autre article de 2020 à lire également sur ce risque pour les combattants:

Découvert initialement via cet article

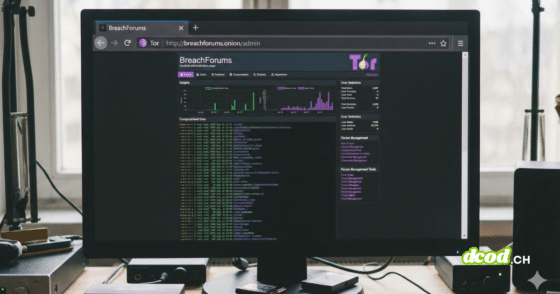

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.