Les sept étapes de la Cyber Kill Chain développée par Lockheed Martin permettent de mieux comprendre le cheminement typique d’une cyberattaque et aident en conséquence l’analyste à mieux comprendre quels mécanismes de défense il doit mettre en place.

La Cyber Kill Chain présente en effet de manière simple les techniques et procédures des pirates et a pour objectif ultime de mieux combattre les cyberattaques

Pour en savoir plus sur ce sujet:

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

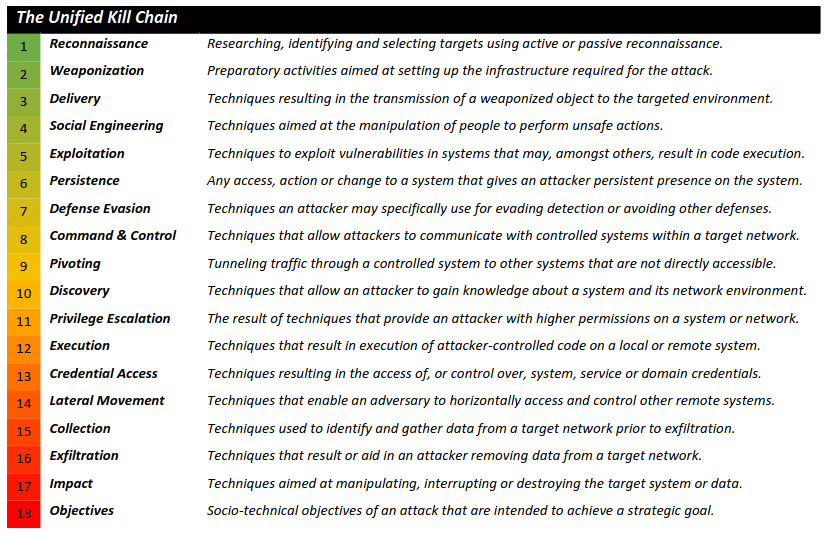

Pour information, la Cyber Kill Chain de Lockheed Martin est reconnue pour être axée sur les logiciels malveillants et ne couvre que partiellement d’autres vecteurs d’attaque. Il est donc possible de se baser en conséquence sur le modèle alternatif de l’Unified kill chain et ses 18 étapes qui apporte quant à elle des améliorations alignées sur les tactiques du modèle ATT&CK™ de MITRE (ATT&CK).

Cette veille vous a été utile ?

Un café = un mois de serveur. Aidez DCOD à rester gratuit et indépendant.

1 commentaire

Commentaires désactivés.