Il y a un an, la Russie a envahi l’Ukraine et les opérations cybernétiques continuent de jouer un rôle important dans la guerre.

Pour fournir des informations sur le rôle de la cybernétique, Google a publié un rapport intitulé « Fog of War: How the Ukraine Conflict Transformed the Cyber Threat Landscape », basé sur une analyse du groupe d’analyse des menaces de Google (TAG), de Mandiant et de Trust & Safety.

Le rapport couvre de nouvelles découvertes et des réflexions rétrospectives sur les attaquants soutenus par le gouvernement, les opérations d’information et les acteurs de la cybercriminalité. Il comprend également des analyses détaillées sur des attaques de 2022.

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

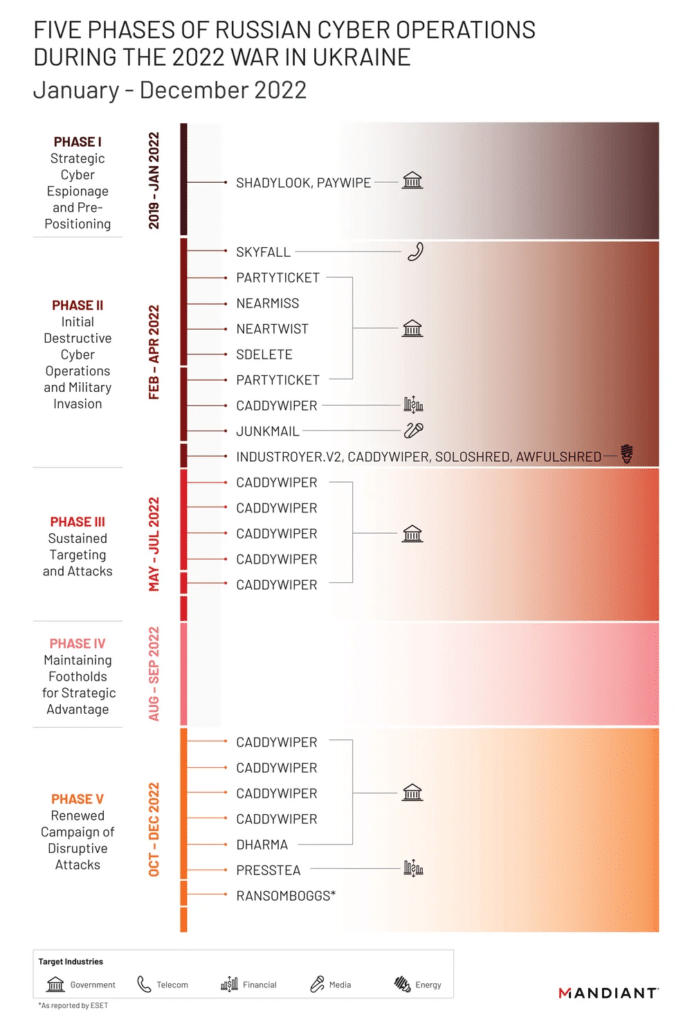

Les principales conclusions du rapport montrent que les attaquants soutenus par le gouvernement russe ont intensifié leurs opérations cybernétiques à partir de 2021. Ils ont également utilisé le spectre complet de l’opération d’information (IO) pour façonner la perception du public de la guerre. Enfin, la guerre en Ukraine a entraîné un changement notable dans l’écosystème criminel de l’Europe de l’Est, qui aura probablement des implications à long terme pour la coordination entre les groupes criminels et l’ampleur de la cybercriminalité dans le monde.

Le lien vers une analyse intéressante et complète:

Des serveurs, des API et du temps.

DCOD est bénévole, mais l'hébergement a un coût. Participez aux frais techniques.