L’agence américaine CISA publie un nouveau guide pour aider les entités du secteur de la santé et de la santé publique à mieux gérer les risques principaux et les vulnérabilités les plus problématiques qui menacent ce secteur très exposé.

Ce guide de mitigation de l’Agence de la cybersécurité et de la sécurité des infrastructures (CISA) propose des recommandations et des bonnes pratiques pour lutter contre les menaces cybernétiques qui affectent le secteur de la santé et de la santé publique (HPH).

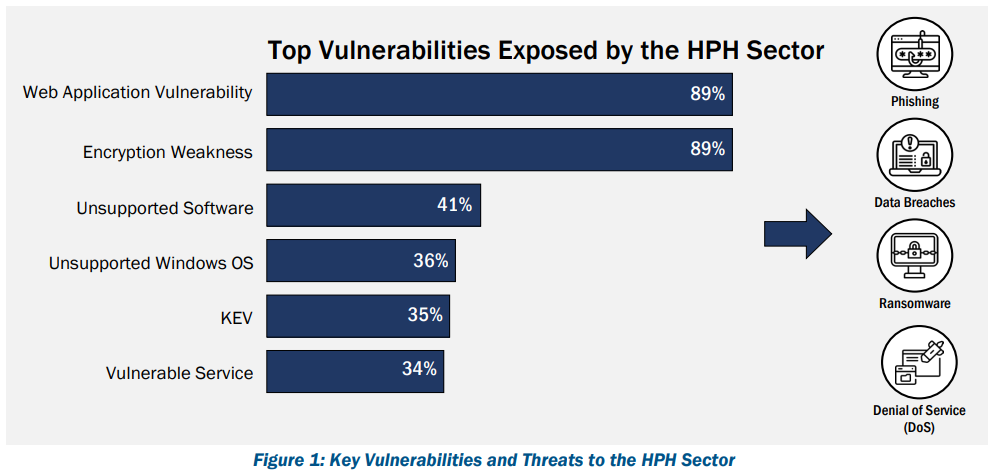

Les vulnérabilités que l’agence a identifiées dans les organisations du secteur de la HPH sont autant d’opportunités pour atténuer les risques avant que des intrusions ne se produisent. Ne pas boucher ces vulnérabilités augmentent la probabilité que des acteurs malveillants utilisent avec succès des tactiques, des techniques et des procédures (TTP).

Ce guide fournit des recommandations de mitigation avec des mesures de base selon les 3 axes principaux suivants:

L'essentiel Cybersécurité, IA & Tech

Rejoignez la communauté. 3 fois par semaine, recevez l'analyse des tendances par Marc Barbezat. Pas de spam, juste de l'info.

- Stratégie d’atténuation n°1 : gestion des actifs et sécurité

- Stratégie d’atténuation n°2 : gestion des identités et sécurité des appareils

- Stratégie d’atténuation n°3 : gestion des vulnérabilités, des correctifs et de la configuration

Pour en savoir plus

(Re)découvrez également:

Des idées de lecture cybersécurité

Expertise Cyber en accès libre.

Pas de paywall, pas d'abonnement caché. Votre soutien permet de maintenir cette gratuité.