La CNIL souligne l’utilisation croissante des API pour le transfert de données malgré les risques de cybersécurité et propose ses méthodes de mitigation.

Recevez les nouveaux articles DCOD directement sur Telegram.

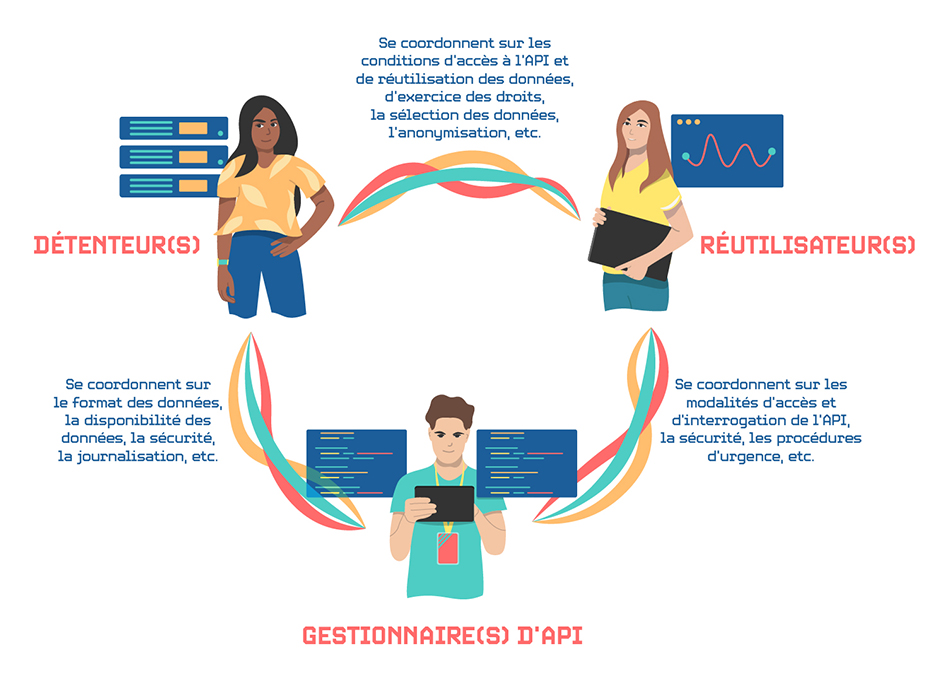

🔔 S’abonner au canal DCODPour rappel, une API, ou interface de programmation applicative, est un ensemble de protocoles et de règles qui permettent à différents logiciels de communiquer entre eux. Elle permet à une application d’accéder aux fonctionnalités et aux données d’une autre application de manière sûre et contrôlée.

Les API jouent un rôle crucial dans l’économie numérique

Les API jouent un rôle crucial dans l’économie numérique moderne. Elles permettent aux développeurs de construire des applications en utilisant les fonctionnalités déjà disponibles dans d’autres systèmes. Les API permettent également aux entreprises d’ouvrir leurs services à des partenaires externes, créant ainsi des opportunités de collaboration et d’innovation.

Cependant, comme toute technologie, les API présentent également des risques de cybersécurité. Voici quelques-uns des principaux risques associés aux API :

- Vulnérabilités d’authentification et d’autorisation : Si une API est mal configurée ou si les mécanismes d’authentification et d’autorisation sont faibles, des attaquants pourraient exploiter ces failles pour accéder illégalement aux données sensibles ou exécuter des actions non autorisées.

- Exposition excessive des données : Une mauvaise gestion des autorisations peut entraîner une exposition excessive des données à travers une API. Cela peut permettre à des tiers non autorisés d’accéder à des informations confidentielles, ce qui peut avoir des conséquences graves en termes de confidentialité et de conformité avec les réglementations en vigueur.

- Attaques par injection : Les API peuvent être vulnérables aux attaques d’injection, notamment à l’injection de code SQL ou à l’injection de scripts malveillants. Si une API ne filtre pas correctement les entrées utilisateur, un attaquant pourrait exploiter ces failles pour exécuter des commandes non autorisées sur le serveur hôte.

- Attaques par déni de service (DoS) : Les API peuvent également faire l’objet d’attaques par déni de service, où les attaquants tentent de submerger le serveur hôte en envoyant un grand nombre de requêtes simultanées. Cela peut entraîner une surcharge du système et une indisponibilité des services, impactant ainsi les utilisateurs légitimes.

- Manque de contrôle et de suivi des accès : Une gestion inadéquate des accès peut entraîner des problèmes de sécurité. Il est essentiel de mettre en place des mécanismes de contrôle et de suivi pour identifier et surveiller les activités suspectes, ainsi que pour limiter les privilèges accordés aux utilisateurs ou aux applications.

Pour atténuer ces risques, la CNIL propos recommandation sur le sujet, la CNIL propose une méthodologie et plusieurs exemples concrets.

Offrez un café pour soutenir cette veille indépendante.

☕ Je soutiens DCODPour en savoir plus

Le lien vers les recommandations (26 pages)

(Re)découvrez également:

Des idées de lecture cybersécurité

La cybersécurité pour les Nuls

Pour obtenir toutes les informations sur la cybersécurité, apprendre à protéger ses données sensibles sereinement et à éviter le hacking

Sécurité informatique – Ethical Hacking : Apprendre l’attaque pour mieux se défendre

Ce livre a pour objectif d’initier le lecteur aux techniques des attaquants pour lui apprendre comment se défendre.

Cyberattaques: Les dessous d’une menace mondiale

Un documentaire captivant et éclairant sur les affrontements entre attaquants et défenseurs du numérique, face à la plus grande menace de la prochaine décennie.

💡 Ne manquez plus l'essentiel

Recevez les analyses et tendances cybersécurité directement dans votre boîte mail.

💡 Note : Certaines images ou extraits présents dans cet article proviennent de sources externes citées à des fins d’illustration ou de veille. Ce site est indépendant et à but non lucratif. 👉 En savoir plus sur notre cadre d’utilisation.

Vous appréciez nos analyses ?

Soutenez DCOD en offrant un café ☕